DARKBEASTを使って初期アクセス・ブローカーをハントダウンする方法

Published 4月 26, 2021.

昨年は、初期アクセス・ブローカーらが多大な努力を払い、多数の成功を収めました。そしてそんな彼らの功績が、ランサムウェア・アフィリエイトやオペレーターらのネットワーク侵害におけるハードルを大きく引き下げたとして、初期アクセス・ブローカーに注目が集まりました。彼らは、アンダーグラウンドに形成されたサイバー犯罪のエコシステムの中で、さらに活発に活動を展開してその名を広め、人気を博しています。今回のブログでは、DARKBEASTを使うことによってそういった初期アクセス・ブローカー達の動きを監視し、彼らが実際に損害をもたらす前にその企みを阻止する手法についてご紹介します。

今回のブログでご紹介する手法は以下の通りです。

- 注目すべき初期アクセス・ブローカーの商品をクリック一つで確認する方法

- 複雑なクエリやメタデータ検索、ブール論理を使用して、初期アクセス・ブローカーや商品(ネットワークアクセス)を様々な切り口で調査する方法

- 重要なクエリをサブスクリプションに登録し、条件にヒットする情報をリアルタイムで入手する方法

- テキストを画像化してセキュリティ検知を回避しようとする初期アクセス・ブローカーの投稿を検知する方法

- KELAの専門家が作成したフィニッシュド・インテリジェンスを活用して、様々なブローカーや商品についての背景情報が取り入れられたインサイトを閲覧する方法

- DARKBEASTのAPIを利用して、現在使用しているツールで初期アクセス・ブローカーのデータを取得・分析する方法

初期アクセス・ブローカーとは何者なのか?そして彼らの販売する商品とは?

我々は、初期アクセス・ブローカーについて最初に分析を行った調査の中で、ネットワークへの初期アクセスとランサムウェアサプライチェーンについて定義しました。まず本題に入る前に、改めてそれらの定義について説明します。

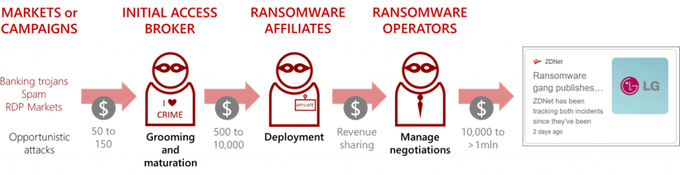

ネットワークへの初期アクセスとは、不正侵入された組織のコンピューターへのリモートアクセスを指す用語であり、それらのアクセスを販売している脅威アクターらは初期アクセス・ブローカーと呼ばれています。次の図は、初期アクセス・ブローカーがランサムウェア業界のサプライチェーンの中で果たす役割を表したものです。

この図から分かる通り、初期アクセス・ブローカーは被害者のネットワークへ侵入するための最初の足掛かりを得る段階で、非常に重要な役割を果たしています。KELAは、多数の初期アクセス・ブローカーを日々継続的に監視しており、またその活動の一環として、彼らがアンダーグラウンドのサイバー犯罪エコシステムに日々投入する商品を観察しています。

初期アクセス・ブローカーの生息地を探索

DARKBEAST は、自動化されたテクノロジーを駆使して、アンダーグラウンドの中でもアクセスすることが最も困難とされるサイバー犯罪サイトへ侵入し、あらゆる情報を収集しています。セキュリティ担当者やインテリジェンスアナリスト、その他脅威関連業務を担当される方々には、アンダーグラウンドのサイバー犯罪情報を安全かつ容易に調査することのできるツールとしてご利用いただいております。DARKBEASTで調査対象として利用できるソースは膨大な数に上り、その中には初期アクセス・ブローカーが日々新たな商品を売り出しているサイバー犯罪フォーラムが多数存在します。それでは、いったいどれだけのネットワークアクセスがアンダーグラウンドで売りに出されているのでしょうか?KELAでは、2020年第4四半期 だけで約250件もの初期アクセスが売りに出されていたことを確認しており、その総額は120万ドルにも上ります。また、同四半期に売り出された初期アクセスの月平均件数は約80件となりました。

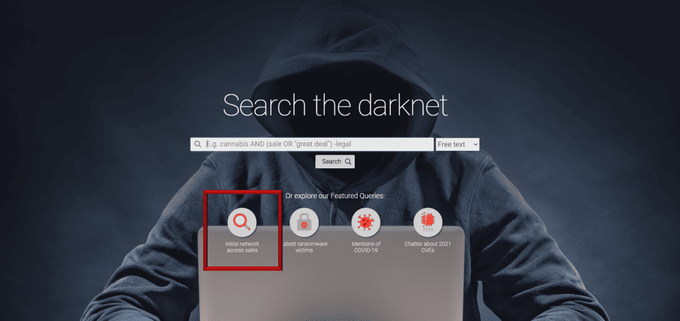

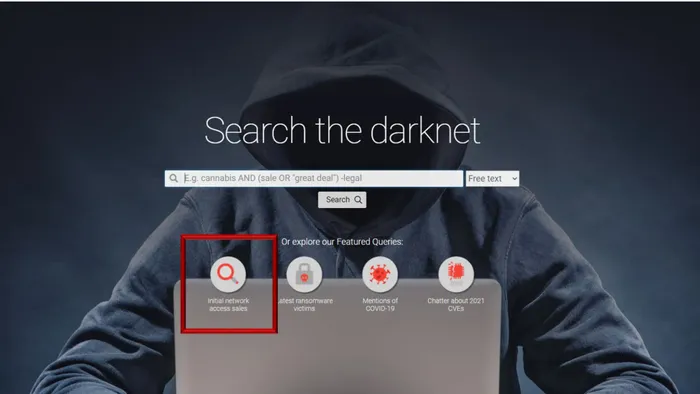

DARKBEASTの「現在注目の検索はこちら」

売り出された初期アクセスを簡単に調べたい場合は、DARKBEASTのインターフェースからシステムにログインして「現在注目の検索はこちら」をクリックするだけで、すぐに初期アクセス・ブローカーらについての調査を開始することができます。「現在注目の検索はこちら」に表示されている「Initial Network Access Sale(初期アクセス・ブローカーの商品)」クエリをクリックすると、KELAが継続的に監視している中でも特に活発な動きを見せている初期アクセス・ブローカーを自動検索することができます。またこのクエリをベースに、ユーザーの調査内容に合わせて検索条件を微調整することで、他のデータポイントを切り口に様々な角度から調査を実行することもできます。

DARKBEASTには、台頭しつつある脅威や攻撃のトレンド、監視対象のソース内で検出された興味深いイベントに関する旬なクエリが画面に表示されます。アンダーグラウンドのサイバー犯罪エコシステムで観察されるトレンドに合わせてKELAの専門家達が随時クエリを作成・更新しています。

複雑なクエリやブール検索演算子の活用

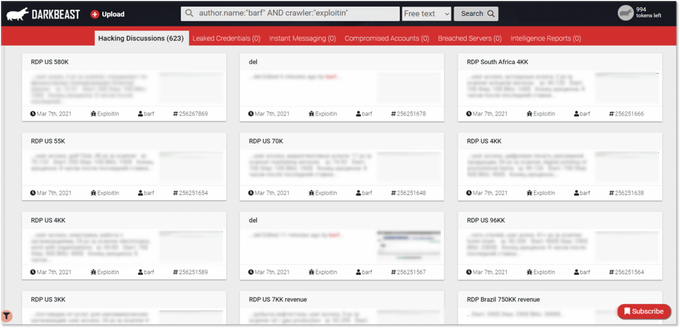

次に、パラメーターを使って、ユーザーが興味のある初期アクセス・ブローカーや商品(特定の初期アクセス・ブローカーが売り出している商品や、特定のフォーラムで売り出されている商品)を調査する方法について説明します。DARKBEASTは、インターネットの最も深い闇に存在する情報を安全かつ簡単に検索するためのツールであり、検索したい用語を直接入力したり、様々な条件を組み合わせたクエリを実行できる他、ブール検索演算子にも対応しています。例えば、アクターの名前やソースの名称で検索する機能を活用したり、特定の用語を含む商品を検索したい場合はその用語を検索キーワードに含めることによって、我々の保有する膨大な未加工データと独自のインテリジェンスの中から、最も関連性の高い情報を最小限の労力でスピーディに取得することができます。

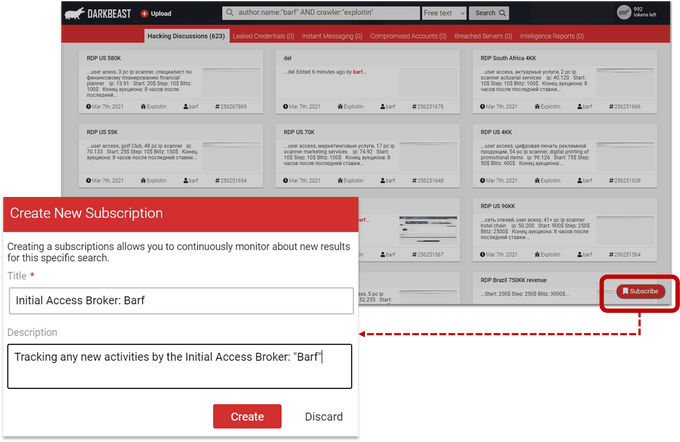

DARKBEASTでは、様々なブール演算子(ベーシック~高レベル)を使用して、 過去にアクター「barf」が特定のサイトに掲載したすべての投稿を検索することができます。この検索条件の場合、「barf」という名の初期アクセス・ブローカーがこれまでアンダーグラウンドのフォーラム「Exploit」に投稿したすべての情報が表示されています。

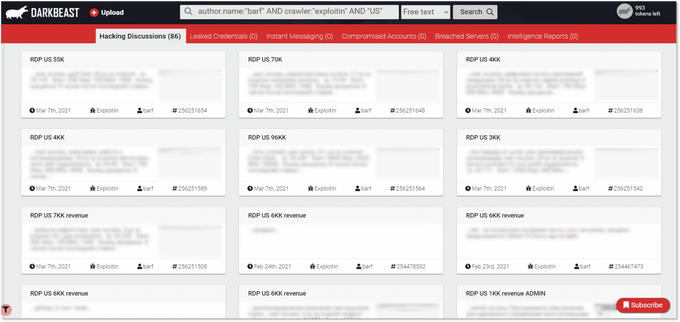

さらに検索条件を微調整したい場合:先述の検索条件に「US」を追加すると、このブローカーが売り出した商品の中で米国に関連するものだけが結果に表示されます。

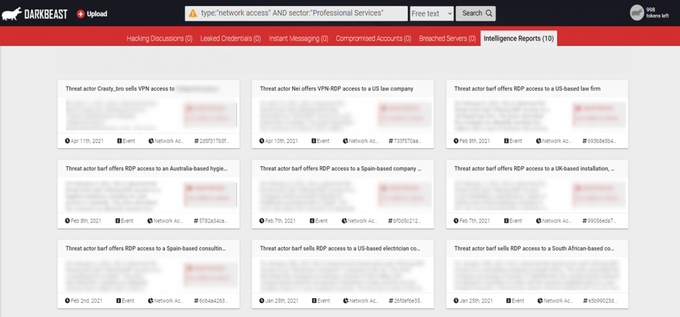

興味のある初期アクセス・ブローカーの情報を受信

また、クエリのサブスクリプション機能を活用して、興味のある情報を常時積極的に追跡することができます。例えばユーザーがセキュリティ業務を担当している場合であれば、詳細条件を設定してサブスクリプションを作成・保存し、業務時間やご都合の良いタイミングに合わせてアラートを受信することができます。

作成したサブスクリプションの一覧は、サブスクリプションタブで表示・編集することができます。また、ユーザーの業務時間や都合の良いタイミングに合わせて、アラートを送信する時間や頻度も選択することができます。

情報を画像化することによって検知回避を試みる初期アクセス・ブローカー達 ― 画像内に保存されたテキスト情報をも検知してその企みを阻止

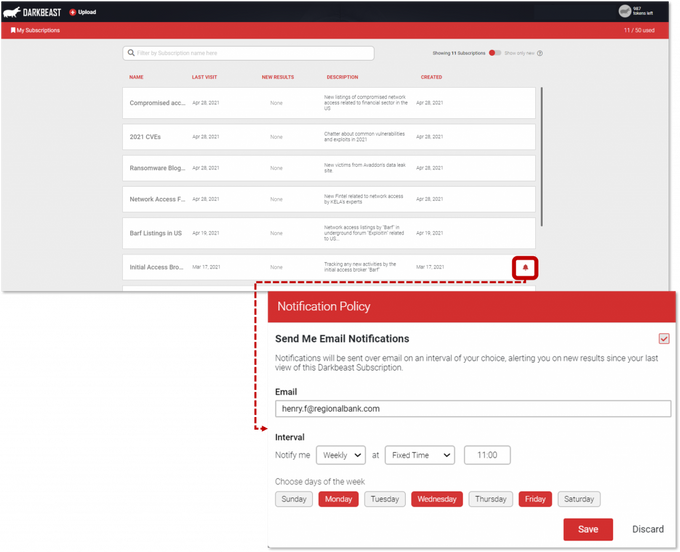

KELAは、アンダーグラウンドの中でもアクセスすることが最も困難とされるサイバー犯罪サイトへ侵入し、サイバー犯罪者らが投稿したテキスト情報に加えて画像も収集しています。そしてDARKBEASTでは、脅威アクターらが投稿した画像内に含まれているキーワードも検索することが可能となっています。例えば、初期アクセス・ブローカーが被害者のネットワークに実際にアクセスできる証拠として、被害者のアセットが表示されたスクリーンショットを投稿しているケースなどです。そのような場合でも、所定のクエリを使って検索すると該当するキーワードを含む画像が検出されます。

オーストラリアのドメイン(.com.au) と「RDP」を含む画像を検索した上図の事例では、某脅威アクターが実際にRDPアクセスを利用できることを証明するために投稿したスクリーンショットが検出されています。

初期アクセス・ブローカーや商品(ネットワークアクセス)に関するフィニッシュド・インテリジェンス

DARKBEASTでは、KELAのサイバーインテリジェンスセンターが作成した、様々な初期アクセス・ブローカーやネットワークアクセス商品に関するフィニッシュド・インテリジェンスを利用することができます。フィニッシュド・インテリジェンスには、背景情報が取り込まれた実用的なインテリジェンスが蓄積されており、DARKBEAST画面から次のいずれかの方法で閲覧することができます。

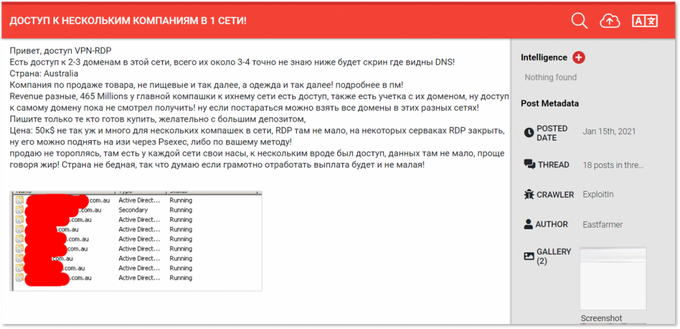

1.DARKBEASTで様々なクエリを使い、検索用語に関連するフィニッシュド・インテリジェンスをスピーディに検索・表示することができます。例えば、脅威のタイプを「ネットワークアクセス」と指定して検索を実行すると、KELAが分析・解説したネットワークアクセス関連のイベントやレポートがフィニッシュド・インテリジェンスのタブに多数表示されます。

調査に関連するクエリ(脅威のタイプや、初期アクセス・ブローカーの名前、業界、地域など)を入力して検索を実行すると、KELAの専門家達がまとめたインテリジェンスの一覧が表示されます。上図の例では、KELAの専門家達がアンダーグラウンドのサイバー犯罪関連サイトで発見した「専門的サービス業界を標的としたネットワークアクセス」に関連するイベントのフィニッシュド・インテリジェンスが一覧で表示されています。

2.DARKBEASTで未加工データを検索すると、それらデータについてのインサイトも閲覧することができます。ユーザーは、背景情報や実用的な情報をインサイトで閲覧することによって、フィニッシュド・インテリジェンスと未加工データを関連づけて理解することが可能となります。例えば初期アクセス・ブローカー達は、販売商品をごく一般的な用語で説明している場合もありますが、彼ら攻撃者達が内輪で使う俗語や専門用語を使って説明している場合もあり、ユーザーによってはそういった未加工データを理解することが困難な場合もあります。KELAが追加したインサイトには、インシデントについての分かりやすい説明や関連するTTPについての情報の他、KELAが有する知識(関連のあるアクターやソース、現在のトレンドなど)を基に記載した背景情報などが表示されます。

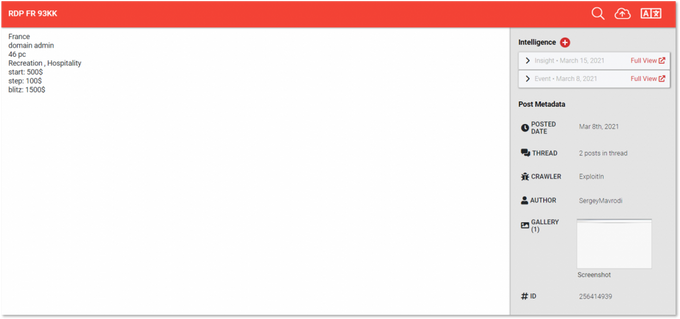

DARKBEASTに表示された未加工データの例:アンダーグラウンドのサイバー犯罪エコシステムの中で、脅威アクターがフランスの某組織へのアクセスをオークションにかけた際の投稿。未加工データには理解しづらいパターンもあり、一部のユーザーにとっては使いこなせないケースもありますが、DARKBEASTでは画面上部右側に、KELAの専門家が追加した拡張データが表示されます。

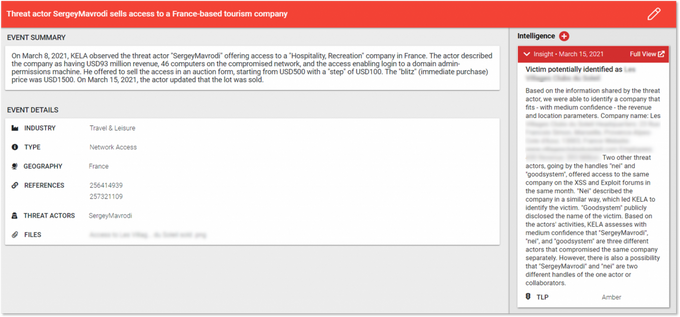

先の図で表示されていた未加工データが、背景情報を伴った実用的なインサイトと組み合わせて表示された画面(上図)。KELAの専門家による分析を経た未加工データをインサイトと併せて閲覧することにより、インテリジェンスを理解して実際の業務に活用することができます。上図の事例では、未加工データのサマリーや脅威の影響を受ける業界・地域、脅威のタイプ、関与しているアクター、公開されているファイルなどが表示されています。

APIを使ったDARKBEASTの利用

DARKBEASTをRESTful APIと連携することにより、DARKBEASTの画面にログインすることなく、初期アクセス・ブローカーや彼らの商品を追跡・分析することができます。実装が容易なAPIを採用することで、ユーザーが現在使用しているツールやソリューションを活かして、初期アクセス・ブローカーの調査を管理・実行することができます。

—

KELAのDARKBEAST は、自動化されたテクノロジーを駆使して、アンダーグラウンドの中でもアクセスすることが困難なサイバー犯罪サイトへ侵入し、あらゆる情報を収集しています。また、セキュリティ担当者やインテリジェンスアナリスト、その他脅威関連業務を担当される皆様には、アンダーグラウンドのサイバー犯罪情報を安全かつ容易に調査することのできるツールとしてご利用いただいております。弊社は、業界をリードするテクノロジーを駆使してアンダーグラウンドのフォーラムや専門ショップ(ボットネットマーケットやリモートアクセスマーケット、侵害されたデータベース専門マーケットなど)、情報公開サイト、TelegramやDiscordなどのインスタントメッセージグループをはじめとする膨大なソースからデータを収集し、分析を経た後に弊社のデータレイクに蓄積して、お客様に忍び寄るアンダーグラウンドの脅威の特定を支援しています。弊社が精選したソースから収集し、安全なデータレイクに保存したデータをDARKBEASTでご利用いただくことにより、お客様自身でアンダーグラウンドのサイバー犯罪サイトを特定してアクセスするといった複雑な作業、そしてそれに伴う膨大な作業時間とリスクからお客様を解放します。

サービスに関する詳細や利用につきましては、https://kelacyber.com/contact-us/までお問い合わせください。