結論

- 先日ZDNetは、サイバー犯罪コミュニティに投稿されたリーク情報について独占記事を掲載しました。リークされた情報には、脅威アクターが窃取したエンタープライズ用Secure Pulseサーバー900台以上に関する詳細情報と資格情報が含まれていました。

- 今回リークされた情報は、いかにランサムウェアのリスクが拡大しているかを物語っています。KELAはそのリークの内容、リーク事件の発端を作った脅威アクター、リーク情報の流布に関与した脅威アクターについて深く掘り下げて調査を行いました。

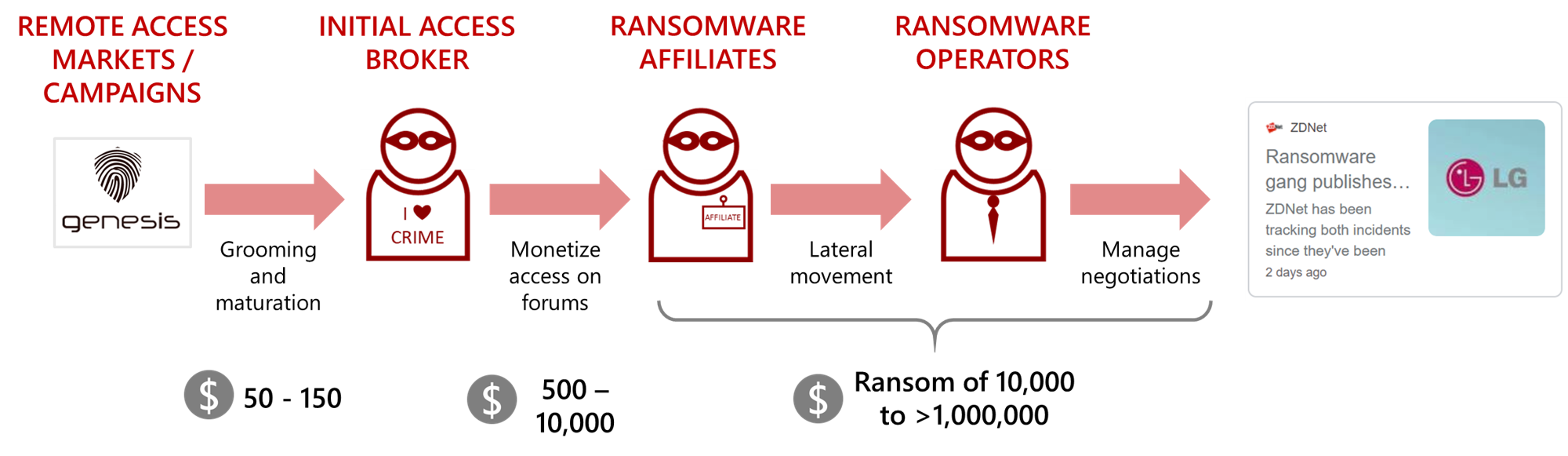

- 今回の短期的調査では、中間層に属するサイバー犯罪アクターである初期アクセス・ブローカーに焦点を置きました。彼らは、様々なソースからネットワークへの初期アクセスを入手して選別し、より大規模なネットワークアクセスに育て上げた後、それらのアクセスをランサムウェア・アフェリエイトに販売することを専門として活動しています。

- アフェリエイト型ランサムウェアのネットワークが人気を集め、巨大企業はもとより規模の小さな企業にも影響が及ぶ中で、初期アクセス・ブローカーはアフェリエイト型ランサムウェアのサプライチェーンの中で急速に重要な存在となりつつあります。

- 今回リークされたリストは、サイバー犯罪フォーラムを利用する複数の初期アクセス・ブローカーの間で回覧されていたと思われます。そして今回、彼らのようなアクターをプロとはみなさないLockBitのアフェリエイトがリストを公開しました。

- 今回のレポートでは、サイバー犯罪コミュニティで交わされている幅広い情報をご紹介するとともに、サイバーインテリジェンスの専門家の視点から、的を絞ってスケーラブルにアンダーグラウンドのコミュニティを監視することの重要性をお伝えします。

RaaSのエコシステムの基本

過去数年にわたり、脅威インテリジェンス業界は変化し続けるランサムウェアの情勢を綿密に追跡してきました。そしてその過程で、ランサムウェアのアクターらが用いるビジネスモデルやTTP(戦術、技術、手順)が変化していることに気が付きました。脅威インテリジェンスサービス企業は、「人間が操作する(human-operated)」、「マルチステージ」、「標的型」やその他様々な用語を使ってランサムウェアを説明していますが、いずれのランサムウェアも行き着く目的は同じです。ランサムウェアのアクターらは、出来る限り多額の身代金を要求できるよう、より豊富な資産を持ち、より支払い意欲の高い標的を探しているのです。

このようなトレンドの重要なポイントとして、マスコミが強い関心を持っている戦術「naming-and-shaming(名指し批判)」が活用されていることが挙げられます。被害者が身代金を支払わなかった場合は、窃取した情報をリークサイトやメディアに公開すると脅して身代金の支払いを念入りに後押しするのです。

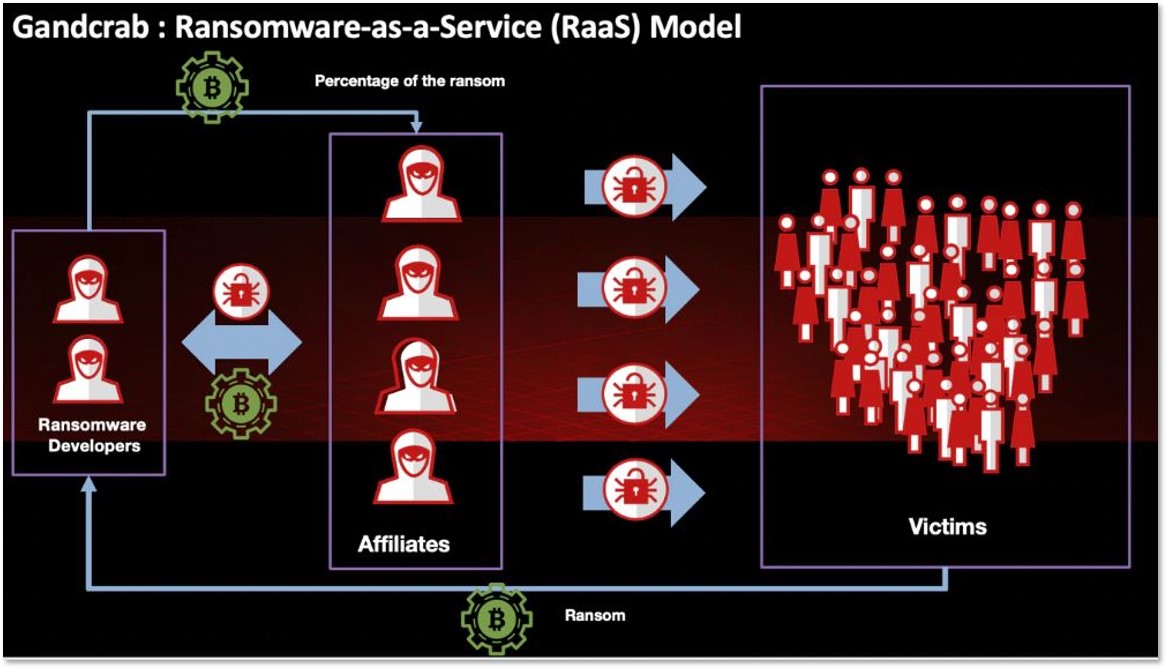

標的型ランサムウェアの台頭によってアクターらの間には協力体制が生まれましたが、そこにはもう一つの側面があります。ランサムウェアのオペレーターは、大規模な攻撃を展開する際に必要なリモートアクセスを手に入れるため、パートナーやアフェリエイト(傘下にあるオペレーター)に協力を仰ぎます。この協力関係が生まれることによって、標的型ランサムウェア・アズ・ア・サービスのサプライチェーンの利害関係者が二つに分かれます。ひとつは攻撃のインフラを提供するランサムウェア開発者、そしてもう一つはネットワークに侵入する機会を提供し、さらにはランサムウェアそのものを展開するパートナーです。

2019年にGandCrabが導入したアフェリエイトモデル(出典: McAfee )

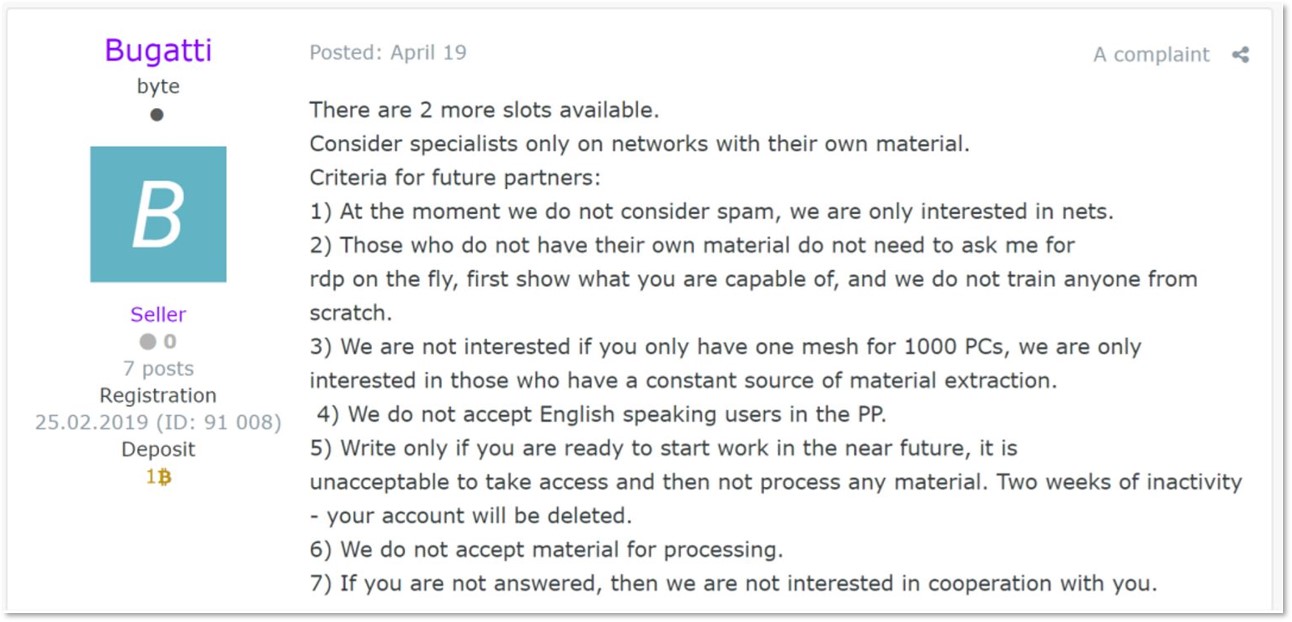

通常、ランサムウェアオペレーターと直接連携して活動するアフェリエイトは、厳しく吟味されたプロのアクターです。どのような場合でも、大半のランサムウェア開発者は少数のアフェリエイトを採用しており、プラミッド型のヒエラルキーを作り上げています。RaaS(ランサムウェア・アズ・ア・サービス)開発者によってはアフェリエイトのKPIを厳しくチェックしており、彼らが定める基準を達成できなかったアフェリエイトを活動から除外しています。

ランサムウェアNetWalkerのオペレーターがサイバー犯罪フォーラムに投稿したアフェリエイト募集広告。アフェリエイトについて非常に具体的な基準が記載されている(今回KELAのDARKBEASTにて入手し、Google翻訳したものを上に掲載)

基本的にアフェリエイトらは、中間管理職のような立場にあるのかもしれません。常時開発者からチェックされているうえに、その給与はネットワークの侵入成功率に基づいたコミッションベースとなっています。こういった事情で、アフェリエイトが常に多数のネットワークアクセスを必要とするようになった結果、新たな種類のアクター「初期アクセス・ブローカー」が生まれました。

初期アクセス・ブローカー

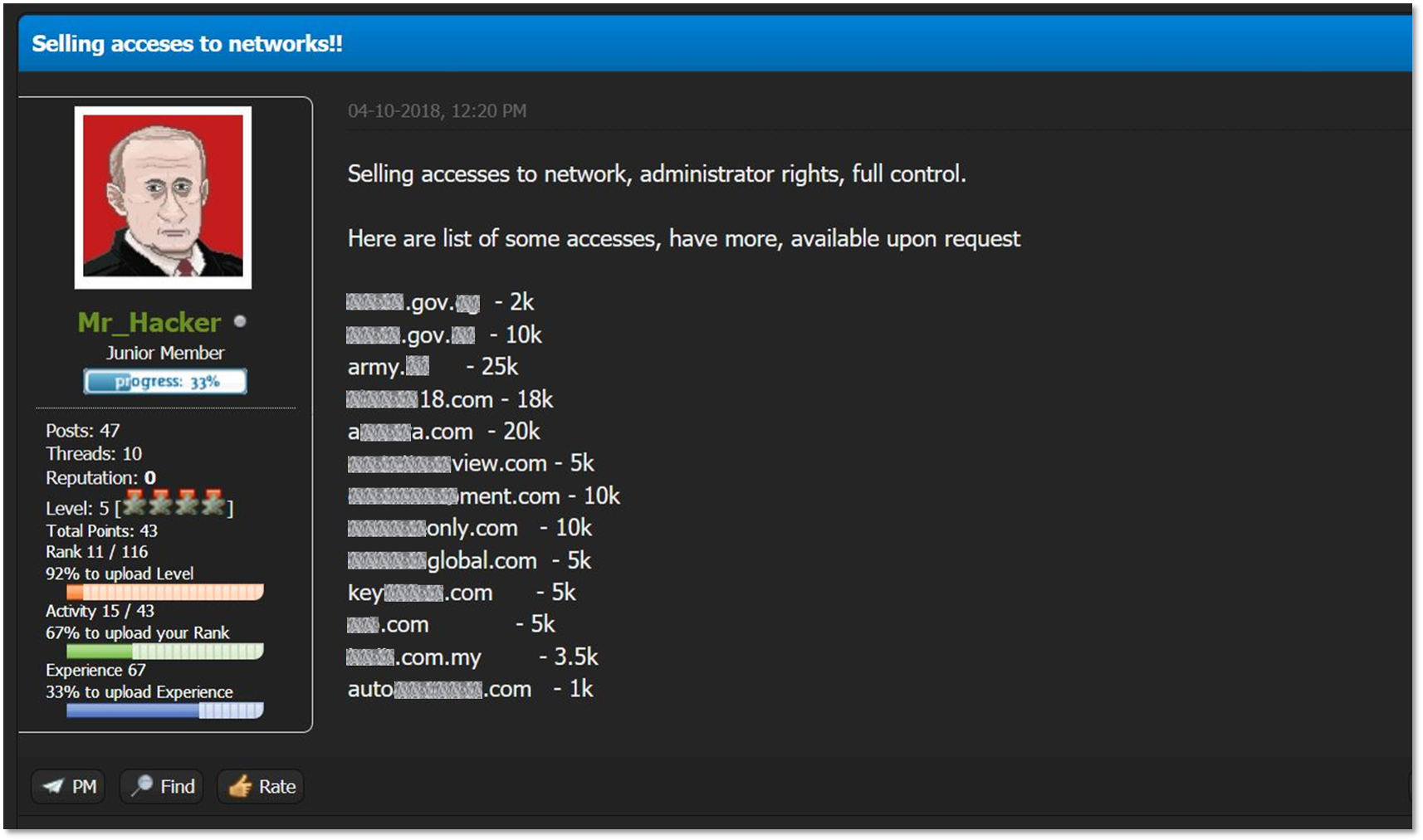

一般的に、初期アクセス・ブローカーは下位層に属する日和見的なアクターであり、アフェリエイトにアクセス・アズ・ア・サービスを提供しています。初期アクセス・ブローカーらは組織への初期アクセスを手に入れ、それらをRaaSアフェリエイトが占拠するアンダーグラウンドのフォーラムで販売します。RaaSアフェリエイトはそこで初期アクセスを購入し、被害者のネットワークに侵入して必要なアクセス権をすべて手に入れるまで水平移動を続け、ランサムウェアを拡散してコンピューターをロックします。

ブローカーやアフェリエイトは、必ずしも彼らのスキルや経験のレベルによって区別されているわけではなく、むしろ彼らが使用する収益化のチャネルで区別されています。アフェリエイトやランサムウェア・アクターは、ネットワークをロックして身代金を手に入れることで収益を得ますが、初期アクセスのブローカーにはそういったユースケースは存在しません。彼らは、経済的動機を持つATP(FINxグループ等)やランサムウェア・アクター、データブローカー、情報を求めてサイバー犯罪のアンダーグラウンドを徘徊する国家主体のアクターなど、基本的に初期アクセスで収益を得る術を持つ脅威アクターであれば、相手を問わずネットワークのアクセスを販売しています。

アクセス・ブローカーFXMSP(総称)と関連があるアクターの投稿。多数の組織へのアクセスがKickAssフォーラムで販売されていた(上記フォーラムは現在閉鎖)

サイバー犯罪の経済的なエコシステムにおいて、ネットワークのアクセスで収益を得るというのは目新しいことではなく、初期アクセス・ブローカーらは、標的型ランサムウェアが台頭するよりもはるか以前から存在していました。ただし彼らの顧客の数は減少傾向にありました。アンダーグラウンドの大半のコミュニティでは、詐欺行為を専門とするアクターらが大多数を占めており、彼らはアクセスよりも簡単に手元資金に変えることができる資格情報のほうに興味を持っているため、ネットワークへのアクセスで収益を上げるのは容易ではありません。そしてその一方で、無名のネットワークへのアクセスを使って収益を得ることができる洗練されたアクターの数も、つい最近まではそう多くはありませんでした。しかし、現在確立されているRaaSプログラムではプロセスが簡素化されており、ネットワークアクセスを簡単に収益化できるチャネルが整っています。そういったプログラムのおかげで、アフェリエイトはより多くのネットワークへのアクセスを求めるようになり、それを受けてアクセス専門のブローカーがより多くのアクセスを販売するようになった結果、アクター全体としての利益が増加しました。

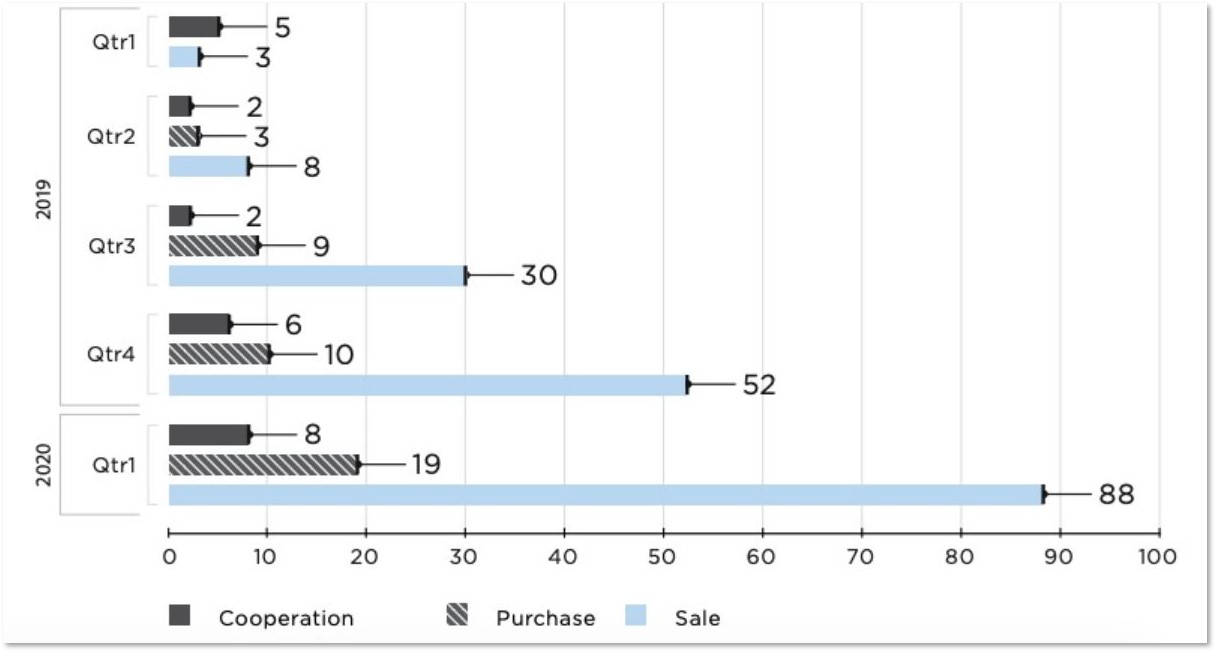

2019年、RaaSオペレーターの台頭をうけ、脅威インテリジェンスの調査活動もアクセス・ブローカーとして活動するアクターらへと移行しました。大きな注目を集めた有名なアクターとしては、複数のハンドル名を使って様々なコミュニティで活動していたハッカー集団「FXMSP」が挙げられます。その他にも、ロシア語のコミュニティでは現在「bc.monster」や「sheriff」が活発な動きを見せています。初期アクセスのブローカーの数は、サイバー犯罪コミュニティにおいて急激に増加しており、ネットワークのアクセスを販売する主旨の投稿やアクセス商品の数も2020年は大幅に増加しています。

サイバー犯罪のフォーラムで販売されているリモートアクセスの時系列データ(出典: Positive Technologies)

アクセス・ブローカーの価値提案

アクセスを販売するブローカーが普及した主な要因、そして標的型ランサムウェアが急激に増加した間接的な要因はサイバー犯罪の自動化とサービタイゼーションです。

標的型ランサムウェアで主要なアクセス手法として使用されているリモートデスクトッププロトコル(RDP)を例に取り上げてみましょう。数年前までは、脅威アクターらが稼働中の企業用RDPサーバーにアクセスする際には、様々なツールを幅広く使用する必要がありました。そして偵察活動やブルートフォース攻撃、被害者のウイークポイントの調査にも多くの時間を費やしていました。

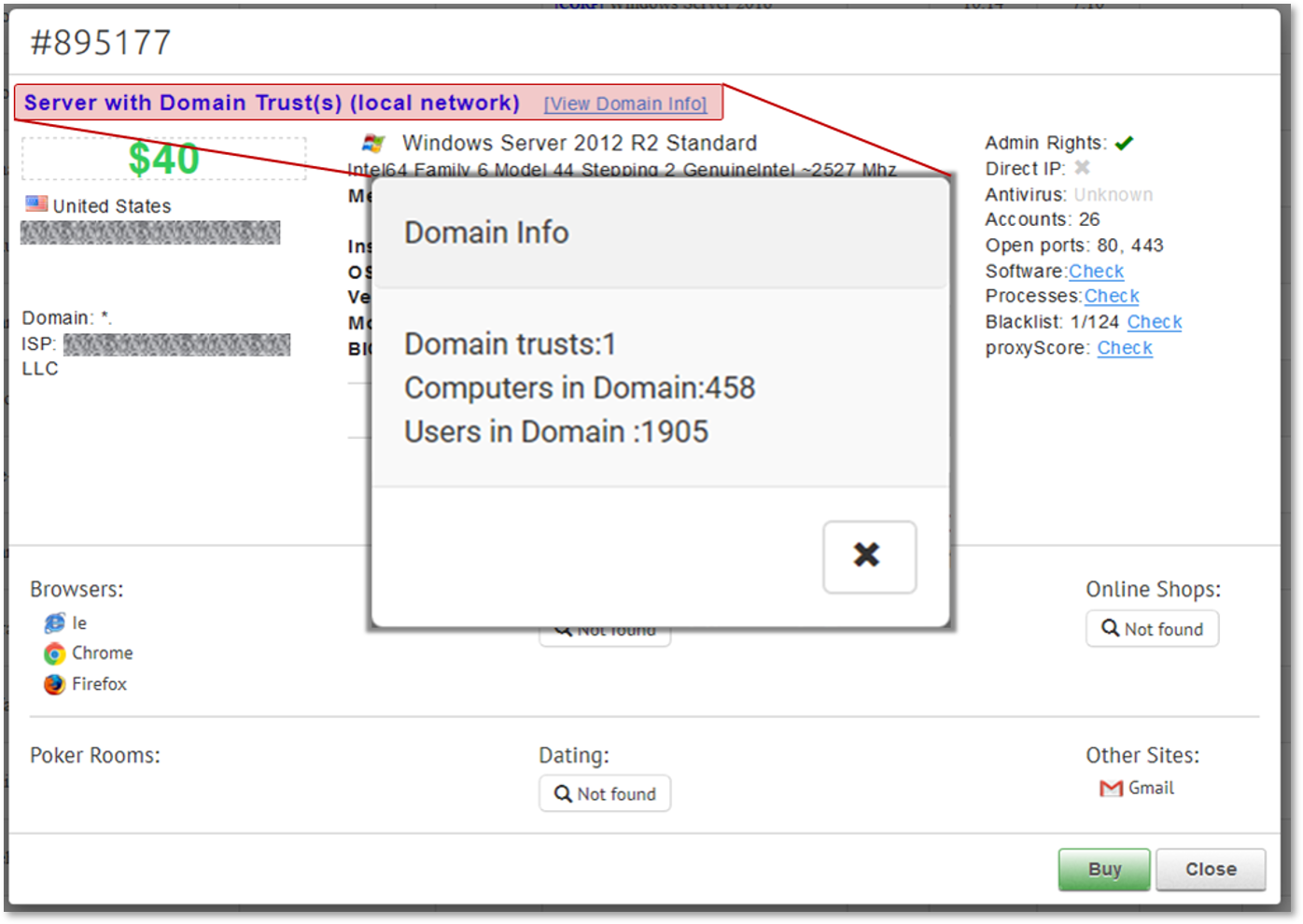

それが現在では、多数存在するリモートアクセスマーケットのうちいずれかのマーケットに招待してもらい、そこで常時更新されている「不正侵入されたマシン」の販売情報を閲覧するだけで良いのです。RDPを販売する某主要マーケットでは、最近「CORP」というフラグを追加しています。このフラグは、企業ネットワークの一部を構成するサーバーの印であり、他のサーバーとすぐに見分けることができます(値段も他のサーバーとは異なります)。こういったサービスを利用して、アクターらは簡単に企業のRDPを選び出し、そこで支払っただけの価値に見合う対価を手に入れることができるのです。

自動マーケットで販売されていた某組織のRDPサーバー。価格は40米ドル

このような幅広い商品を利用することで、アクターらはより多くの作業をこなすことが可能となります。初期アクセスのブローカーは、複数の企業用RDPサーバーへのアクセスを数百ドルで手に入れることができます。そして、手に入れたアクセスのなかから興味を引かれるものを「グルーミング(偵察活動や特権昇格、その他ツールのインストール)」して育てます。その後、ターゲットとするネットワークのなかで準備が整い次第、ランサムウェア・アフェリエイトが利用するサイバー犯罪のマーケットで、数千ドルの値をつけて売りに出すのです。ランサムウェア・アフェリエイトは、このようなアクセスを購入して最終攻撃に取り掛かります。

このビジネスモデルでは、専門知識やオペレーションの規模、利益率の異なる様々な利害関係者がサプライチェーンのなかに生まれます。そしてプロセスのステップが進むにつれて、アクセスの規模やレベルが拡大し、価格も上昇してゆきます。各関係者に利益をもたらしながら大規模なサイバー犯罪活動を支えるという自己完結型の小さなエコシステムが構築されるのです。

初期アクセス・ブローカーの知られざる人生

2020年8月4日、ZDNetはKELAのツールを使用して調査を行い、侵害されたSecure Pulse VPNサーバーのリストを公開した脅威アクターについての独占記事を発表しました。リストには900台を超えるサーバーの情報が掲載されており、資格情報やセッションキー、その他の機密情報も含まれていました。そして今回のリークには興味深い点がいくつかありました。何よりもまず、実際に公開されていた情報を入手して確認することで、ランサムウェアオペレーターらが今後の標的として狙っているサーバーを知ることができたのです。これは、脅威インテリジェンスモニタリング・サービスを利用することの価値を多いに示す結果と言えるでしょう。そして今回のリスト公開とその背後にある物語によって、初期アクセス・ブローカーの活動における興味深い舞台裏の一面を垣間見ることができました。

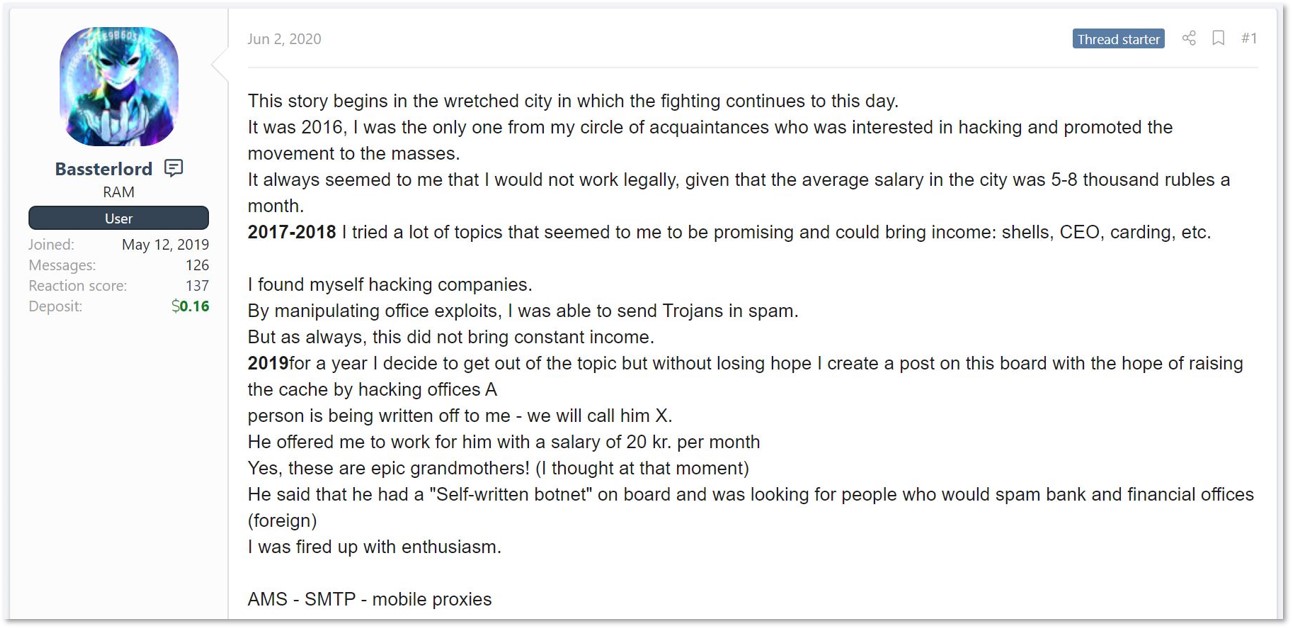

まず、今回のリークの背景となる物語を理解するためには、リストに関与している脅威アクターについて理解しておく必要があります。登場人物の一人目は、ハンドル名を「Bassterlord」と名乗るウクライナ人の脅威アクターです。本人の投稿によると、彼は2016年からハッキング活動を行っているということです。そして彼のアカウント情報によると、トロイの木馬と情報窃取型マルウェアを配布するべくスパムキャンペーンを開始した後、2019年に彼を雇った脅威アクターの指導を受け、攻撃のターゲットを組織へと変更しました。Bassterlordに指導を施しメンターとなったこの脅威アクターの名前は不明ですが、彼に対してカウンセリングも行っていました。

そしてロシア語の某アンダーグラウンドのフォーラムでハッキングに関する記事のコンテストが行われた際、Bassterlordは自身に関する記事を発表しました。その記事には、彼のメンターであった脅威アクターが彼に月300ドルを支払い、悪意ある添付ファイルを含んだスパムメールを銀行やその他の金融機関に送りつけるよう依頼した経緯が書かれていました。Bassterlordは、およそ1年の間に12000もの企業を攻撃したものの感染させることができたのはたった2社だけで、「何もうまくいかず、僕は絶望した」と記事のなかで語っています。この時期は、攻撃を依頼したそのメンターが、RDPを使って組織を感染させる方法を彼に伝授していました。またBassterlordは、メンターが「Sodinokibiに連絡した」とも語っています。これはおそらく、メンターがSodinokibiのアフェリエイトになったことを示唆しており、アフェリエイトと、後に初期アクセスブローカーとなるアクターの典型的な関係がここに表されていると言えるでしょう。その後、もっと多くの金銭を得たいと切望したBassterlordは別のTTPへと舵を切りました。

Bassterlordが現在用いている主なTTPでは、CVE-2019-11510として追跡されている任意のファイル読み取りの脆弱性を兵器化した自動スクリプトを使用しています。この脆弱性は「Pulse Connect Secure」のSSL VPN製品に影響を及ぼすものであり、最近はランサムウェアアクターらの間で人気が高まっています。また、Bassterlordは、現在もSodinokibiのオペレーションに関与していると思われるメンターやかつての雇用主と引き続き連携して活動してゆくと語っています。

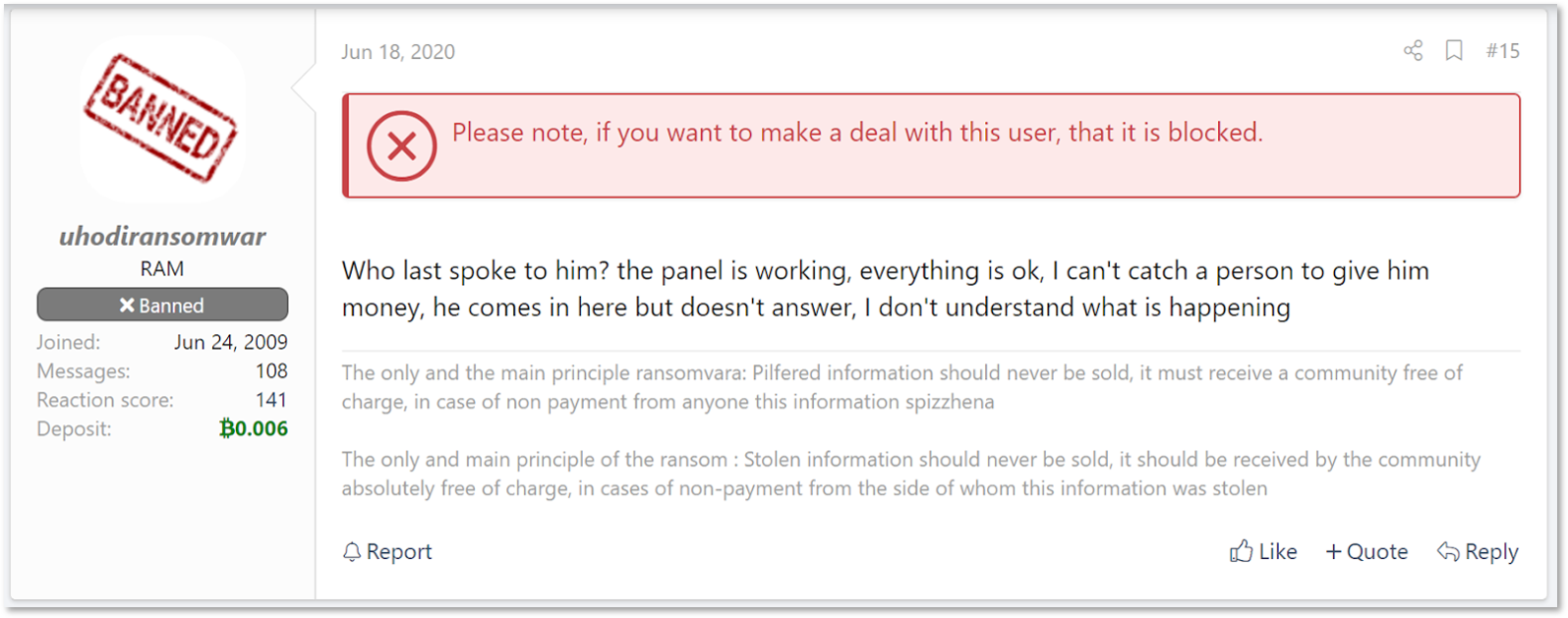

ハッカーになるまでの経緯を語ったBassterlordの投稿(上記はGoogle翻訳による)

そしてもう一人、今回のリスト公開に関係している脅威アクターが存在します。ロシア語で「あっちに行けよ、ランサムウェア」という意味の言葉に由来する「uhodiransomwar」というハンドル名を持つ脅威アクターであり、かつては「m1x」という名で知られていました。uhodiransomwarはベテランのアクターとして、2009年からBassterlordと同じアンダーグラウンドのフォーラムで活動しています(しかし最近活動が禁止されました)。彼は、最近の活動では専ら規模の小さなランサムウェア攻撃を行っており、攻撃を受けた組織が身代金を支払わなければ、たいていの場合彼らから窃取した窃取したデータを公開しています。彼はしばしば単独で活動し、LockBitなどの有名なランサムウェアも利用しているようです。

uhodiransomwarがLockBitの公式なアフェリエイト募集スレッドに書き込んだコメント。アフェリエイトパネルにアクセスさせるよう要求している

新米の初期アクセス・ブローカーであるBassterlordとランサムウェア・アフェリエイトであるuhodiransomwarは対照的な見解を持っており、過去数週間にわたってフォーラムで公に衝突を重ねていました。そしてその衝突が積み重なった結果、今回の資格情報のリークへと発展したのです。

リークの発端:イマイチな初期アクセス・ブローカー

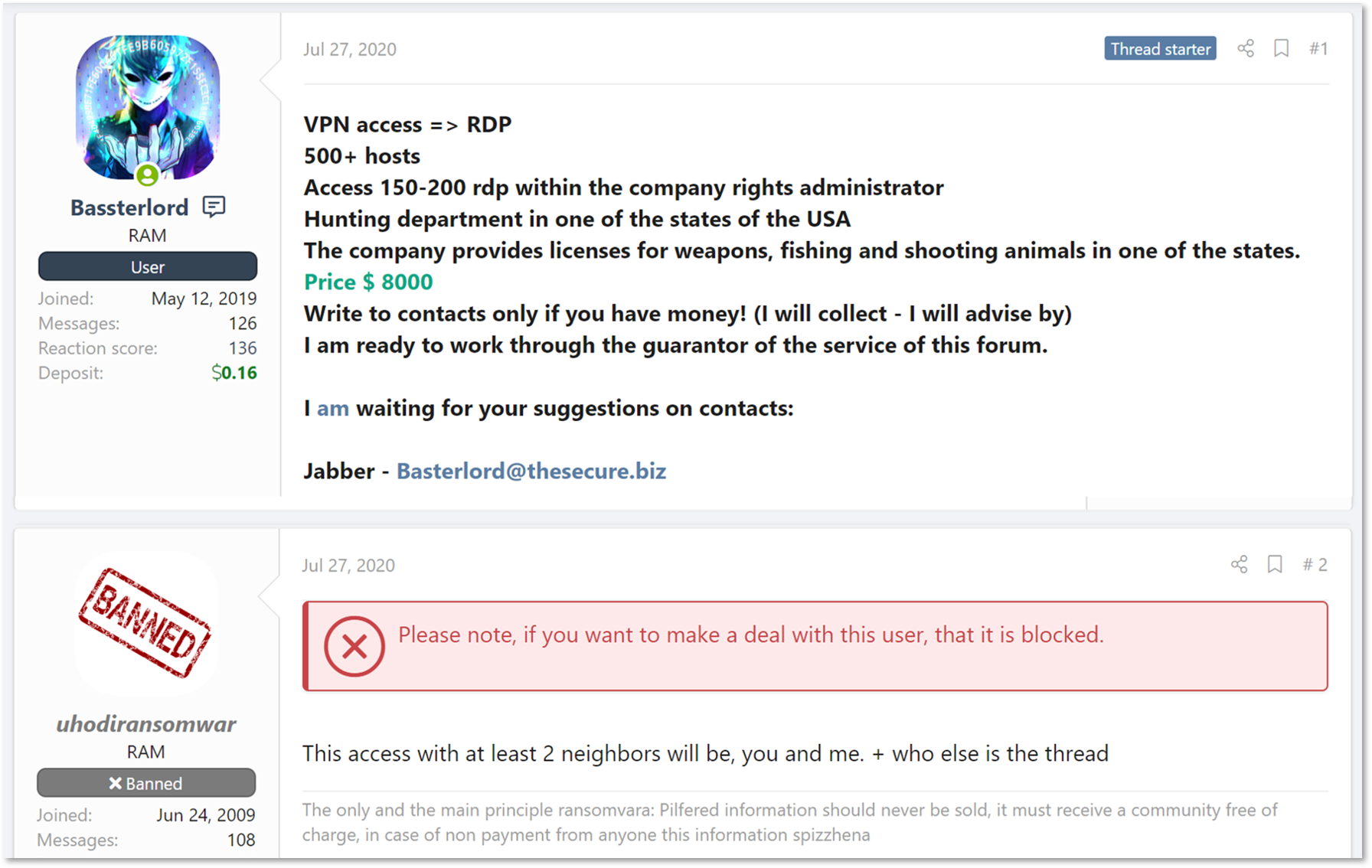

2020年7月27日、Bassterlordは、米国の政府組織のネットワークへのアクセスを8000米ドルで売り出しました。投稿によると、最初の侵入はVPNアクセスを利用し、その後でRDPを使用するというものでした。この投稿に対して最初に反応したのがuhodiransomwarです。彼は、Bassterlordが売りに出したネットワークはすでに数人のアクターらもアクセス方法を知っていると主張しました。そして、Bassterlordが販売しているバックドアが唯一の侵入手段ではないこと、uhodiransomwar自身もそのサーバーにアクセスしていること、ひいては今回販売されている米国の政府組織へのアクセスには販売価格に見合うほどの価値がないことをほのめかしていました。

Bassterlordが最近掲載した投稿(Google翻訳による)。米国の政府機関へのアクセスを販売している

彼らは公開討論を続け、Bassterlordは、数人のアクターはすでにVPNを利用した初期アクセスについて知っていたということをほのめかすとともに、このアクセスがすでに公の情報となっていたことを認めました。後に彼は、同じネットワークにアクセスする方法を知っているアクターが複数人いたとしても、自分は彼らのアクセス方法やアクセスの活用状況については全く把握していないし、自分のアクセス方法(RDPを利用するアクセス方法)しか認識していないと主張しました。また彼は、たとえアクセス方法などの情報が他者と共有されている場合でも、ネットワークへのアクセスは早い者勝ちだと主張しています。つまり、最初にそのアクセスを使って本格的な攻撃を行ったアクターが利益(特権)を得るべきだということです。この主張は、ランサムウェアのサプライチェーンにおいて初期アクセス・ブローカーが果たす役割を示唆しています。彼ら初期アクセス・ブローカーは先行して脆弱性を活用し、本格的なネットワークアクセスに育て上げる部隊だということです。それゆえに、複数のアクターが同じ初期アクセスを選んで育てたとしても、得られる結果はアクターによって異なる可能性があると言えるでしょう。こういった事情から、初期アクセス・ブローカーと彼らを利用するアフェリエイトの間で激しい競争が繰り広げられるのです。

今回の討論は一見表面的なもののように思われますが、uhodiransomwarがBassterlordの説明だけで被害者を特定でき、彼も実際に被害者のネットワークにアクセスできたということがわかります。そしてこの事実により、何らかのタイミングで初期アクセス・ブローカーとアフェリエイトが、公開されている「侵害された企業に関するデータベース」にアクセスする可能性があることを意味しています。

そして2020年8月3日、これが事実であることが証明されました。uhodiransomwarが前述のPulse Secureのリストを公開したのです。彼は自身の投稿のなかで、最近Bassterlordが販売している商品について遠回しに言及し、いわゆる「公」になっている侵入方法を企業ネットワークへのプライベートアクセスだと謳って販売し、利益を得ようとするアクターらにうんざりしていると語っています。

Bassterlordの住所録

KELAが今回のリーク内容を調査したところ、うち数件がこれまでにBassterlordが販売したネットワークアクセスと一致していたことから、リークされた情報が初期アクセス・ブローカーとしてBassterlordが販売したアクセス(少なくとも一部)のソースであることが証明されました。具体的は、前述した米国の政府組織やその他のBassterlordの被害者(Bassterlordが7月12日に12000米ドルで内部ネットワークへのアクセスを販売した大学)のサーバーまでさかのぼることができました。

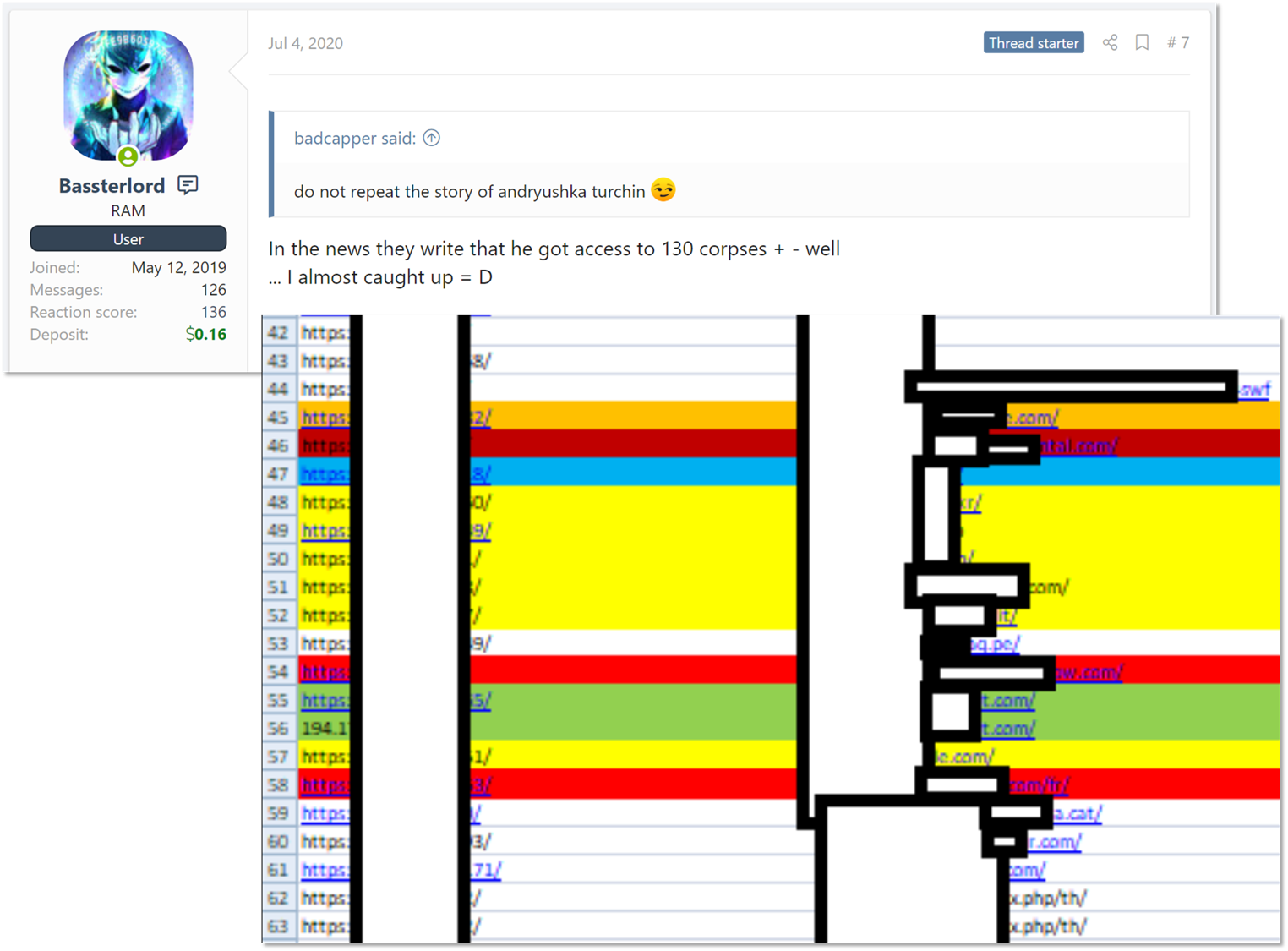

我々は犠牲者を複数特定した後、リストの最後まで確認しようと試みました。それにしても一体、このリストはどこで作られたのでしょうか? そしてリストにあった情報は本当にアクターらの間で慎重に共有されていたのでしょうか? Bassterlordの過去の投稿を掘り下げて調べたところ、「僕は、少なくとも77個の脆弱な組織へのアクセスを持っているんだ」との記載が見つかりました。彼はこのスレッドで、自らを少し自慢げにAndrey Turchinに例えていました。Andrey Turchinとは、悪名高い初期アクセス・ブローカー「FXMSP」を背後で操るキーパーソンです。そして、「ニュースではFXMSPは130以上の企業にアクセスできたと書かれていた。ということは、僕は彼らのレベルにほぼ追いついているんだ」と書いていました。さらにBassterlordは、大幅に編集したスクリーンショットをエクセルファイルに添付して投稿していました。投稿されたエクセルファイルには、おそらく多数のエントリが含まれており、各エントリには組織のネットワークに侵入するための最初の経路(おそらく、脆弱なPulse Secureサーバー)が記載されていたものと思われます。

Bassterlordの投稿とアクセスリストのスナップショット

BassterlordがVPNを悪用したアクセスのリストを持っていたという事実、そしてuhodiransomwarの主張(リストを入手しており内容を知っている)を組み合わせると、このリストが完成するまでのいずれかの時点で一部のアクターらに公開されていた、もしくは内々に流通していたという結論に至ります。

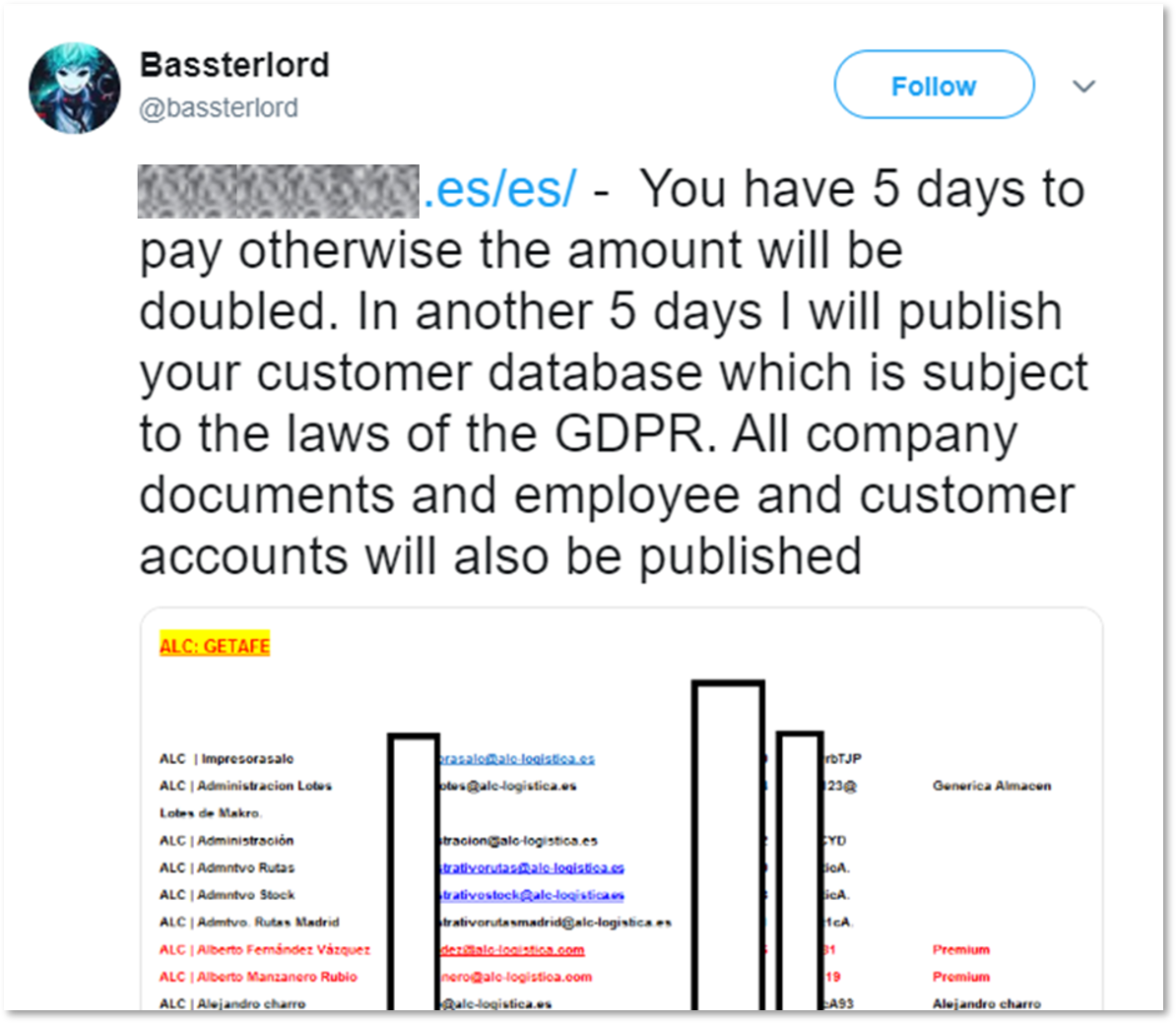

時折、Bassterlordは初期アクセス・ブローカーという枠から外れ、恐喝行為を直接実行してネットワークアクセスで収益を得ようとしていたようです。7月11日付の投稿(現在は削除)で、彼はスペインに拠点を置く企業に対し、5日以内に金銭を支払わなければGDPRの罰金を払うはめになるぞとからかっています。ただし、この攻撃が実際のランサムウェアを介して行われたものか、それとも手動で不正アクセスして情報を窃取し恐喝に及んだのかは不明です。また、7月12日付の投稿も、彼がランサムウェアを配布しようとしていたことを示唆しています。この投稿では、タイのメディア企業へのアクセスを販売中止するという内容を掲載しており、「自分が個人的に閉鎖した」ことをその理由に挙げていました。

リストには一体何が含まれていたのか?

「uhodiransomwarがリークしたリスト」としてZDNetが報道したファイルは、実際にはアーカイブであり、900個を超えるテキストファイルが含まれていました。各ファイルは悪用されたSecure Pulseサーバーに関するものであり、アーカイブを編集したアクターのメモが添付されていました。

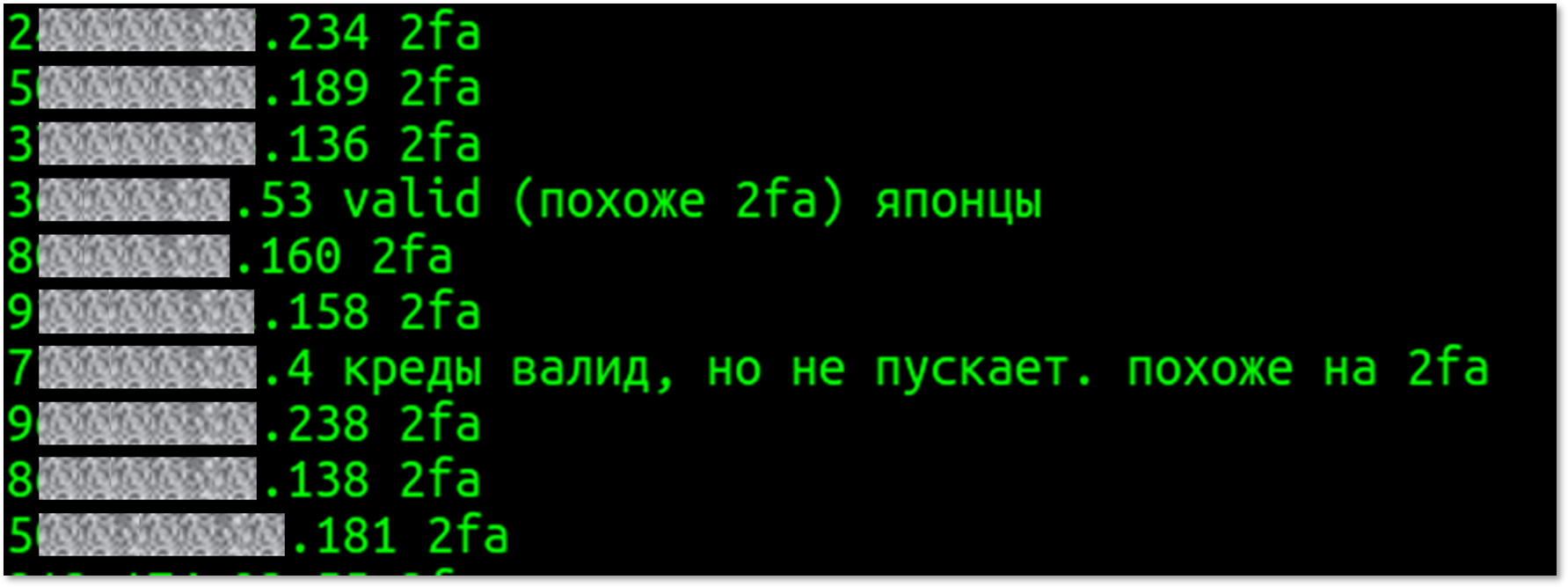

例を挙げると、900台以上のサーバーのうち49台は管理者パネルにログインする際に二要素認証が必要であるとの注意書きがありました。

リークされたアーカイブのメモ(生データ)。二要素認証が必要なサーバーについて言及している

そして残りのサーバーのうち約250台は「故障」や「無効」、またはその他の理由でアクセス不可、150台以上が「要ハッシュ」(おそらく容易にアクセスできないようにサーバーから取得したデータがレンダリングされており、パスワードのハッシュやキーが欠落している)と記載されています。

全体のうち、ランサムウェア攻撃に利用可能なサーバーは約400台でした。これらサーバーの一部には、企業名とその企業の収益についてのメモが添付されていました。

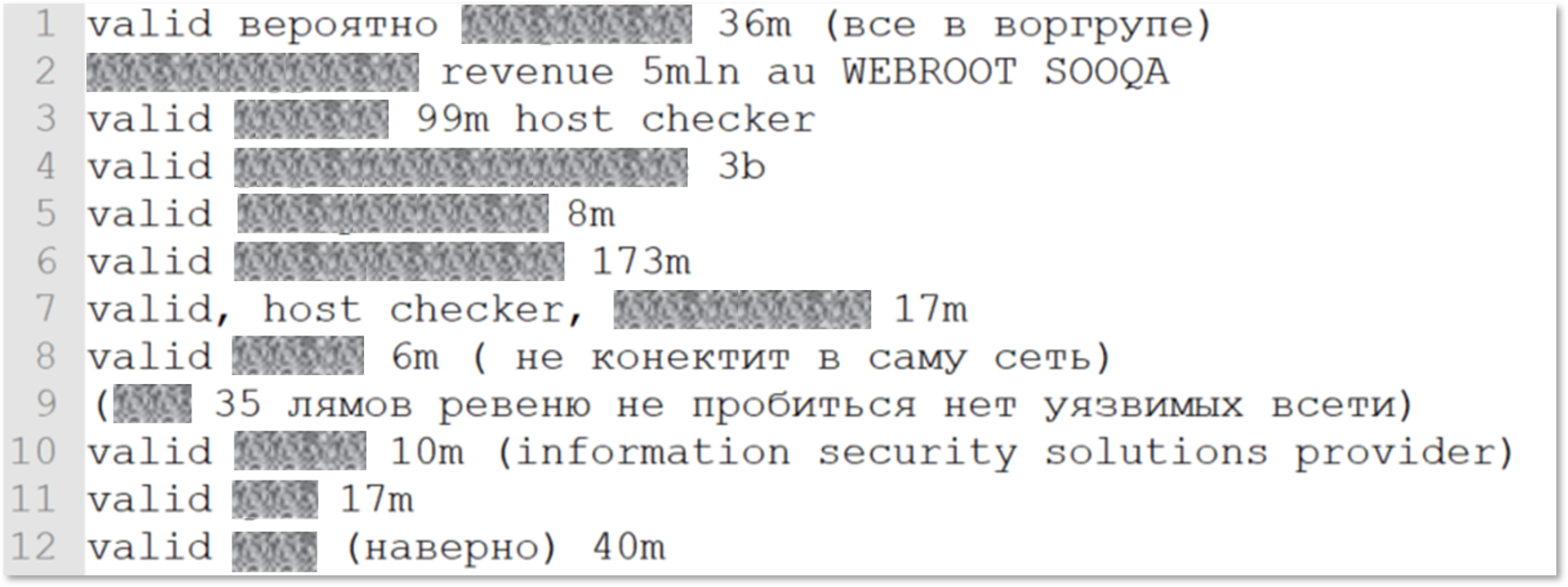

潜在的被害者の収益を記載したメモ。7行目の「17m」は1700万米ドル、「3b」はUSD 30億米ドル

これらのメモをうまく取捨選択して利用すれば、数百万ドル規模の企業にも簡単にアクセスすることができるのです。うち一部の企業は、10億ドル以上の収益を上げる上場企業でした。これらの調査結果は、十分に保護されていると思われる大企業が、初期アクセス・ブローカーのように比較的初心者レベルの攻撃者から受けうる攻撃の脅威レベルを示しています。

被害者の収益を調査することは、初期アクセス・ブローカーにとってもはや当たり前の作業であり、彼らの最近の投稿では被害者の収益を記載する傾向が見られます。高収益の企業であれば数百万ドルの身代金を支払う可能性が高いという前提に基づいて、購入者の目を引き付けようとアピールしているのです。

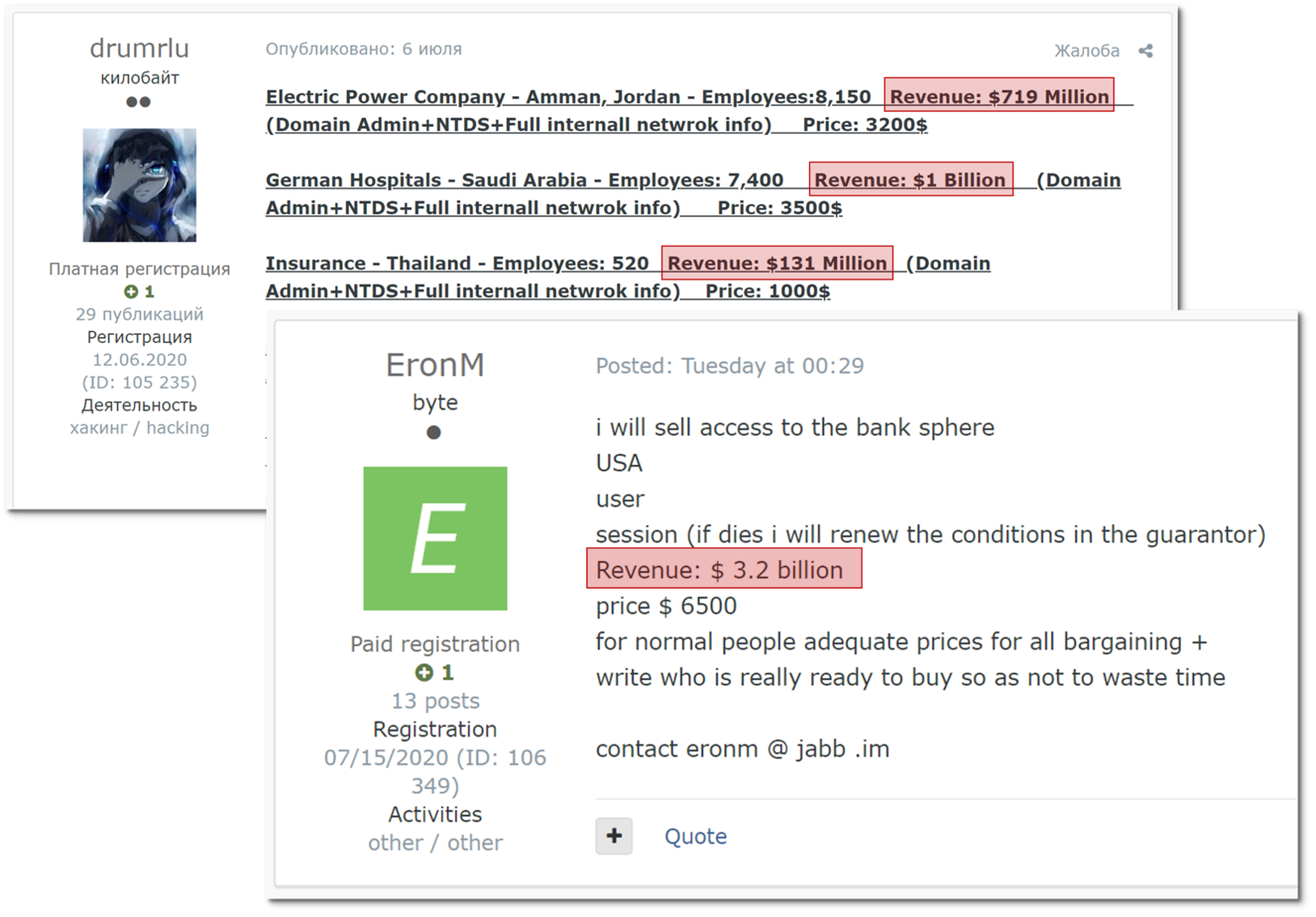

初期アクセス・ブローカーが投稿した売り出し広告。被害者の収益が記載されている

答えを探すべき本当の問題は、アーカイブに保存されていたアクセスのうち、何件が初期アクセス・ブローカーからランサムウェア・アフェリエイトの手に渡り、本格的なランサムウェア攻撃へと発展したのかということです。そして、答えを見つけるうえで最も大きな障害となるのは、被害者からの報告が上がっていないと思われる膨大な数のランサムウェア攻撃です。

それでも我々は、ランサムウェア攻撃を受けたことを公表している企業数社に関する情報を、今回リークされたファイルの中で見つけることができました。ファイルには、ランサムウェア・アクターらの名指し批判攻撃を受けた企業についての記述が含まれていたのです。現時点では直接的な因果関係を裏付けるまでには至りませんが、それでも今回のリーク事件は、サイバー犯罪のソースサイトを監視することが組織にとって重要であるという事実を私達に喚起していると言えるでしょう。