ディフェンダー・ イン・ザ・ミドル

Published 10月 20, 2022.

結論:

- 先日Uber社とRockstar Games社で不正アクセスが発生したことを受け、KELAは、企業で使用されている資格情報が侵害され、その後それらの情報がサイバー犯罪のエコシステムで公開・売買されたことが発端となった攻撃について調査を行いました。

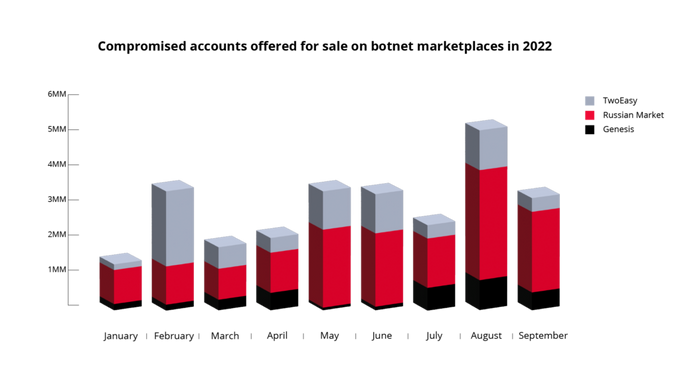

- 今日のサイバー犯罪者は、情報窃取マルウエアを使って企業で使用されている資格情報を多数窃取し、それらの情報を自動ボットネットマーケット(GenesisやRussian Market、TwoEasyなど)で販売しています。企業を狙う脅威アクターは、このサイバー犯罪エコシステムのおかげで企業の資格情報を簡単に入手することが可能となっています。

- 一部の脅威アクターは、不正アクセスしたアカウントから現金を引出・送金するといった手口で簡単に金銭を窃取できる、銀行口座やECアカウントの資格情報を探しています。しかし、より頭の良い脅威アクターは組織を狙い、標的組織で使用されている資格情報を探しています。後者に該当する脅威アクターは、組織の資格情報を発見するコツについて情報交換を行い、サイバー犯罪のエコシステムを活用して数ドルで資格情報を購入しています。

- 幸いなことに、ネットワークの防御者もサイバー犯罪エコシステムにアクセスして、攻撃を企てる脅威アクターと同じ情報を得ることができます。また、脅威インテリジェンスソリューションを活用して意図せず外部に公開されている自組織の資産を効果的に監視し、不要な露出を是正する、侵害されたデータをテイクダウンするといった対応を取り、アタックサーフェスを縮小することが可能となります。

- 企業の直接的な資産に限定せず、サードパーティのサービスを活用したワークスペースについても注意することが重要です。Slackが、まさにこれに該当する1例です。弊社の調査では、既に各組織のワークスペース数千件が侵害されていることが判明しており、Electronic Arts社で発生したインシデントと同様の攻撃に悪用される可能性が懸念されます。

- サイバー犯罪は、サービタイゼーション(「サービス」を商品として売買する行為)や売買プロセスの自動化、「商品」の可視性の向上を中心に進化し続けており、今後さらに多くの脅威アクターが、サイバー犯罪エコシステムを利用するようになると予想されます。

序章

大規模なサイバー攻撃を受けた場合、被害となった組織のセキュリティチームは、「どの時点でこの攻撃を防ぐことができただろうか?」と考えずにはいられないでしょう。10年前であればこの問いに対し、「どのソフトウエアやポリシー、人物が、認証されていないアクセスや不正な活動の検知に失敗したのか」と、不正アクセスされたネットワーク内での不審な活動に着目して答えを探すパターンが大半であったと思われます。

当時、組織のネットワーク防御を担当されていた方々は、脅威アクターによる偵察活動(標的に関する調査や、組織への不正アクセスに役立つであろう情報の収集など)についてそれほど多くの情報を入手していませんでした。その一方でランサムウエア攻撃をはじめとする組織的な標的型攻撃が増加しつつありましたが、そういった攻撃を行う脅威アクターも、既に他の脅威アクターが実行した場当たり的な攻撃(フィッシングキャンペーンなど)についてはあまり把握しておらず、白紙の状態から攻撃を立ち上げていました。

しかしサイバー犯罪のエコシステムが拡大する今日においては、ある脅威アクターが窃取したデータを別の脅威アクターが入手して攻撃に利用できる環境が整備されており、その結果、一部の脅威アクターにとっての「ゴミ」が、他の脅威アクターの「宝石」へと生まれ変わっています。サイバー犯罪者が集うマーケットプレイスやフォーラムに精通した脅威アクターであれば、ワンクリックして数ドル支払うだけで、マルウエア・アズ・ア・サービスや窃取されたデータベース、流出したクレジットカード情報など、様々なサービスやデータを入手することが可能となっており、今や場当たり的な攻撃が、報道記事のヘッドラインを飾る大規模な標的型攻撃の発端となっています。

しかし「どの時点でこの攻撃を防ぐことができただろうか?」という点については、幸いなことに今日のネットワーク防御者も、同じサイバー犯罪エコシステムにアクセスし、攻撃を企てている脅威アクターと同じ情報を得ることが可能となっています。つまり防御者がサイバー犯罪ソース内で、場当たり的な攻撃と標的型攻撃の間に割り込み、「マン・イン・ザ・ミドル」ならぬ「ディフェンダー・イン・ザ・ミドル」の役割を果たせるということです。

防御者が十分なスキルとツールを持っていれば、そういったサイバー犯罪情報が飛び交うマーケットやフォーラムにアクセスして、自組織に関する情報のリーク状況を確認し、リークされていた場合にはさらなる被害を防ぐべく行動を起こすことが可能となります。これについてより実践的に説明するために、次のセクションでは、些細な情報がサイバー犯罪のエコシステム上に流出した、または売買されたことが発端となった最近の攻撃を取りあげていきます。なお、ここでの「些細な情報」とは、情報窃取マルウエアから窃取された資格情報を指しています。情報窃取マルウエアを使う手法は、今や人気の高い攻撃ベクトルとなっています。

用語の定義

アンダーグラウンドのサイバー犯罪業界では、自動化された革新的な違法マーケットがビジネスを展開しており、そこではマルウエアに感染した端末から収集されたログイン資格情報やフィンガープリント、その他のデータが販売されています。またマーケットでは、ユーザーが自分の欲しいリソース(Webサービスやツール、クレジットカード、銀行口座を使用する際にアクセスするURLなど)を検索し、そのリソースで使用されている資格情報を保持している感染端末の一覧を閲覧し、感染端末ユーザーのWebクッキーと資格情報をセットで購入できる仕組みになっています。これらのマーケットは自動ボットネットマーケットとも呼ばれており、有名なものとしては「Genesis」や「Russian Market」、「TwoEasy (2easy)」などが挙げられます。そして我々も、数年前からこういった違法マーケットで調査を行っています。

これらのマーケットでは、「Redline」や「Raccoon」、「Meta」、「Vidar」などの情報窃取マルウエアに感染した機器(ボット)から収集されたデータや資格情報、ログ(ブラウザに保存されている情報)が販売されています。そういった資格情報が脅威アクターに購入されてしまった場合、彼らが資格情報を悪用して様々なリソースにアクセスし、データの流出やネットワーク内の水平移動、マルウエアの展開などを実行することが可能となるため、組織にとっては重大なリスクが生じることになります。

ログを初期侵入経路にする脅威 アクター

ログには、脅威アクターがキャンペーンを実行して入手したものもあれば、マーケットで購入したものもありますが、いずれも彼らにとっては貴重な情報源となっていることが証明されています。ただし一般的な脅威アクターの場合は、本当に使える情報を発見するにあたって、まず数千件もの資格情報数を参照し、その中で有望と思われるものを発見するというプロセスをたどります。簡単に手に入る獲物を狙っている脅威アクターであれば、不正アクセスした口座から容易に資金を引出・送金して金銭を窃取できる、銀行口座やEコマースサイトの資格情報を探すでしょう。一方、より頭の良い脅威アクターは、個人を攻撃するよりも組織を攻撃したほうが利益が大きいということを昔から理解しています(だからこそ、ランサムウエアオペレーションが人気を集めているのです)。

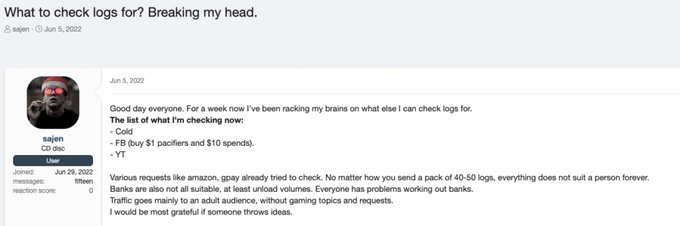

ダークウェブ内のチャットを見れば、脅威アクターがそういった標的を効率よくスピーディに発見しようとしていることは一目瞭然です。彼らは多数のスレッドを立てて、組織に属する資格情報をログの中から発見するコツについて情報を交換しています。そして以下の投稿も、そういったスレッドの1つに掲載されていました。

某脅威アクターが、「購入したログから、どのようなURL(侵害されたURL)を探せばよいのか?」と質問している投稿(ソース:XSS、ロシア語より自動翻訳)

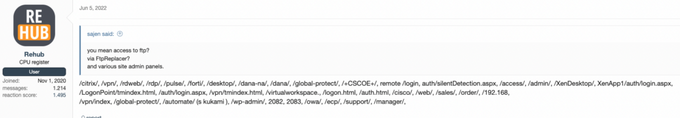

別の脅威アクターが、「価値のある」URLを含んだ文字列のリストを付けて回答している投稿(ソース:XSS、ロシア語より自動翻訳)

上記の投稿は、経験豊富な脅威アクターが返信したものであり、一般的に組織がネットワークへリモートアクセス(VPNやRDP経由)する際に使用するURLには、どのような文字列が含まれているのかを教えています。リモートアクセスで使われるソリューションに詳しい方であれば、これらの文字列が有名なブランド(Fortinet、XenApp、GlobalProtect)や、特定のソフトウエアに関連した文字列であることがお分かりいただけるでしょう(例えば「dana」はPulse SecureのSSL VPNやCisco ASAのCSCOEに関連しています)。これらのURLで使用される資格情報は、スキルのある脅威アクターにとっては、組織のインフラストラクチャへの初期エントリポイント(侵入口)として活用できる、価値の高い情報となっています。そして一旦侵入に成功してしまえば、その後脅威アクターは企業でのスパイ行為やランサムウエア攻撃など、思うがままに活動を展開することができるのです。

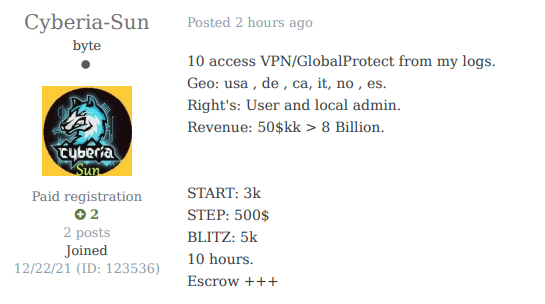

サイバー犯罪のエコシステムが進化して成長するにつれ、これまで以上に多くの脅威アクターが、情報窃取マルウエアを使ったキャンペーンという「場当たり的な攻撃」を「大物狩りを狙う標的型攻撃」へと転換する後押し的な役割を果たすようになっています。例えば、初期アクセス・ブローカー(企業のネットワークへのリモートアクセスを販売する脅威アクター)は、ログの中から大企業のリソースを探しだし、資格情報の有効性を検証して永続性を確立し、その後商品として売りに出すことで知られています。

初期アクセス・ブローカー(IAB)が、収益5,000万~80億米ドル規模の企業へのアクセスを、ログから入手して販売していると主張している投稿

サイバー犯罪のエコシステムにおけるサプライチェーンがどれほど大きくなろうとも、情報窃取マルウエアから窃取されてマーケットで売りに出されたログが、攻撃の発端となる点に変わりはありません。我々がこれまでに収集した過去データを検証したところ、企業が機密情報を扱うシステムで使用している資格情報が不正に収集され、大量に売りに出されていたことが判明しました。VPNログインページを例に挙げると、約1万1,000件ものVPNログインURLに関連する情報が売りに出されていましたが、それらログインURLを利用するユーザの資格情報については、1万1,000件をはるかに超える数字となるはずです。このようにマーケットで売りに出されていた資格情報については、被害者が自動ボットネットマーケットを監視していればその存在を検知できた可能性があり、さらには侵害されたアカウントを特定して保護することができた可能性があります。

では、これらの資格情報をサイバー犯罪者に購入されてしまった場合、一体何が起きるのでしょうか?次のセクションでは最近発生したインシデントを取りあげ、各インシデントで起こった状況を詳述していきます。

Uber社のインシデント

2022年9月15日、Uber社は自社ネットワークが侵害されたことを発見しました。この侵害を実行した脅威アクターは、G-SuiteやSlack、HackerOneの管理コンソールをはじめ、同社が使用しているサービスや社内ツールに不正アクセスしていました。

そしてその後、Uber社に対する攻撃を主張する脅威アクターが、この攻撃についての詳細情報を公開しました。その内容によると、彼らはUber社従業員にソーシャルエンジニアリングを仕掛け、同社のVPNへアクセスすることに成功したということです。彼らは既に有効なユーザー名とパスワードを入手していたものの、ログインするには多要素認証用のワンタイムコード(テキスト)を手に入れる必要がありました。そこで彼らは、侵害した従業員(Uber社によると外部の業務請負人)に対し、多要素認証疲労攻撃(MFA fatigue attack)を実行したということです。彼らは、この従業員に多要素認証のプッシュ通知を大量に送信した後、Uber社のIT部門と騙ってWhatsApp経由で連絡を取り、プッシュ通知を止めたい場合は、MFAの認証リクエストを承認する必要があると伝えました。そしてその結果、この従業員は認証リクエストを承認してしまったのです。

このインシデントを実行するにあたって使用された初期アクセスベクトルは、9月12日から同月14日にかけて「Russian Market」で売りに出されていた資格情報(ログ)であると思われます。攻撃を行った脅威アクターが購入したと思われるそれらのログには、Uber社が利用しているIDアクセス管理サービス(uber.onelogin[.]com)の認証情報が含まれていました。また、実際にどの認証情報が不正アクセスで使用されたのかについては明らかにされていないものの、ログの情報は、少なくともインドネシアとブラジルのUber社従業員2名が、情報窃取トロイの木馬「Racoon」と「Vidar」に感染していたことを示唆していました。

Uber社のインシデントの場合、ログが商品としてマーケットに登場してから買い取られ、攻撃に使用されるまでの期間は非常に短いものでした。したがって、タイムリーな監視活動に加え、このような脅威への対応方針を予め策定しておくことも、対策として重要であると言えるでしょう。

興味深いことにこのインシデントの数日後、今度は「teapotuberhacker」と名乗る脅威アクターがRockstar Games社に不正アクセスしたと主張し、人気ゲーム「Grand Theft Auto 6」のプレイ動画とソースコードをリークしました。teapotuberhackerは、Uber社への不正アクセスも自分が行ったものと発言していましたが、実際にこの脅威アクターがこの2件のインシデント(Uber社とRockstar Games社に対する不正アクセス)の実行犯であったのかについては明らかとなっていません。

Uber社のインシデントについては現在も調査が行われていますが、先日同社は、攻撃の実行犯は悪名高いハッカーグループ「Lapsus$」によって行われたものであったとの主張を公表していました(なお、上述のteapotuberhackerは、Lapsus$のメンバーまたは同グループと関連する人物の可能性があると考えられています)。なお、これまでに同グループが行った攻撃の大半では、他者から購入した資格情報が使われていたと判明していることから、同グループが同様のTTP(戦術・技術・手順)でRockstar Games社を攻撃したという可能性、そして今後も同じTTPで新たな標的を攻撃し続けるという可能性が考えられます。

T-Mobile社のインシデント

2022年3月、Lapsus$は、T-Mobile社に不正アクセスして様々なプロジェクトのソースコードを窃取し、さらには同社の社内ツールを使用してSIMスワッピング攻撃を行いました。同グループのメンバー間で交わされた非公開のメッセージで判明した情報によると、彼らはT-Mobile社のVPN資格情報を継続的に購入しており、さらには同社従業員を騙して、自らの機器を同社VPN認証が許可されている端末のリストへ追加させていました。

その中には「ログインが売り出されたら購入するよ。Russiansは3~4日毎に売りに出しているから」と記載されたメッセージがあり、Lapsus$が利用しているマーケットの1つが「Russian Market」であることが示唆されていました。侵害されたアカウントをこの類のマーケットで購入するというのは、まさに同グループが定番としているTTPの1つです。これまでには、同グループがより多くの資格情報を購入する目的で、特定の企業に対する不正アクセスが容易になるような資格情報(VPN、Citrix、AnyDesk、VDIなど、インターネットに接続されているシステムやアプリケーションの資格情報)や類似のアクセス手段を入手したいとのメッセージを、自らのTelegramチャンネルで公開していたことも確認されています。

これらの情報から、Lapsus$がMicrosoft社やOkta社、Nvidia社、Samsung社、LG Electronics社をはじめとする有名企業に対して行った攻撃でも、同じ手口が使われていた可能性があると考えられます。

IDアクセス管理企業であるOkta社のインシデントでは、同社の委託先企業で勤務するテクニカルサポートエンジニアの作業環境(アカウントやPCなど)が、RDP接続を介して不正アクセスされました。そしてその結果、攻撃を行った脅威アクターに、高レベルのアクセス権限が必要とされる社内のポータルや、このエンジニアが担当していたOkta社の顧客情報へアクセスすることを許す事態となりました。このエンジニアの作業環境にアクセスするRDPの資格情報が、はたしてどのように侵害されたのかについては公表されていませんが、Lapsus$の使う手口を考えると、同グループが再びボットネットマーケットを使用するであろうことがうかがえます。

Electronic Arts社のインシデント

前述のインシデント2件は、自動ボットネットマーケットで自組織の資産を積極的に監視することが、いかに重要であるかを表しています。また監視対象とする資産のリストを作成する際には、組織が直接管理している資産のみならず、サードパーティがホストしているワークスペース(Slackなど)も考慮しておくことが重要となります。

以前我々が詳述したとおり、Slackのワークスペースにアクセスする資格情報は、アンダーグラウンドでビジネスを展開している様々なサイバー犯罪マーケットで販売されており、何千もの組織にとって明らかな脅威となっています。Slackのワークスペースは、ユーザーがチャットしたり情報を公開する共用環境であり、「orgname(組織名).slack.com」の形式で作成された一意のURLを使用して生成されます。この仕組みによって、ユーザーがワークスペースを特定し、活動へ参加・運営することが容易になっていますが、その一方で脅威アクターにとっても、ボットネットマーケットでSlackのアカウントを発見することが容易になっています。

そして2021年6月、この仕組みが悪用され、Electronic Arts社が不正アクセスを受ける事態となりました。報道によると、窃取された同社のクッキーがネット上でたった10ドルという価格で販売されており、それをハッカーが購入したことがインシデントの発端になったということです。ハッカーは購入したクッキーを利用して、EA社が使用するSlackチャンネルへのアクセスを入手するべく攻撃を続け、最終的に同社のSlackチャンネルに侵入しました。そしてその後は、同社従業員の1人を騙して多要素認証(MFA)のトークンを発行させ、同社のゲームで使用されている大量のソースコードを窃取することに成功したのです。なお、我々がダークウェブ上で交わされているメッセージを観察した結果、Lapsus$のメンバー(少なくとも1名)がこの攻撃に関与していたとの情報を確認しています。

とはいえ、Slackを使用するリスクについては数値化することが困難と言えるでしょう。Slackは、様々な関係者がそれぞれのニーズに合わせて活用しているため、同サービスを介して発生しうる不正アクセスのインシデントを1つの脅威モデルとして形成することは困難です。また、企業の従業員がSlackに機密情報を保存していることも多く、脅威アクターが運良くそういったワークスペースに遭遇した場合は、情報を入手するためにソーシャルエンジニアリングを行う必要もないのです。我々は、サイバー犯罪者の間でSlackのみならず、組織のアタックサーフェスを拡大する様々なクラウドベースアプリに対する関心が高まるであろうと推測しています。

このような状況を背景に、現在我々のプラットフォームでは、不正アクセスされたSlackのURL 6万7,000件超がインデックス化されています(これは、一意のワークスペース数千件に影響が及ぶことを意味しています)。また、その他のサードパーティがホストしているワークスペースについて調べてみると、様々な企業が使用しているOkta社のサインインページに関連したURLも侵害されており、その数は1万件を超えています。従って、今やあらゆるサードパーティが提供するソリューションの資格情報が、ボットネットマーケットで販売されている可能性が高いと言えるでしょう。

結論

我々は、サービタイゼーションや売買の自動化、商品情報の可視性の向上などを中心にしたサイバー犯罪の進化により、今後さらに多くの脅威アクターがこのエコシステムを利用するようになると推測しています。特にログを取引するマーケットでは確固たるシステムが確立されており、脅威アクターがアクセスを入手して、大規模な攻撃を実行することが以前よりも容易になっています。また、マルウエア・アズ・ア・サービスとして提供されている情報窃取マルウエアの人気が衰えを見せない状況を鑑みると、このサプライチェーンはより強固なものになってゆくと考えられます。

しかし幸いなことに、弊社のプラットフォームをはじめとする脅威インテリジェンスソリューションは、ネットワークの防御や脅威インテリジェンス業務に従事される皆様に、アンダーグラウンドで繰り広げられるサイバー犯罪活動の知見をリアルタイムでご提供しています。それらの情報を使って自組織の資産およびサードパーティが提供するサービスの露出状況を効率的に監視し、露出しているデータや資産に対して適切な是正策を取る、または侵害されているデータをテイクダウンすることで、アタックサーフェスを縮小することが可能となります。

また具体的な対策の1つとして、皆様がドメインやIPレンジなどの「典型的」なネットワーク資産だけではなく、一意のURLや外部サービスで使用されているID(例えば組織がSlackで使用している一意のURLなど)も監視されるようご提案いたします。