結論

- 一部報道では、先週発生したTwitterアカウントの乗っ取りは、Twitter の社内Slackの資格情報を窃取した攻撃者によって行われたものと発表しています――実際には、攻撃者はSlackを同社ネットワークに侵入するための初期アクセスとして利用していました。

- アンダーグラウンドのサイバー犯罪マーケットでは1万2000件を超えるSlackの資格情報が販売されており、数千もの組織にとって明らかな脅威となっています。しかし、一般に公開されている報告とサイバー犯罪コミュニティの両方を検証した結果、現在攻撃者がSlackについてそれほどの関心を持っているという事実には至りませんでした。

- KELAは、サイバー犯罪者らがSlackへの不正なアクセスを収益へと結びつけることに苦戦しているのではないかと考えています。その理由として、Slackは標的のネットワークに直接アクセスできる権限を付与するアプリケーションではないため、攻撃者がSlackから他の社内アプリケーションにアクセスしようと考えるならば、果てしない偵察活動を続けつつまったくの偶然がもたらすチャンスが舞い降りてくるのをひたすら待つしか術がないのです。

- ランサムウェアを悪用する攻撃者の間では大物狩りを狙う戦術が流行しており、その一方で標的型の侵入攻撃による被害額が増加しています。これらを踏まえ、攻撃者らは今後、Slackなど企業のアタックサーフェスを拡大するクラウドアプリに対してより大きな関心を持つであろうと予想されます。

- これらの観点からKELAは、組織や企業の皆様がスケーラブルな自動監視ソリューションを導入し、機密データが保存されたクラウドアプリを狙うサイバー犯罪活動について最新の情報を享受されることを強くお勧めいたします。

クラウドアプリとアタックサーフェス

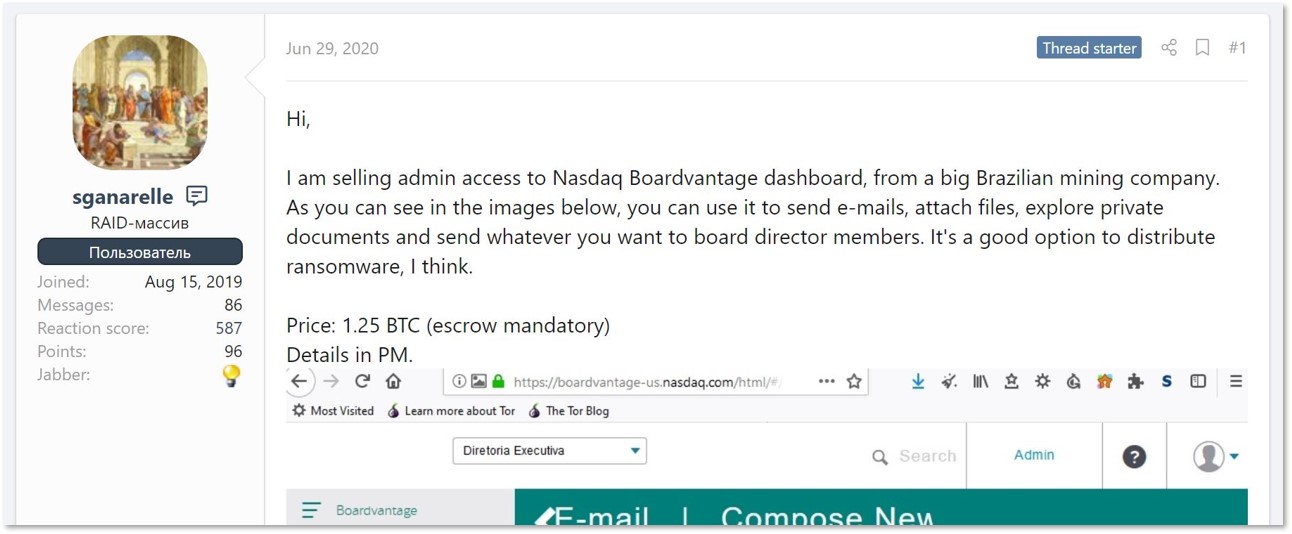

2020年6月末、KELAの研究チームはロシア語のフォーラムで、ブラジルの鉱業会社が使用している「Nasdaq Boardvantage」へのアクセス権を売りだすメッセージが投稿されていることを発見しました。メッセージを投稿した脅威アクターによると「Nasdaq Boardvantage」は役員・管理職用のペーパーレス会議システムであり、この資格情報を利用して部外秘の社内資料にアクセスすることはもちろん、ランサムウェアの配布にも利用できるという宣伝文句が添えられていました。

脅威アクターがロシア語のサイバー犯罪フォーラムに掲載した広告メッセージ

このメッセージを投稿したアクターはおそらく初心者であり、データ侵害の内容をあまりにも詳細に公開した結果、セキュリティ研究者らに見つかりアクセスの販売を断念することとなりました。しかしこの事件は、脅威アクターらが社内のコミュニケーションや企業データの保存ツールとして使用されるクラウドアプリに対して関心を持っているという事実を浮き彫りにしています。

影響を受けた規模や結果ははるかに大きくなりますが、最近のTwitter社のハッキング事件もこの傾向を示唆するものといえるでしょう。事件についてはまだ調査中ですが、攻撃者が社内管理者用パネルへのアクセス権を手に入れ、ユーザーアカウントの二段階認証とリカバリ設定を操作したことが判明しています。セキュリティ研究者や報道各社は、攻撃者がアクセス権を入手した方法について様々な持論を展開しており、賄賂を受け取った従業員による内部犯行であるとの見方がある一方で、アクターがTwitter社内のSlackチャンネルに潜入し、管理者パネルの資格情報を発見したとの主張も見られます。

the Twitter hacker reportedly got access to Twitter’s admin panel by finding login credentials pinned inside a Twitter Slack channel. If that’s true then holy shit. https://t.co/Oek9SEjzHo pic.twitter.com/Z1496dok6G

— Tom Warren (@tomwarren) July 17, 2020

これらの報告は、私達がSlackの重要な側面について論じるきっかけを与えてくれるものといえるでしょう。Slackは、いまやあらゆる場面で使用されているインスタントメッセージ・プラットフォームですが、企業がSlackを使用することでアタックサーフェスはどのように変化するのでしょうか。そして脅威アクターらはそのアタックサーフェスをどのように活用するのでしょうか。

Boardvantageやその他のクラウドアプリと同様に、Slackを利用することで生じるリスクを定量化することは困難です。Slackは様々な利害関係者が持つ様々なニーズに対応しているため、潜在的なセキュリティ侵害のすべてを脅威モデルに組み込むことが難しいのです。どのユーザーも、機密の資格情報をSlackのチャンネルにピン止めすべきではないと理解しています。しかし、やるべきではないと頭でわかっていてもついピン止めしてしまう人や、うっかり忘れて情報をピン止めしてしまう人がいることは否定できません。そういった状況のなかで、ハクティビストや国家の支援を受けたアクターらがSlack上の社内データに興味を持つのは理にかなっています。しかし、サイバー脅威の「コモディティ化」を主導するサイバー犯罪者らの場合は、Slackの資格情報で収益を上げることに苦戦するかもしれません。

取引が活発に行われるサイバー犯罪マーケットでは、WebシェルやRDPサーバー、企業のメールボックスへのアクセス等、多数のアクセスが人気商品として販売されています。では、サイバー犯罪のエコシステムの需要と供給のなかでSlackはどのような役割を果たしているのでしょうか。

供給側の声:資格情報、たくさん用意してご来店をお待ちしています

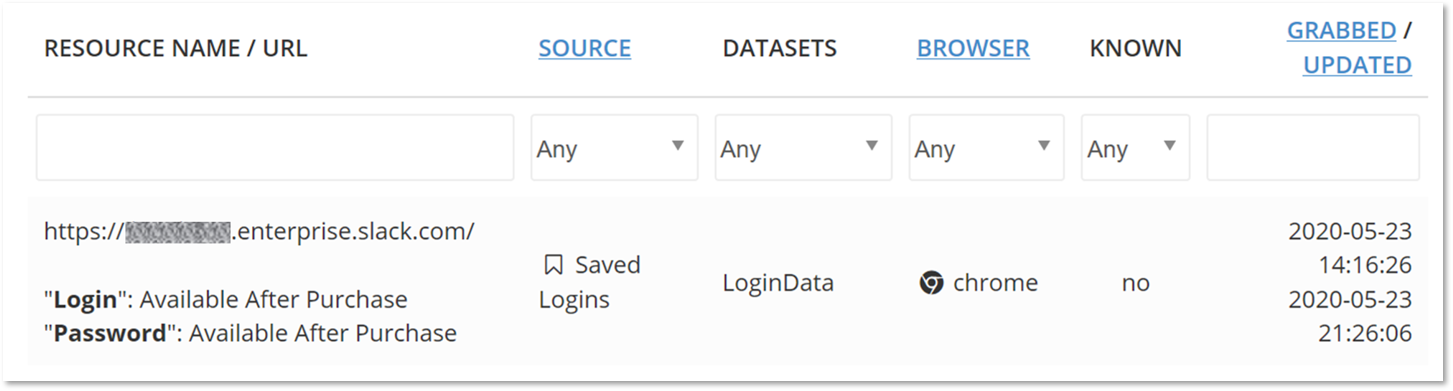

誰がSlackの資格情報を供給しているのでしょうか。答えは明らかです。アクターがSlackのログインに必要な資格情報を購入しようと思えば、Genesisなどの自動マーケットにアクセスして簡単に購入することができます。Genesisでは、情報窃取型マルウェアやバンキング型トロイの木馬を使って窃取した資格情報が売買されています。KELAが、こういったマーケットで販売されている膨大な資格情報のデータベースを照会したところ、17000件を超える資格情報がボットあたり0.5ドルから300ドルと様々な価格で販売されていました。

Genesis で販売されている社内Slackのワークスペースの資格情報

データの中身へと話を進める前に、Slackのワークスペースの概念について簡単に説明します。

クライアント側のSlackのオーナーは、登録完了後に組織の環境設定を行い、各ユーザーがダイレクトメッセージを送信する際の条件や、彼らが閲覧可能なチャンネルを定義します。

ワークスペースとは、ユーザーがチャットで情報を共有できる共用環境であり、以下の形式で作成した一意のURLを使用して生成されます。

orgname.slack.com

Slackのワークスペースは、ユーザーがチャンネルに参加したり、ワークスペース内を検索・管理しやすい構造となっています。

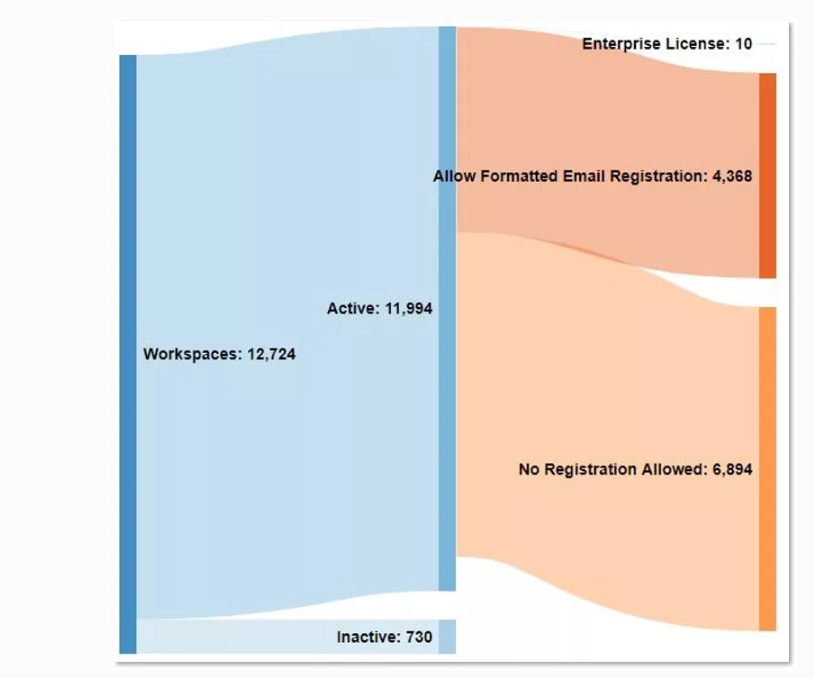

サイバー犯罪業界の自動マーケットにおいて、Slackのワークスペース情報がどれだけ公開されているのかを調査するにあたり、ワークスペースのURLが構造化されていることが大いに役立ちました。収集したデータのうち重複分を排除して正規化した結果、12000を超えるワークスペースの資格情報が販売されていました。

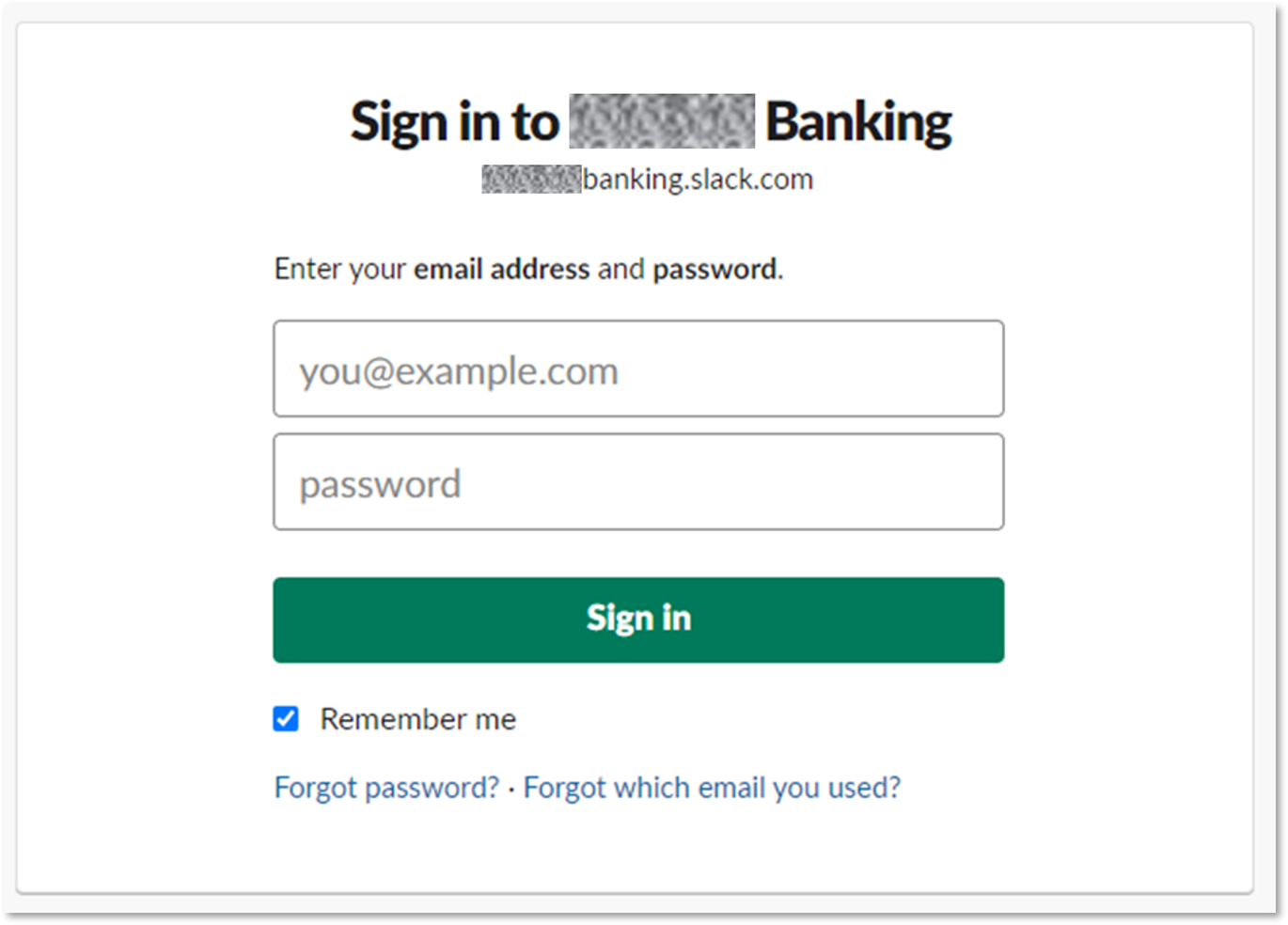

サイバー犯罪マーケットで販売されている某銀行のSlackログイン資格情報

Slackのワークスペースは誰でも無料で作成することができます。となるとここで問題となるのは、流出した資格情報が悪意ある人物の手に渡った時に、実在する組織をリスクにさらしてしまうワークスペースは何件あるのか、そして一般的なコミュニティ用のワークスペースは何件あるのかということです。

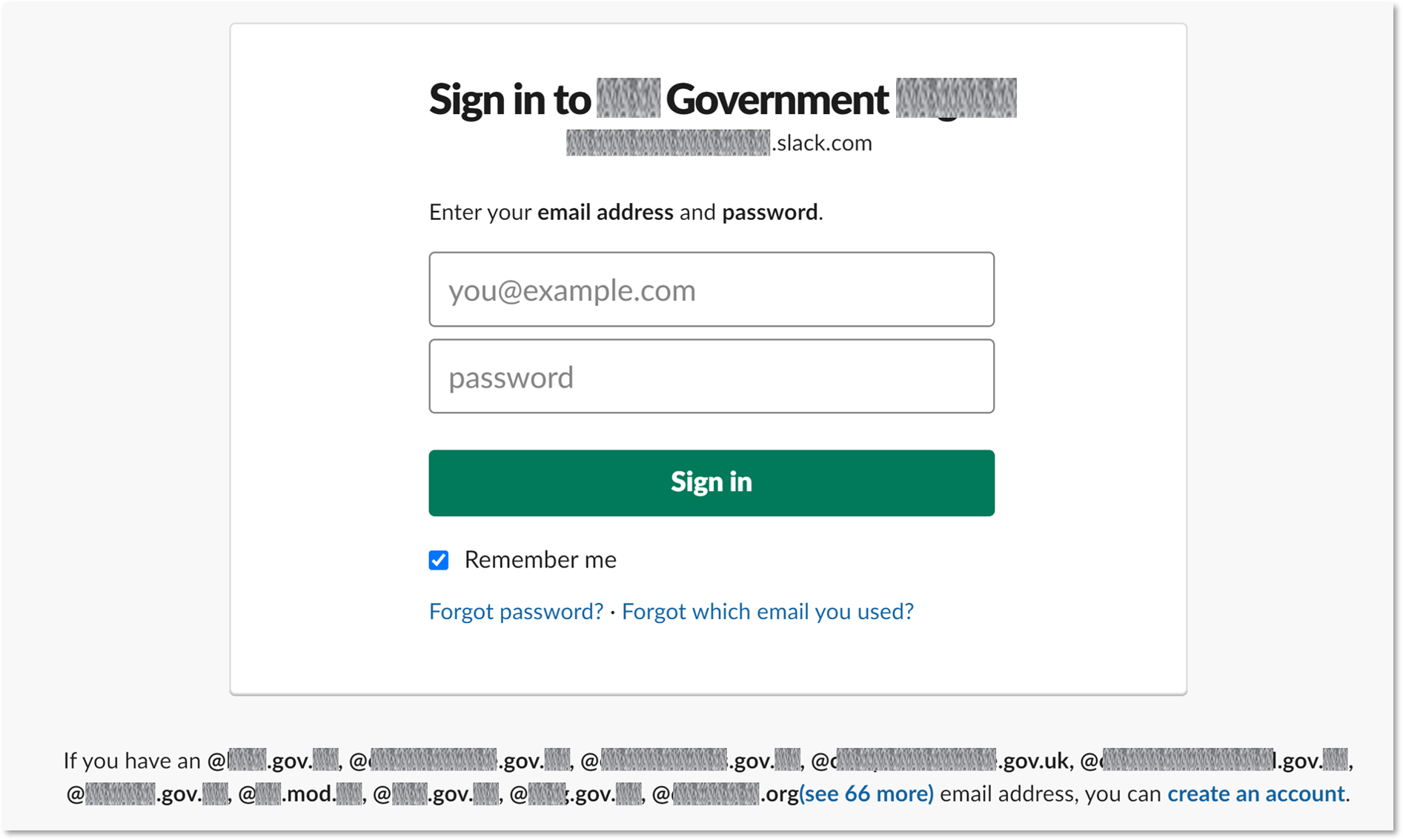

これに対する答えを出すため、KELAは、12000のワークスペースすべてのログインインターフェースをスクレイピングし、それらのインターフェースを使用すると思われる人物についての潜在的な指標を分析しました。 そして我々は、「承認されたドメインの電子メールアドレス」のアカウント(Slackには、管理者が特定のドメインを持つ電子メールユーザーに対して、ワークスペースに登録したりアクセスすることを許可できる機能があります)に注目しました。これは、特定のドメインを持つユーザーに対して登録を許可しているワークスペースは、組織に紐づいたものである可能性が高いという前提を取り入れたプロセスであり、この前提はバグバウンティ(脆弱性保証金制度)でも既に採用されています。このような発見的手法においては誤検知を皆無にすることは不可能ですが、社内用ワークスペースの実際の数をより正確につかむことができるのです。

サイバー犯罪マーケットでは数千ものワークスペースの資格情報が販売されており、上記はその一例。政府のシステムと思われるこの画面で、承認されたドメインの電子メールアドレスを入力する

「承認されたドメインの電子メールアドレス」を使って登録するワークスペースのみに検索結果を絞ったところ、組織に紐づいていると思われるワークスペースの数は4300件を超えました。上記の図でおわかりいただけるように、資格情報の一部は政府や銀行、保険会社等の金融機関のものであり、これらの資格情報はすべてサイバー犯罪マーケットで販売されていました。

サイバー犯罪マーケットで販売されているSlackのワークスペース資格情報について、簡易的な定量分析を行った結果

需要側の声:Slackは機密も扱う社内コミュニケーションツール?それとも単なるソーシャルメディア?

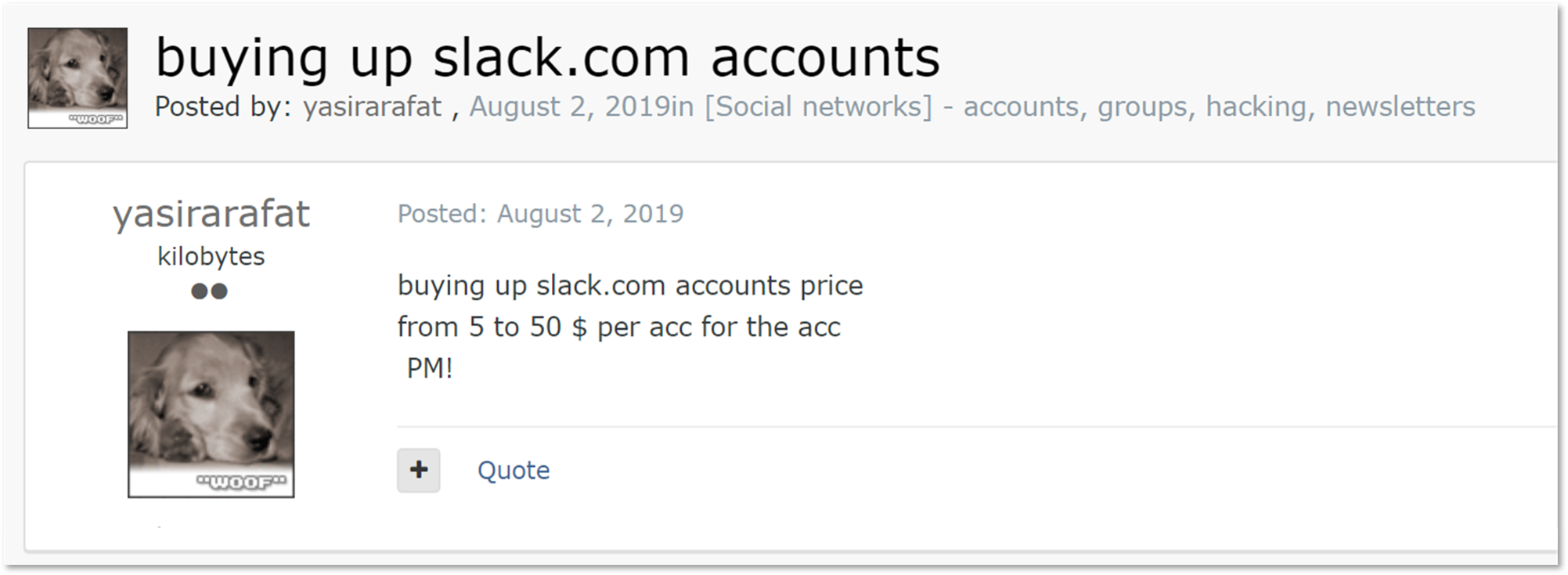

現在、少なくとも4300もの組織の資格情報が販売されていると思われますが、需要はその供給量とは一致していないようです。複数のサイバー犯罪フォーラムを調査しても、Slackのアクセス権を購入しようとする脅威アクターをそう多く目にすることはありません。ここで、我々が見つけた一つの例を挙げてみましょう。ある有名なフォーラムで、ロシア語を話すアクターがSlackのアカウント情報の売り手を探すメッセージを投稿していました。

この投稿が掲載されてから約1年が経過していますが、未だこの投稿に対する返信はありません。また我々が調査を進めるなかで、サイバー犯罪コミュニティにおいてはSlackの資格情報を使った収益スキームや方法に関する議論がほぼ見受けられなかったことから、サイバー犯罪者らがSlackを標的とした攻撃についてあまり関心を持っていないことがわかります。

加えてこの投稿のなかに、彼らがSlackの存在をないがしろにしている理由を示すヒントがあります。スクリーンショットをよく見てみると、脅威アクターはこのメッセージをソーシャルネットワーク専用のサブフォーラムに投稿したということがわかります。つまり、サイバー犯罪コミュニティでは、Slackを企業用プラットフォームや社内データへアクセスするゲートウェイというよりも、むしろメッセージアプリとしてとらえているのです。脅威アクターらがこれまでにないやり方で資格情報を窃取するという可能性がある一方で、彼ら全体としては、Slackなどのコミュニケーションプラットフォームの資格情報を使って金銭的利益を享受するTTPを確立するまでには至っていないのです。これは、我々にとって典型的な未知の未知(問題の存在自体が認識されていない状況)にあてはまる状況といえるでしょう。

新たな境地へ

攻撃者らは常にチャンスを窺って機敏に活動し、手持ちのツールを使って新たな課題に対応しています。既に我々は、バックドア型マルウェア「SLUB」のオペレーターがSlackを使ってC&C(コマンド&コントロール)サーバーと密かに通信しているのを目撃しています。レッドチーム(攻撃者の観点で各種攻撃を仕掛け、セキュリティ対策の有効性を検証するチーム)やバグハンターらも、Slackが攻撃者にとって良い侵入経路となっていることを前述の記事やSpecterOps社のブログAbusing Slack for Offensive Operationsの序章のなかで言及しています。

それではなぜ、悪意を持ったアクターらはSlackを初期アクセスの経路としてそれほど活用していないのでしょうか?

- ワークスペースの列挙作業:Slackでターゲットとするワークスペースを推測し列挙してゆくという作業は、一見簡単そうに思えるかもしれませんが実際には難しい作業です。ユーザーが、一意のURLに使用するオーガナイゼーション名を実際の組織の名称にちなんだものにするとは限りません。また、あえて組織との関連を想像しづらい名称を使用するケースも多数あるため、攻撃者にとってアクセスしたいワークスペースの名称を入手することがさらに困難になっています。

- セキュリティとIDの管理:Slackは多数のSSOプロバイダーをネイティブサポートしています。そのため、窃取した資格情報を使ってSlackから他のサービスへアクセスしたり、逆に他のサービスからSlackへアクセスすることは困難です。KELAが特定した12000のワークスペースのうち、一部のワークスペースでは認証方法をSSOのみに限定していました。

- 費用対効果:あなたが攻撃者であり、Slackのアクセス権を手に入れたと想像してみてください。チームメンバーの間で共有される大量の情報を閲覧すること以外に、そのアクセス権で一体何ができるのでしょうか?フィッシング攻撃に利用することはできるでしょう。しかし、フィッシングは効果的な攻撃手法かもしれませんが、かつてのスパム攻撃ほどには普及していません。チャットで送信された機密ファイルを手に入れることも可能ですが、Twitter乗っ取り事件のように結果が必ず成功につながるという保証はありません。となると、わざわざ苦労してまでSlackのアクセス権を手に入れる価値はないのかもしれません。

しかし、偵察活動に注力しているAPT集団や国家の支援を受けたアクターらにとっては、こういった側面は重要視すべき事柄ではありません。この点を踏まえると我々は、具体的な証拠はまだほとんど見つかっていないものの、彼らが既にSlackを悪用しているものと考えています。

さらに、サイバー犯罪の進化によって上記の課題が乗り越えられる日が来るであろうことも想定されます。サイバー犯罪マーケットは、より分かりやすい商品説明やサービタイゼーション、売買の自動化に焦点を置いて日々進化しています。金銭的動機を持つアクターがGenesisをはじめとするアンダーグラウンドのボットマーケットにアクセスすれば、販売されている社内Slackの資格情報すべての概要を入手することができます。さらに、彼らの前に立ちはだかる課題もクリック2回で解決することができます。1回目のクリックで資格情報を購入し、2回目のクリックで指紋(やはりGenesisで販売されています)を購入すれば、それらを使ってSlackのセキュリティ(SSOも含む)をバイパスすることができるのです。サイバー犯罪業界におけるこのような進化のおかげで、脅威アクターらは少しの費用でSlackへ簡単に不正アクセスすることが可能となりました。こういった低コストで手軽な不正アクセス手段と、標的型のランサムウェア攻撃の台頭が組み合わせられて新たな収益源となった場合、サイバー犯罪者ら全体としてのROIが向上し、ひいては彼らの間でSlackの人気が高まるかもしれません。

RaDarkやDarkbeastをはじめとするKELAの脅威インテリジェンスソリューションでは、ネットワークの防御担当者や脅威インテリジェンスの実践者の皆様に、アンダーグラウンドのサイバー犯罪活動やクラウドベースのシステムを標的とする攻撃のエコシステムについてリアルタイムで情報をご提供しています。脅威インテリジェンスソリューションは、貴社のリスク要因を是正したり、漏洩したデータをサイバー犯罪サイトから削除するための手段としてはもちろんのこと、Slackやその他サードパーティのオンラインサービスによって引き起こされたアタックサーフェスを縮小するためのツールとしても効果的にご利用いただけます。特に、ドメインやIPレンジなどの「典型的」なネットワーク資産に加え、外部サービスで使用している一意のURL(貴社の社内SlackのURL等)や識別子についても監視されることをお勧めいたします。