お手軽な侵入経路となったのか?ランサムウェアの餌食となった5つの企業とサイバー犯罪サイトに流れたPulse Secureの VPN 資格情報

脅威インテリジェンスアナリスト ヴィクトリア・キヴィレヴィッチ

KELAは、世界中でランサムウェア攻撃が増加の一途をたどる現状と、Pulse Secure社VPN製品の資格情報リストが流出した事件を背景に、最新の調査を行いました。すべてのランサムウェア攻撃で、CVE-2019-11510 (パッチ未適用のPulse Secure VPNサーバーに存在する脆弱性)や、過去に公開された企業のネットワーク資格情報が悪用されているわけではありませんが、今回の調査は、ランサムウェア攻撃に使われた可能性のある初期感染ベクトルを分析する際に、新たな視点を与えてくれる内容です。また先日も、脆弱なFortinet VPNの資格情報が5万件近く流出するという事件が発生しており、 ランサムウェア攻撃で狙われうる初期感染ベクトルについての懸念はますます高まっています。

今回私達が得た主な調査結果は、以下のとおりです。

- ランサムウェア攻撃の被害者となった5社が使用しているPulse Secure VPNサーバーの資格情報は、2020年8月に脅威アクターが公開したPulse SecureのVPNリスト(フォルダやファイル等のディレクトリ形式)の中に含まれていました。

- ランサムウェア集団は、身代金が確実に支払われるよう後押しするべく、被害者となった企業3社のデータを自らのブログで公開しました。KELAと脅威アクターの間で攻撃について交わされた会話から、少なくとも被害を受けた1社(企業名は不明)は身代金を支払っていることが判明しています。

- 攻撃に関与した脅威アクターは、少なくとも侵害したうち1社の初期アクセスは、CVE-2019-11510を利用したものであることを認めました。

- 企業のIT部門やサイバーセキュリティ部門が、自社ネットワークの安全を維持し、マルウェアをはじめとする高度な攻撃を阻止するにあたり、Pulse Secure VPNの資格情報などを含めたサイバー犯罪社会の脅威を積極的に監視することがその一助となります。

悪用されるCVE-2019-11510

Pulse Secure VPNサーバーの脆弱性(CVE-2019-11510)は、暗号化マルウェアを展開するランサムウェア集団の間で最も悪用されている欠陥の一つです。外貨両替サービスを提供する英国企業「Travelex」もこの脆弱性を悪用した攻撃の被害者となりました。

ランサムウェアオペレーターや、彼らと連携して活動するアフィリエイトらは、多くの場合脆弱性を利用して標的のネットワークにアクセスし、特権昇格や水平移動を行った後、最終的にはシステムをランサムウェアに感染させます。しかし一部の事例では、ランサムウェアオペレーター自らは脆弱性を悪用せず、いわゆる「ネットワークアクセス(初期アクセスブローカーが脆弱性を悪用して特権を手に入れ、RDPやVPN、その他の手段を経由して標的のネットワークにアクセスする方法を確立し、商品として販売しているアクセス)」を購入するといったパターンも確認されています。

最近発生したPulse Secureの資格情報公開事件は、我々にとって「CVE-2019-11510」を悪用するアクターらの手順を分析する機会となりました。2020年8月にもご報告しましたが、900台を超えるエンタープライズ用Pulse Secure VPNサーバーのユーザー名とパスワード(平文)、IPアドレスを含んだリストが、ロシア語話者を対象とするアンダーグラウンドのフォーラムに投稿されたのです(以後「第1のPulse Secureリスト」)。

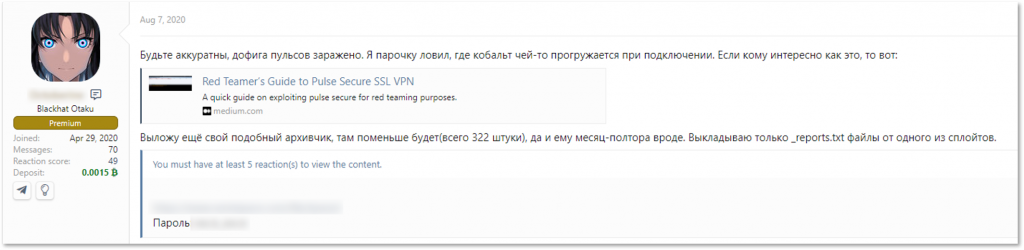

サイバー犯罪コミュニティの会話からは、リストが公開される以前から、悪意あるアクターらの間でその内容が出回っていたことが窺えます。しかしこれは、脅威アクターらが以前からこのリストを共有していたということを意味するものではなく、むしろ彼らがオープンソースを調査し、「CVE-2019-11510」を兵器化する自動スクリプトを使ってリストを作成していた可能性の方が高いと考えられます。その可能性の根拠とも言える例を挙げてみましょう。「第1のPulse Secureリスト」が公開された後、別のアクターが脆弱なPulse Secure VPNサーバーの資格情報のアーカイブ(以後「第2のPulse Secureリスト」)を公開しました。

45日間を費やして情報収集した「類似のアーカイブ」を公開する脅威アクターの投稿

この第2のリストには、300を超えるIPアドレス情報が掲載されていましたが、最初のリストに掲載されていない一意のIPアドレスは131件のみでした。多数のIPアドレスが2つのリストで重複しているというこの調査結果は、脅威アクターらが脆弱なPulse Secure VPNサーバーを介して攻撃しようと狙う標的が重複している、すなわち複数の脅威アクターらが同じ企業を標的としていることを証明しています。彼らはShodanなどのオープンソースツールを使って標的を探しており、Pulse Secure VPNサーバーを検索する脅威アクターらと同じ検索クエリを使用してShodanで検索を実行した場合、今回のブログで取り上げる被害企業5社のうち2社については、現在でもそのIPアドレスが検索結果に表示されます。

主要なTTPとしてCVE-2019-11510を悪用する初期アクセスブローカーが、脆弱な標的を探している旨を投稿。Shodanで独自の検索クエリを実行して取得したIPアドレスを出力し、CVE-2019-11510を悪用して資格情報を窃取

上述の調査結果は、複数の脅威アクターらがランサムウェアの展開をはじめとする様々な目的で、脆弱な企業を標的にする可能性があることを裏付けています。

ランサムウェア攻撃の被害者達

KELAは、最近発生したランサムウェア攻撃5件の被害企業の資格情報が、前述のPulse Secureリストに含まれていることを発見しました。となると、彼らを攻撃する際に使われた初期感染ベクトルは、前述のリストのいずれかから入手した資格情報か、または同じ脆弱性(CVE-2019-11510)を独自に悪用して侵害した資格情報であると考えられます。また、被害者達はそれぞれ別のランサムウェア集団(Egregor、LockBit、Sodinokibi、Maze、詳細不明のグループ)によって攻撃されています。これらの事件は、パッチ未適用のPulse Secureに存在する脆弱性が、どのようにして多額の身代金を搾取するランサムウェア攻撃の成功へとつながってゆくのかを明らかにしています。

米国のビデオ配信サービス企業

8月30日、有名なランサムウェア集団「Sodinokibi」とその協力者である某初期アクセスブローカーは、米国のビデオ配信サービス企業の名を新たな被害者としてTwitterに投稿しました。

その数日後、この初期アクセスブローカーからKELAに対し、「ビデオ配信サービス企業へのランサムウェア攻撃が成功した証拠を提供する」との連絡がありました。さらに彼の情報によると、Sodinokibiは、窃取したデータをアンダーグラウンドの有名なロシア語話者用フォーラムに投稿する予定であるということでした。

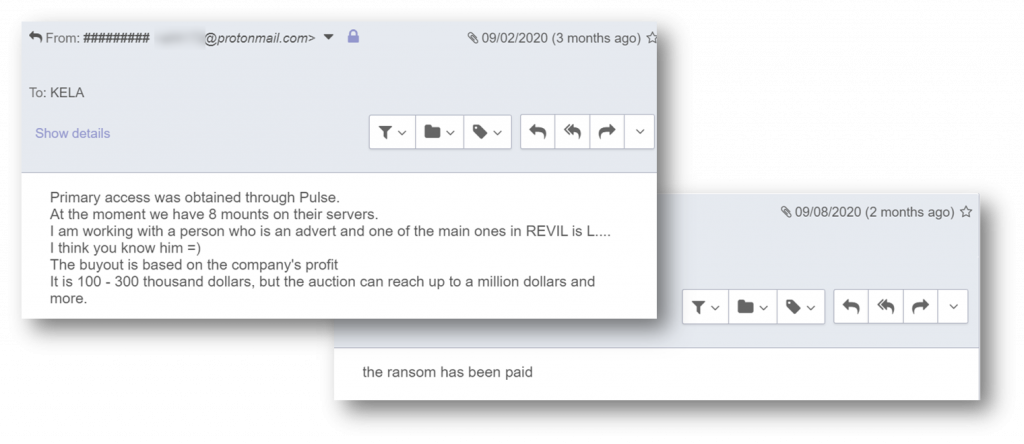

なお、この攻撃の被害者となったビデオ配信サービス企業のIPアドレスは、第1のPulse Secureリストに含まれていました。また、KELAがこのブローカーに質問したところ、彼は「CVE-2019-11510」を利用して被害者企業へのネットワークアクセスを手に入れたことを認めるとともに、Sodinokibiのアフィリエイトとしてその名を知られるLalartuにこの初期アクセスを販売し、連携して活動したと語りました。

しかし残念なことに、ブローカーによると今回の事件の被害者となった企業は、最終的に総額10万ドルから30万ドルの身代金を支払ったということです。このブローカーは、確実に身代金が支払われるよう、Sodinokibiやアフィリエイトとともに被害企業を執拗に脅迫していたことから、初期アクセスを一定価格で売り渡さずに、身代金の一部をその代金として受け取ったものと思われます。また、Sodinokibiは最近のインタビューで、自らのアフィリエイトの取り分は身代金総額の70%から80%であると述べていることから、今回の攻撃に参加したアフィリエイトも7万ドルから24万ドルの収益を得たと考えられます。

初期アクセスブローカーからKELAへの連絡。攻撃の詳細をKELAに語ることで、恐らくは被害者にプレッシャーを与えようとしていると思われる

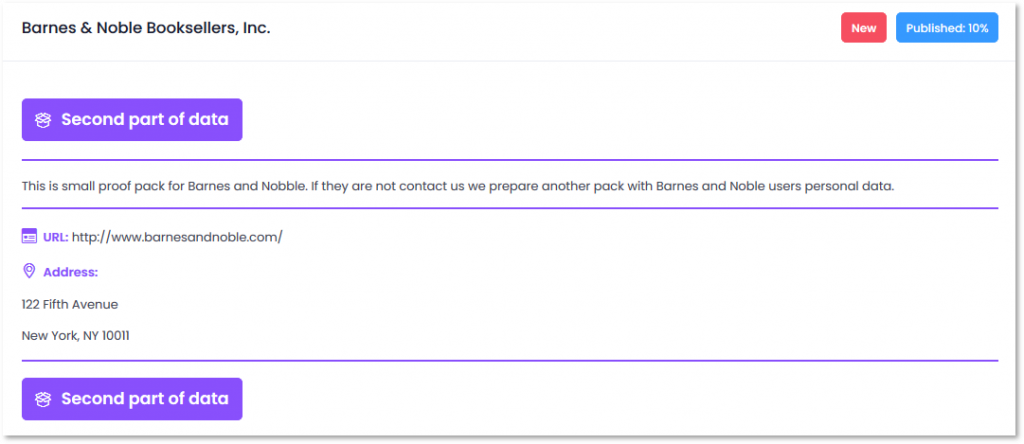

Barnes & Noble

米国最大の書店チェーン「Barnes & Noble」は、そのIPアドレス5件が第1および第2のPulse Secure リストの両方に含まれていました。この事実は、同社が「CVE-2019-11510」の脆弱性を抱えていたことを意味しています。そして2020年10月、同社はランサムウェア攻撃の被害者となったことを公表し、その一方でランサムウェア集団「Egregor」は、自らのブログでBarnes & Nobleへの攻撃を行ったことを公表しました。Egregorは、2020年9月にその存在が浮上したランサムウェア集団であり、Sekhmetの後継者とも考えられています。

この攻撃の初期感染ベクトルは未だ明らかになっていませんが、Barnes & NobleのPulse Secure VPNサーバーの資格情報は、3ヵ月前からサイバー犯罪サイトで公開されていました。また、攻撃者が「CVE-2019-11510」の脆弱性を利用して資格情報を入手できたということは、Barnes & NobleのPulse Secure VPNサーバーに、パッチが適用されていない時期があったということを意味しています。しかし、「CVE-2019-11510」の脆弱性を悪用したものとして当初打ち立てられたこの仮説は、Barnes & Nobleへの攻撃に関与した某アクターが、同社へのネットワークにアクセスする際に、脆弱なPulse Secure VPNサーバーの資格情報は使用しなかったと語ったため、覆る結果となりました。

SK Hynix

2020年8月、Mazeは韓国の半導体製造企業「SK Hynix」を攻撃しました。同社は世界有数のハードウェア企業であり、その収益は220億ドルに上ります。Mazeは、攻撃の際に同社から文書を窃取しており、その中にはAppleやIBMなどの顧客との価格交渉に関する電子メールも含まれていました。そしてSK HynixのIPアドレス(同社が欧州のR&Dセンターを構えるイタリアのIPアドレス)もまた、Pulse Secureリストに含まれていました。この攻撃の詳細については未だ明らかにされていませんが、MazeのTTPにはCVE-2019-11510を悪用する手法が取り入れられています。

ベトナムのIT企業

KELAが極秘入手した情報によると、2020年8月、ベトナムの某IT企業がランサムウェア攻撃を受けました。この企業のIPアドレス2件がPulse Secureリストに含まれており、うち1件は第1および第2のリストの両方に含まれていたことから、複数の脅威アクターが同社のサーバーを狙っていた可能性が考えられます。使用されたTTPからは、攻撃者がMazeであった可能性も考えられますが、同集団はこれまでこの企業についてネット上で言及しておらず、メディアでもこの事件は報道されていません。

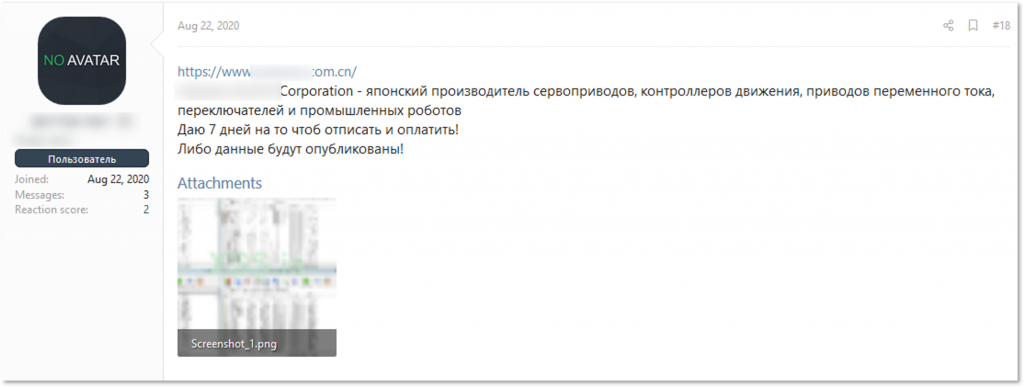

日本の製造企業

LockBitを操るランサムオペレーターらが、日本の製造企業を標的に攻撃を展開しました。同集団が、ロシア語話者を対象とするアンダーグラウンドフォーラムのスレッドで最初に被害者を公開した際、その投稿には中国のドメインが記載されており、日本企業の中国支店が標的となったことを示唆していました。しかしその数日後に、同集団が自らのブログで被害者企業を公表した際、そこには中国ドメインの記述はありませんでした。

LockBitのスレッドで公表された被害者

LockBitのウェブサイトで公開された被害者

悪意ある攻撃者らがPulse Secureの脆弱性を悪用し、ランサムウェア攻撃を開始するという事件は頻繁に発生しています。その一方で、事件の初期感染ベクトルが判明するのは大抵の場合、事件が発生してその調査を終えた後となります。

しかし我々がこれまでにお伝えしてきたとおり、サイバー犯罪社会のフォーラムやレポジトリを定期的に監視し、組織に対する潜在的な脅威を検知することで、ネットワークへの不正な侵入を阻止できるケースもあります。今日、世界中の組織は、機密性の高い資格情報が露出したり、サイバー犯罪サイト上に投稿されてアクターらの間で流通するといった脅威に常にさらされています。そして、アンダーグラウンドで営まれるエコシステムの性質を考慮すると、最近の事件で公開された資格情報(Pulse Secure社やFortinet社のVPN製品の資格情報等)は、これまでに取り上げたケースよりも深刻かつ重大なサイバー攻撃に利用される可能性が高いと考えられます。企業でネットワークの防衛を担うIT部門やサイバーセキュリティ部門は、自社ネットワークの弱点とサイバー犯罪社会における自社データの流出を、これまで以上に監視する必要に迫られていると言えるでしょう。