KELAのサイバーインテリジェンスプラットフォームが持つ威力:ランサムウェア攻撃を阻止し、ROIを向上

Published 5月 29, 2024.

今日のデジタル環境では、企業活動の停止にもつながりうるランサムウェア攻撃やデータリーク攻撃が広範な領域で発生しています。実行犯となる脅威アクターは、重要なデータを暗号化したり、窃取するなどし、その後はデータを復号化したり、非公開にしておくことと引き換えに身代金を要求します。しかし、組織に発生する損害は身代金の支払いに留まりません。生産性の低下やデータの復旧作業、評判に対する悪影響などを考慮すると、損害額は数百万ドルに上る可能性があります。しかし、KELAのサイバーインテリジェンスプラットフォームを活用することでそれらのリスクを大幅に軽減し、ランサムウェア攻撃を阻止して、ROIを飛躍的に向上させることが可能となります。

高まり続けるランサムウェアの脅威

以前のランサムウェア攻撃では単純な恐喝行為が行われていましたが、今日のランサムウェア攻撃は高度に組織化され、データを暗号化するのみにとどまらず、「窃取された機密データが公開されることへの恐怖」を悪用した攻撃へと進化しています。

KELAが過去1年間(2023年5月~2024年5月)に確認したランサムウェア攻撃及びデータリーク攻撃の被害組織(個人も含まれている可能性があります)の数は5,000を超えました。それら被害組織を国別に分類したところ、大半は米国や英国、カナダ、ドイツ、フランスであり、全被害組織の70%を占めました。ただし、犯行声明を出されていない被害組織や、攻撃を受けたことを公表していない被害組織も多数存在するため、実際の被害組織数はさらに多いと思われます。

初期アクセスブローカー(IAB )の販売する商品や、情報窃取マルウェアに感染した端末の情報は、ランサムウェアグループやデータリークグループが標的とする組織に侵入する際の足掛かりとして頻繁に悪用されています。提供しています。つまり、効果的な防御戦略を策定するためには、この主要な攻撃ベクトルを理解することが不可欠となるのです。

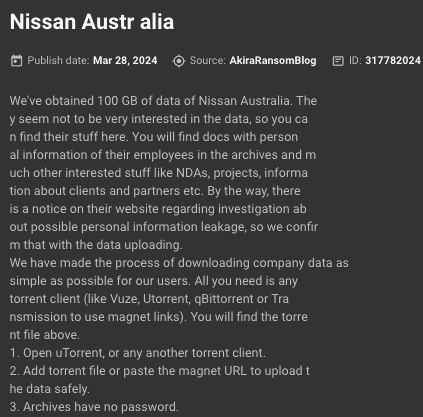

ここで一例を挙げてみましょう。2023年12月、オーストラリアとニュージーランドの日産自動車および日産フィナンシャルサービスは、セキュリティインシデントがあったことを公表しました。そしてこの発表後、ランサムウェア「Akira」のオペレーターが、日産自動車のオーストラリア法人に不正アクセスしてデータ(100 GB)を窃取したとの犯行声明をブログで公開しました。

日産自動車のオーストラリア法人に対する犯行声明(出典:Akiraのブログ)

そして年明けとなる2024年3月、日産自動車が公式サイトで声明を発表し、上述のサイバー攻撃で約10万人に影響が生じたこと、またそのうち約1万人が政府発行のID(メディケアカード約4,000件、運転免許証約7,500件、パスポート約220件、納税申告番号約1,300件)を侵害されたことを公表しました。

KELAの調査では、Akiraがサイバー犯罪エコシステムで初期アクセスを購入していることが判明しています。その多くは侵害したVPNの資格情報であり、Akiraは身代金を支払ったいずれの組織に対しても、「(被害組織のネットワークのアクセスを)ダークウェブで購入した」と説明しています。この点を考慮すると、日産のネットワークの初期アクセスも、ダークウェブで購入したものと考えられます。購入経路としては、初期アクセスブローカーから購入したという可能性が考えられますが、情報窃取マルウェアが不正に収集したアカウント情報を販売・配信しているサイバー犯罪プラットフォームやマーケットで入手したという可能性も考えられます。

初期アクセスブローカー:サイバー犯罪のゲートキーパー

初期アクセスブローカーはネットワークの侵害に特化して活動し、最高額を提示した購入者にアクセスを販売しています(多くの場合、購入者となっているのはランサムウェアのアフィリエイトです)。初期アクセスブローカーは窃取した資格情報や脆弱性を悪用したり、フィッシングキャンペーンを展開して企業のネットワークに侵入します。そして一度ネットワーク内に侵入した後は、最終段階で破壊的な攻撃を実行するランサムウェアグループやアフィリエイトにアクセスを売り渡すのです。

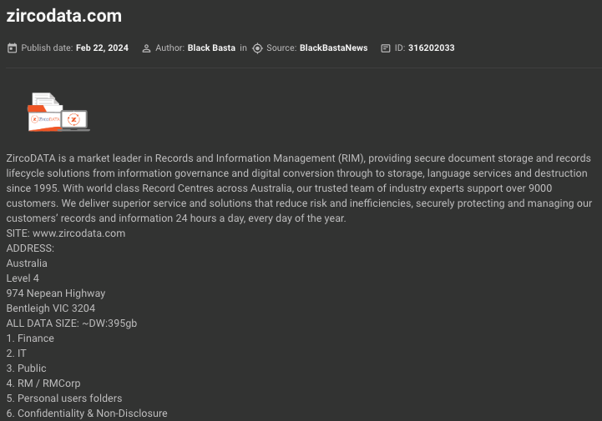

例えば2024年2月には、Black Bastaがオーストラリアのテック企業「ZircoDATA」社を攻撃しましたが、この攻撃にも初期アクセスブローカーが貢献していた可能性が高いと思われます。KELAの調査では、2024年1月にZircoDATA社のリモードデスクトッププロトコルのアクセスが売り出されていたことを確認しており、このアクセスを売りに出した脅威アクターが、その後Black Bastaにアクセスを売り渡したという可能性が考えられます。同社は人気の高い文書管理ソリューションを提供しているため、このインシデントでは何万件もの文書が漏えいし、その結果オーストラリアの企業200社に影響が生じました。一方、Black Bastaは自らのブログで、ZircoDATA社のアーカイブ395 GBを窃取したことを自慢気に報告していました。

ZircoDATA社に対する犯行声明(出典:Black Bastaのブログ)

また2024年5月には、ZircoDATA社から窃取されたデータには医療機関「Monash Medical Center」の文書(性について支援を行うクリニックや家庭内暴力に関する記録など)が4,000件、教育機関「Melbourne Polytechnic」の生徒に関する文書が6,000件含まれていたことが判明しました。

情報窃取マルウェアの感染:静かな脅威

情報窃取マルウェアも、ランサムウェア攻撃のエコシステムで重要な要素となっています。情報窃取マルウェアは、感染した端末やシステムから機密情報(ログイン資格情報や財務データ、企業の機密情報など)を密やかに収集します。そして収集されたデータは、サイバー犯罪プラットフォームでログイン資格情報やその他様々な情報を入手しようとするランサムウェアグループの手に渡り、攻撃に悪用されるのです。

例えば「UnitedHealth」グループのCEOは、2024年2月に同グループがランサムウェア攻撃を受けていたことを公表しました。このインシデントでは事前に窃取された資格情報が悪用され、同グループの傘下にある「Change Healthcare」社のCitrixポータル(リモートアクセス用のサービス)に不正アクセスされたということでした。またこのCitrixポータルには、多要素認証(MFA)が実装されていなかったということです。このインシデントで、攻撃者は同社のネットワークを侵害して横方向に移動し、9日間にわたってデータを窃取した後、ランサムウェアを展開しました。我々の調査では、Change Healthcare社の所有するリソースの資格情報が情報窃取マルウェアによって収集され、その後サイバー犯罪プラットフォームで売り出されたり、リークされていたことを示す事例を複数確認しています。そのうちのいくつかは、同社に対する攻撃のたった数日前に公開(またはリーク)されていました。Change Healthcare社を攻撃したアクターがそれらの資格情報を使用したのかについては明らかになっておりませんが、悪用可能な侵入経路の1つであったといえます。

またこのインシデントは最終的に複数のサイバー犯罪者が関与する事態に発展したため、壊滅的な被害をもたらしました。まず、実際にChange Healthcare社からデータを窃取したのはAlphv (BlackCat)のアフィリエイトでした。しかし、Change Healthcare社が2,200万ドルの身代金を支払った可能性が高いにもかかわらず、その数週間後には「RansomHub」がChange Healthcare社とUnited Healthグループのデータ(4 TB)を持っていると主張し、新たに身代金を要求してきたのです。なお、Change Healthcare社は機密データを守るべくサイバー犯罪者に身代金を支払ったことを認めていますが、身代金をAlphv (BlackCat)に支払ったのか、それとも2番目に身代金を要求し、データをリークすると脅迫してきたRansomHubに支払ったのかは明らかにしておりません。

KELAが調査したところ、RansomHubが「Change HealthCare – OPTUM Group – United HealthCare Group」という件名で公開していた投稿は、4月末以降削除されています。これは、同グループがChange Healthcare社から身代金を受け取って投稿を削除した可能性があることを示唆しています。またこのインシデントで身代金以外に発生した費用としては、Change Healthcare社が、少なくとも影響を受けた医療サービス提供者に対して約47億ドルを前払いしたことが判明しています。

KELAのサイバーインテリジェンスを活用し、ランサムウェアと闘う

KELAのサイバーインテリジェンスプラットフォームは、潜在的なサイバー脅威や実存するサイバー脅威の情報を収集して分析する堅牢なソリューションであり、組織の皆様が十分な情報に基づいて意思決定を行えるよう支援します。KELAのソリューションが、ランサムウェアとの攻防戦をどのように変革するのかを以下に説明します。

1.脅威を能動的に検知

KELAのプラットフォームを活用することで、組織は実際に被害を受ける前に脅威を特定し、対処することが可能となります。KELAは、サイバー犯罪ソースや脅威アクターのやり取り、その他様々な情報源を監視し、起こりうるランサムウェア攻撃についてリアルタイムな知見を提供します。企業の場合は、能動的に脅威を検知することによって組織としての防御力を強化し、初期アクセスブローカーが悪用する可能性のある脆弱なポイントを改善することが可能となります。

2. 攻撃ベクトルの把握

KELAの包括的なサイバーインテリジェンスプラットフォームは、初期アクセスブローカーや情報窃取マルウェアの活動について詳細な知見を提供します。セキュリティチームは彼らの活動を把握することにより、具体的な脅威に的を絞った防御体制を構築することが可能となります。一例を挙げると、ダークウェブに流出した資格情報や不審な活動を検知し、フラグを付けて注意喚起するKELAのプラットフォームの機能を活用して、企業を狙う攻撃者の先手を打つことができます。

3. 脅威インテリジェンスをリアルタイムに共有

KELAの脅威インテリジェンスを活用することにより、企業はランサムウェアグループが使用している最新の戦術・技術・手順(TTP)についての知見を入手することができます。また、KELAのプラットフォームを活用して企業内でインテリジェンスを共有することにより、サイバー犯罪者にとって攻撃が困難となる防御体制を組織的に構築することができます。

4. インシデント対応と復旧活動

ランサムウェア攻撃の発生時にも、KELAのサイバーインテリジェンスがインシデント対応をスピードアップします。インシデント対応チームは、KELAが提供する脅威情報を活用してランサムウェアの種類を特定し、その拡散方法を理解し、効果的に脅威を封じ込め・排除する戦略を策定することができます。

KELAのサイバーインテリジェンスでROIを向上

KELAのサイバーインテリジェンスプラットフォームを導入することで、セキュリティが強化することに加え、ROIも大幅に向上します。

1. 経済的損失を削減

ランサムウェア攻撃を阻止することは、直接的なコスト削減につながります。企業はKELAのプラットフォームを活用することで、身代金の支払いやデータの復旧費用、データ侵害により規制当局から課される罰金などの経済的な損失を回避し、数百万ドルを節約することができます。

2. 事業の継続性を保護

ランサムウェア攻撃によって業務がまひした場合、事業活動が停止し、収益の損失につながります。しかしKELAのプラットフォームを活用してランサムウェア攻撃を阻止し、万が一ランサムウェア攻撃が発生した場合でも速やかにその影響を緩和することで、事業の継続性を確保することができます。

3. ブランド保護

ランサムウェア攻撃が成功した場合、組織の評判が著しく失墜し、最終的に顧客離れが生じたり、今後のビジネスチャンスを喪失する可能性があります。KELAの高度なインテリジェンスを活用して堅牢なセキュリティ体制を証明することで、企業のブランドイメージや評判、顧客の信頼を強化することができます。

4. セキュリティに対する投資の最適化

KELAのサイバーインテリジェンスを活用することで、組織のリソースをより効率的に配分することが可能となります。最も重要な脅威や脆弱性を把握することによって、より影響度の高いセキュリティ対策への投資を優先し、セキュリティ業務に振り分けた予算を最適に活用することができます。

結論

ランサムウェア攻撃が多発するようになった現在、KELAのサイバーインテリジェンスプラットフォームを活用することは、企業や組織のセキュリティにおいてもはや不可欠となっています。KELAは能動的に脅威を検知し、攻撃ベクトルについての理解をサポートし、インテリジェンスの共有を促進して、組織がランサムウェア攻撃を未然に防ぐことができるよう支援しています。重要な資産を保護すると同時に、ROIを大幅に向上するKELAのサイバーインテリジェンスは、現代のサイバーセキュリティ戦略において重要な要素であると言えるでしょう。

KELAのサイバーインテリジェンスプラットフォームで防御を強化し、ROIを大幅に向上したいとお考えですか?

進化するランサムウェアの脅威から組織を保護するために、どのようにKELAを活用できるかを体験していただけます。

無料トライアルにぜひご登録ください。