ログのクラウド(Telegram)― ネットワークへの最短ルート

Published 8月 17, 2023.

Okta社、Uber社、EA Games社の共通点とは何でしょうか? 答えは、いずれの企業も侵害された従業員の資格情報に端を発したサイバー攻撃の被害組織であるということです。サイバー犯罪の情勢が常に変化する中、脅威アクターらは従業員の資格情報をはじめ、企業の機密データを入手する新たな方法を次々に発見しています。また彼らが従業員の資格情報を入手する際には、情報窃取マルウエアを使用したり、ボットマーケットやTelegramチャンネルでボット(すでに情報窃取マルウエアに感染した端末)を購入するパターンが最も一般的となっています。

先日、米サイバーセキュリティ・インフラストラクチャ・セキュリティ庁(CISA)は、政府機関や重要インフラストラクチャを標的としたサイバー攻撃のうち、侵害された資格情報を悪用した事例が半分以上を占めていたことを公表しました。これは、サイバー犯罪者が従業員の資格情報や、初期設定の管理者用資格情報を悪用していることを意味しています。組織で使用されているログイン資格情報は無料で公開されている場合もあれば、マーケット等で販売されている場合もあり、脅威アクターはいずれかの方法でログイン資格情報を入手し、重要な資産としてフィッシング攻撃からランサムウエア攻撃にいたるまで、様々なキャンペーンに利用しています。

今回のブログでは、資格情報を入手する方法を2つ取り上げてその違いを検証します。1つは個別にボットを購入できるマーケット(「Russian Market」や「Genesis」、「TwoEasy」など)を利用する方法、もう1つは「ログのクラウド」を利用する方法です。ログのクラウドはサブスクリプション形式で運営されており、サイバー犯罪者は、複数のボットから収集されたログをTelegramなどのプラットフォームでまとめて購入することができます。Telegramのインターフェイスがユーザーフレンドリーであることに加え、提供されているログの豊富さ、情報窃取ツールやアクターの多様性が相乗効果を成し、いまやTelegramはログを売買する場として魅力と利便性が高まっています。(注:一般的に、「マルウエアに感染した端末」はボット、「ボットから収集された様々な資格情報などのデータ」はログと呼称されます。またサイバー犯罪者が販売している商品としてのボットは「ボット+ボットが保有しているログ」を指します。)

Telegramで提供されている「ログのクラウド」

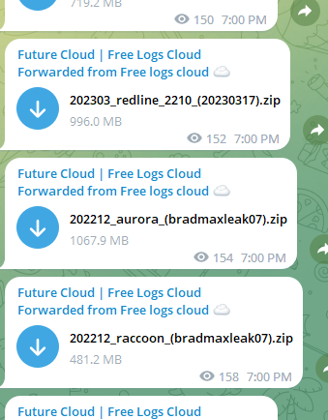

Telegramは、多数のボットから収集したログを入手できるプラットフォームとして人気を集めています。ログは、無料のサンプルとしてチャンネル上で公開されている場合もあれば、代金を支払ったユーザーのみが非公開のログにアクセスできるサブスクリプション形式で提供されている場合もあります。

通常、ログファイルには、感染した端末に保存されていたすべての機密情報が含まれています。その中にはVPNやRDP、業務で使用しているサービスから、銀行口座やソーシャルメディア、ゲーム用プラットフォームのアカウントにいたるまで、様々なアカウントやアプリケーションで使用されている資格情報も含まれています。

一方、資格情報を提供する側の脅威アクターは、情報窃取マルウエア(RedlineやRaccoon、Vidar、その他)を使ってログを収集しています。彼らは被害者の端末をマルウエアに感染させた後で(端末に)侵入し、プライベートやビジネスで使用されている資格情報などの機密データにアクセスします。

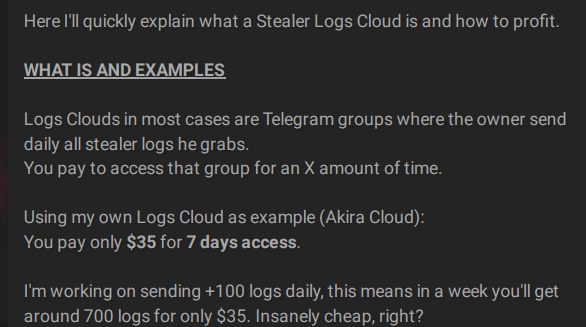

そして昨年は、「従来型のマーケット(いわゆるボットネットマーケット)」よりも「ログのクラウド」に人気が集まっている様子が観察されました。脅威アクターは、公的機関や民間企業が運営するサービスのログを常時提供しており、サイバー犯罪フォーラムやTelegramチャンネルでは彼らが日々収集した大量のログが公開・販売されています。またサイバー犯罪コミュニティで交わされている会話の中では、ログを低コストで簡単に現金化する方法も取り上げられています。

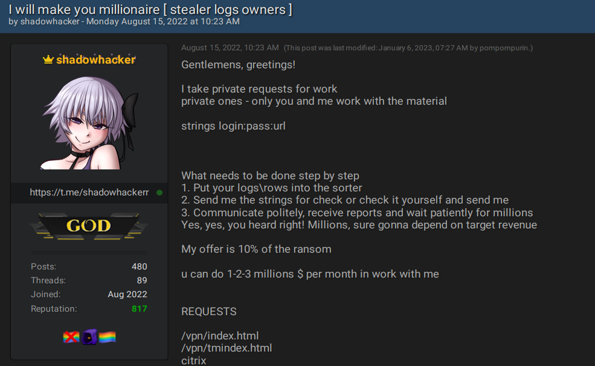

ログのクラウドを低コストで収益化する方法について説明している投稿

数千ものボットへ簡単にアクセス

ログを販売する場として見た場合、ボットネットマーケットよりもTelegramチャンネルの方が圧倒的に有利であり、その理由としてTelegramのインターフェイスがシンプルかつユーザーフレンドリーであること、そして機密情報のサプライチェーンを簡単に構築できることが挙げられます。Telegramは、他のメッセージアプリやプラットフォームと同様に簡単にダウンロードして利用することができ、ログを販売しているチャンネルも簡単に検索することができます。また、自分のニーズに合致したチャンネルに一度アクセスできるようになれば、その後はログイン資格情報やパスワードをすべてワンクリックでダウンロードすることが可能となります。

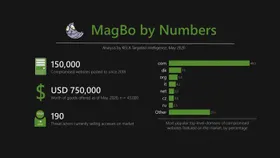

例えば、2023年7月にRussian Marketで売り出されたボットの数は約18万件に上りましたが、Telegram の有料チャンネル5本にサブスクリプション登録すれば、1カ月で50万件を超えるボットから収集されたログにアクセスすることが可能となります。Telegramのユーザーインターフェイスは非常に使いやすいうえ、ログの購入者に対し、他のマーケットやフォーラムのように事前のユーザー登録や、特定のルール順守を要求することもありません。ユーザーは、Telegramのチャンネルに参加するだけで無料のサンプルを手に入れることができ、料金を払えば非公開のログにもアクセスすることができるのです。ログのクラウドとボットネットマーケットで大きく異なる点としては、ログのクラウドの場合、提供されているログが一購入者だけの独占商品ではないということが挙げられます。例え有料のチャンネルであっても複数のユーザーが利用できるため、ユーザーの1人が特定のログをダウンロードした後も、他のユーザーが同じログをダウンロードし、そこに含まれている情報をサイバー攻撃に利用することができるのです。

219台のコンピュータから窃取した資格情報を無料サンプルとして提供しているTelegramチャンネル

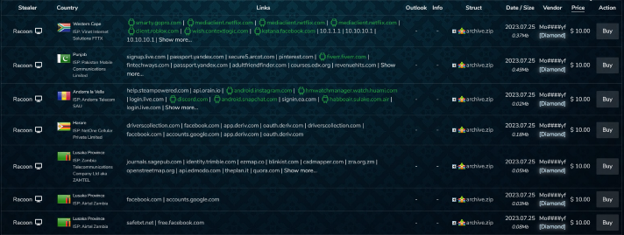

ボットを販売しているRussian Market

資格情報の価格

決済までのプロセスも、Telegramの方がいたってシンプルです。例えば「ログのクラウド」の有料サブスクリプションに登録した場合、ユーザーは月額平均90~150米ドルで1カ月に約9万~30万件のログを入手することができます(1ボットあたりの価格は1米ドル未満)。その一方でマーケットを利用する場合、ユーザーはボットを個々に購入する必要があり、また1つのボットにつき平均13米ドルを支払わなければなりません。つまり、ボットマーケットのサプライチェーンは高額であるうえに手間がかかり、その上扱っているボットの数も少ないということになります。

様々な脅威アクターがログを提供

攻撃者は、使用するマルウエアを多様化することで、機密情報を窃取する標的(被害者)の範囲を広げることが可能となります。そのため、ログのクラウドでは様々な情報窃取マルウエアが収集したログの宣伝も掲載されています。また、ログを提供する側のアクターは多岐にわたる被害者から情報を窃取しようと目論んでいるため、各アクターが初期感染ベクトルとして使用している情報窃取マルウエアの種類が異なっていることもあります。Telegramチャンネルでは、ログの収集に使用された情報窃取マルウエアとして、様々なコモディティタイプのマルウエアの名が挙げられています。具体的なマルウエアの名称としては、数年前から使用されている「Checklog」や「Predator The Thief」、2022~2023年頃から使用されはじめた「Stealc」、「Aurora」、「Rhadamanthys」、「CryptBot」などが挙げられます。

なお、情報窃取マルウエア「Stealc」は2023年1月にはすでに登場しており、TelegramチャンネルでもStealcが窃取したログが同月から提供されていました。その一方で、Stealcに感染したボットがRussian Marketで販売されるようになったのは2023年7月に入ってからのことでした。

「ログのクラウド」を扱うチャンネルで、様々な情報窃取マルウエアによって

窃取されたログが公開されている様子

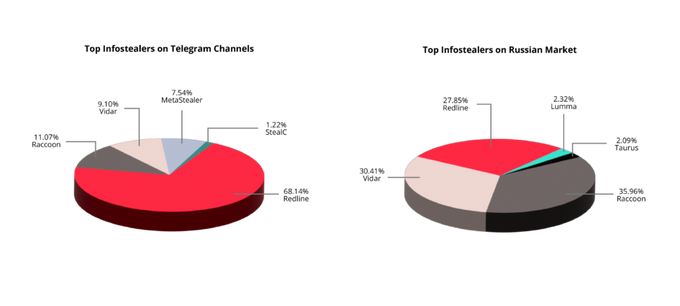

KELAが監視対象としているソースを調査したところ、TelegramチャンネルにあるログのクラウドとRussian Marketでは、使用頻度の高い情報窃取マルウエアの種類に違いが見られました。Telegramで使用頻度の高い情報窃取マルウエアの1位はRedline、2位はRaccoon、3位はVidar、4位はMetaStealer、5位はStealcでした。その一方でRussian Marketでは、1位はRaccoon、2位はVidar、3位はRedline(およびこれら3つの亜種) 4位はLumma、5位はTaurusでした。

標的型 vs. 場当たり型キャンペーン

ボットネットマーケットでログを購入する場合、購入者は特定のドメインや国、OSなどを条件にして、感染した端末や被害者を絞り込むことができます。一方Telegramのチャンネルでログを購入する場合、購入者は大量のログを入手できるものの、特定の業界や企業を標的にする場合は自力でデータ内を検索しなければなりません。それでもTelegramで提供されているログの量を鑑みた場合、アクターはログに一定の金額を支払ってしまえば、その後は多数の侵入ベクトルを試し、様々な被害者を標的にできるということになります。

Russian Marketの検索画面。情報窃取マルウエアや国、ドメイン、その他様々な特性をもとに ボットを絞り込める仕組みになっている

Telegramで販売されているログを使って、特定の国や企業を標的にすることは困難かもしれません。しかし、機密情報を扱うサービスやソリューション(VPNやRDPのアカウント、Jira、Slack、Oktaなど)を侵害するための資格情報は、マーケットでもTelegramのチャンネルでも簡単に特定することができます。Telegramを利用する場合であれば、まず企業内で使用されているサービスの資格情報をTelegramのチャンネルで購入し、そのログイン資格情報を使い回して企業のネットワークに侵入することもできるでしょう。

ただし、Telegramでは膨大な量のログが提供されているため、アクターは干し草の山から1本の針を見つける方法、すなわち最も重要なサービスとその資格情報を見つける方法を理解しておく必要があります。そのため彼らは、重要なリソースを特定するノウハウを互いに交換したり、特定の資格情報を発見するためのサービスや専用ツールを他のアクターに販売しています。例えば2022年8月15日には某アクターが、情報窃取マルウエアによって収集されたログの中から機密サービスの資格情報を特定できるサービスを提供していました。その説明によると、同アクターの提供するツールを使って、「Fortinet」社や「Palo Alto」社、「Pulse Secure」社、「Cisco」社、「Citrix」社などが提供するVPNをはじめ、機密性の高いサービスで使用されている資格情報を特定できるということでした。さらに同アクターは、自らが提供している資格情報を使ってランサムウエア攻撃を(他のアクターに)実行してもらい、被害者から支払われた身代金の10%を資格情報の代金として受け取るという方法も提案していました。同アクターは、2023年3月以降フォーラムでの活動を停止していますが、Telegramチャンネルの運営は現在も続けており、データベースやログイン資格情報を同チャンネル上で公開しています。

某アクターが、情報窃取マルウエアによって収集されたログから「機密サービス用 アカウント」を発見するサービスを提供している投稿

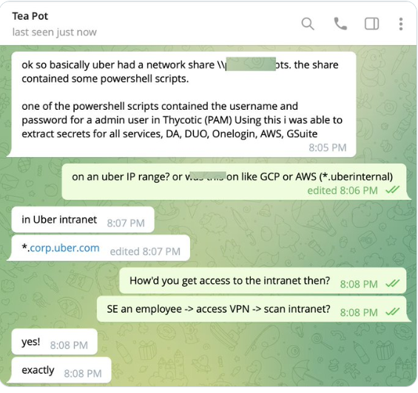

Uber社が標的となったサイバー攻撃を例に挙げると、脅威アクターグループ「Lapsus$」はある従業員のログイン資格情報を入手し、この資格情報を使用して同社の社内用VPNにアクセスすることに成功しました(同グループが一般的に使用しているTTPから、悪用された資格情報はボットネットマーケットで購入したものと思われます)。またその後は、同社のイントラネットにPowerShellスクリプトを実行してアクセス管理の資格情報を入手し、同社で使用されていたAWSやG Suitのアカウントを侵害するにいたったものとされています。

Lapsus$が、資格情報を使ってUber社に不正アクセスした方法を説明している様子

KELAは、サイバー犯罪マーケットやTelegramチャンネルで売り出されているアカウント情報を日々監視しています。そして昨年は、侵害されたアカウント情報の中に、某電気通信会社のドメインと関連のあるアカウントが含まれていることを発見しました。しかしこのアカウントの情報を保持していたボットはすでにサイバー犯罪マーケットから削除されていたため、我々はこのボットのIDをもとに、マルウエアが情報を収集していたサービス(すなわち被害者が使用していたサービス)のURLをサイバー犯罪モジュール内で調査しました。そして各URLを調査する中で、我々は問題のアカウントユーザーの氏名が掲載されていると思われるブログにたどり着き、そこからこの人物のプロファイルをLinkedInで発見することができました。このインシデントは、元従業員の資格情報を速やかに無効化することの重要性を物語っています。

Telegramの「ログのクラウド」は、フォーラムやマーケットで要求されるユーザー登録という障壁を取り除き、使い勝手の良いインターフェイスと簡単な決済方法を通じて、クラウド上で大量のログを提供しています。このサービスは、いまやサイバー犯罪者にとって完璧な「ログの宝庫」になっていると同時に、他のボットネットマーケットの価値を脅かしているとも言えます。

マルウエアによって収集されたログがサイバー攻撃に悪用されている状況を鑑み、組織の皆様には機密情報を扱うサービスを保護するための重要な対策として、以下を導入されることをお勧めいたします。

- 多要素認証(MFA):パスワードが侵害された場合でも不正アクセスを困難にするため、組織の全アカウントに多要素認証を導入します。

- 定期的なパスワードの更新:従業員に対し、パスワードの定期的な更新を徹底し、侵害が発生した場合でも流出した資格情報が悪用されるリスクを低減します。

- 従業員向けのサイバーセキュリティ研修:フィッシング攻撃やソーシャルエンジニアリングキャンペーンがもたらすリスクや脅威について、従業員研修を行います。

- サイバー犯罪ソースの監視:サイバー犯罪活動を監視し、サイバー犯罪者の攻撃やアクターのTTP(戦術、技術、手順)、侵害された可能性のあるアカウントを特定します。

- 元従業員の資格情報の無効化:従業員が離職した場合は即時に資格情報を無効化する旨を規則に定め、手順を策定・実施します。

これまでに発生した様々なデータ侵害は、不正行為を行う攻撃者から機密情報を守らなければ、企業がリスクにさらされるという重要な教訓を示しています。KELAのプラットフォームには、数万ものボットのデータを閲覧できる機能が搭載されており、組織の皆様がソリューションやサービスの侵害を検知し、速やかに対応できるようサポートしています。将来のサイバー攻撃で組織の資格情報が悪用される機会を低減する一助として、ぜひご活用ください。

自組織を狙う脅威に関するアラートをリアルタイムで受信していただけます。 KELAのサイバー脅威インテリジェンスプラットフォームを無料でお試しください。