分かち合いは思いやり:協働して脅威を増すランサムウェア&データリークグループ

Published 4月 18, 2024.

ランサムウェアグループやデータリークグループは、組織からデータを窃取した後、リークするぞと脅しをかけ、データを公開しない見返りとして身代金を要求します。しかし被害組織を脅迫するという行為は、彼らの活動の一部にすぎません。KELAは、脅威アクターが互いのデータを活用して脅威のレベルを最大化しようと試み、また時には窃取した情報をより広範に配信するべく協働するようになった点に着目しました。状況さえ違えば、心温まる関係と呼べたかもしれません。

攻撃者も、万が一に備えて窃取データをバックアップ

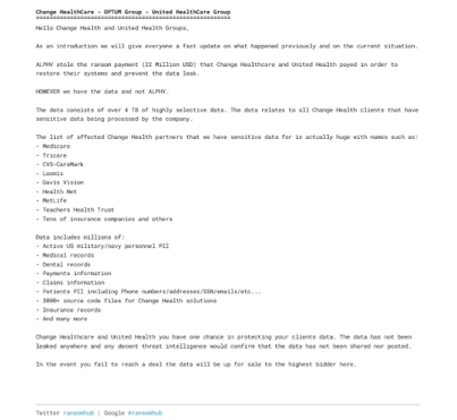

最近、米国のヘルスケアテクノロジー企業「Change Healthcare」社がランサムウェア攻撃を受け、新聞の見出しを飾りました。このインシデントも、サイバー犯罪エコシステムでデータが流通していることを示す一例と言えるでしょう。そもそも、Change Healthcare社からデータを窃取した実行犯はALPHV(BlackCat)のアフィリエイトでした。そしてデータが窃取された数週間後、Change Healthcare社は2,200万米ドルもの身代金を支払ったものと思われますが、同社が身代金を支払ったにもかかわらず、今度は別のランサムウェアグループ「RansomHub」がChange Healthcare社と「United Health」社のデータ(4 TB相当)を持っていると主張し、同社に身代金を要求してきたのです。

RansomHubの説明によると、「ALPHVは実際にChange Healthcare社を攻撃したアフィリエイトに対価(通常は身代金の70~80%)を支払わず、『身代金を盗んだ』」ということでした。もしALPHVが約束通どおり対価を支払っていれば、実際にデータを窃取したアフィリエイト「notchy」は大金を手にしていたことでしょう。このnotchyはChange Healthcare社からデータを窃取した後、その大半を何らかの理由で自分用に保存していたものと思われます。そして攻撃後にALPHVが対価を支払わなかったことに憤慨し、その忠誠心をRansomHubに移したものと思われます。United Health社から窃取された数TBものデータについては、現在も身代金の交渉が続いているものと思われます。

きみの家の方が見栄えがいいね。使わせてくれない?

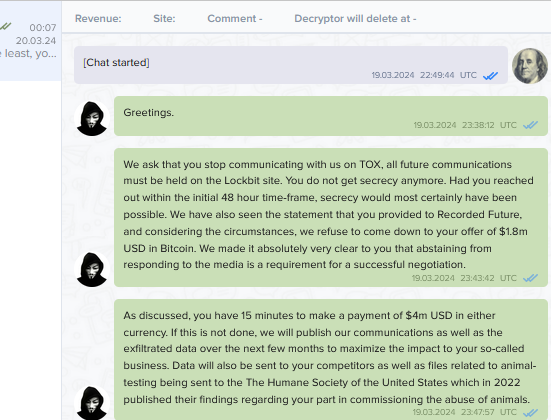

上記のChange Healthcare社のインシデントでは、実行犯のアクターは当初想定していた思惑が外れた後で、RansomHubと協力体制を取っていました。しかし、最初から意図的に協働している攻撃者もいます。具体的な例としては、LockBitと製薬企業「Crinetics」社のインシデントが挙げられます。、LockBitがは、自らが運営するウェブサイトでCrinetics社を被害組織として公表していましたが、同社に関する説明文の下には、「この被害組織のデータを窃取した責任は、間接的にも直接的にも、LockBitグループとは関係がありません」という文章が掲載されていました。それらの情報を鑑みる限り、単独で活動しているアクターがCrinetics社からデータを窃取し、その後LockBitに声をかけて同グループのプラットフォームを使い、脅迫行為や身代金交渉に及んでいたものと考えられます。言い換えるなら、クラスにいるお金持ちの生徒に頼みこみ、その子の家で自分のお誕生日パーティを開かせてもらっているようなものです。自分の見栄えがよくなるうえに、もっと素敵なプレゼントをもらえるかもしれないのですから。

Crinetics社のインシデントについては、その後身代金交渉が決裂し、LockBitが同社とやり取りをブログ上で公開して詳細が明らかとなりました。この時公開されたスクリーンショットの情報から、Crinetics社との身代金交渉は、最初のうちはTOXメッセンジャーを使って行われていたこと(実際に攻撃を行ったアクターがTOXを使用していたものと思われます)、またその後はLockBitが運営するポータルの交渉用チャットへと場を移したことが分かります。なお、LockBitのサイトではCrinetics社のデータは未だ公開されていませんが、「Published(公開済み)」の下には同社の名前が掲載されています。これは、同社のデータが近々公開される可能性があることを示唆しています。

一緒にやろうよ―サイバー犯罪エコシステムの構築

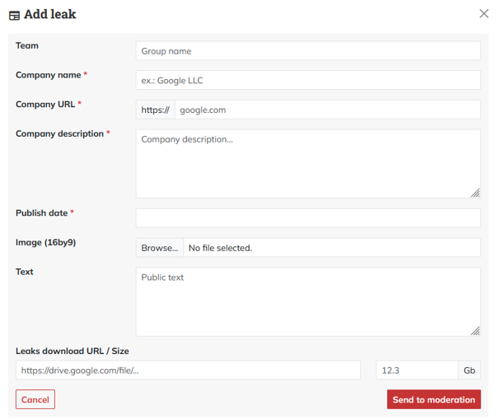

これまでのセクションで挙げたインシデントをはじめ、多くの事例から、ランサムウェアグループやデータリークグループが「単独で行動するよりも、互いに協力しあったほうがより大きなことを成せる」という事実を明確に認識していることが分かります。その一例として、最近登場した「Rabbit Hole」のオペレーションが挙げられます。Rabbit Holeは、データをリークする自前のウェブサイトを持っていない「中小規模の攻撃グループ(個人含む)」を支援しています。Rabbit Holeを利用する場合、まず攻撃グループはデータを窃取した後、Rabbit Holeのモデレーターに基本的な情報を提供します。Rabbit Holeのモデレーターはその内容を検証し、同サイトの利用を承認する場合は提供されたデータを攻撃グループのユーザープロファイルの下に表示します。モデレーターにサイトの利用を却下される場合もあり、出会い系サイトの登録に似た組みであると言えるでしょう。ただしRabbit Holeのユーザーは恋人を探す一般人ではなく、非道な脅威アクターです。

ある脅威アクターがデータを窃取し、そのデータがより多くの人の目に触れるよう、別のサイバー犯罪グループが公開したり、支援することは、もはや目新しい傾向ではありません。これまでKELAは、8Baseやその他多数のグループが、「他のアクターが窃取したデータを公開し、交渉を支援する」ことについて前向きな発言を行っている様子を観察してきました。そして観察した状況から、サイバー犯罪コミュニティのメンバーは、他のアクターのデータを代理で公開したり、その他の支援を提供することで双方にメリットが生じることに気付いているものと思われます。協力の内容が犯罪でなければ、きっと素敵な関係であったことでしょう。

サイバー脅威インテリジェンスを使ってアンダーグラウンドのエコシステムを理解する

とはいえ、この状況が完全に絶望的で見通しが暗いというわけではありません。攻撃者にはサイバー犯罪エコシステムがあるように、我々にも善人のエコシステムがあるのです。セキュリティチームは、サイバー脅威インテリジェンスを使用することによって様々なランサムウェアグループやデータリークグループ間の協力関係を認識し、インシデントに関与しているアクターや様々な要因を理解することが可能となります。

一見大きな脅威に見えるものの正体は何でしょうか?自分よりも有名な攻撃者の名前や評判を利用して、脅迫行為にさらなるインパクトを与えようとしているのはいったい誰なのでしょうか?実際に皆さんの組織へ侵入する足掛かりを得たアクターは誰なのか、そしてそのアクターの活動に便乗しているだけのアクターは誰であるのかを把握することは、インシデントに対応する上で重要なポイントとなります。

サイバー犯罪者はこれまで以上に協力体制をとり、相互に助け合うようになりました。そしてその結果、彼らは窃取したデータを様々なプラットフォームに流通させることができるようになっています。また組織にとっては、タイムリーに情報を入手することの重要性がこれまで以上に高まっています。