ロシア・ウクライナ戦争勃発から 2年:親ロシア派ハクティビスト グループの現状

Published 2月 25, 2024.

ロシアによるウクライナ侵攻が始まって2年が経過しました。この戦争では、地上のみならずサイバー空間でも戦闘が繰り広げられています。ロシアの国家支援を受けたAPTグループが、ウクライナの政府機関や電気通信会社などの組織を標的にする事例が観察されている一方で、ウクライナ政府がロシアの組織を攻撃したと主張した事例も観察されています。

ロシア・ウクライナ間で発生した戦争は多大な注目を集め、ハクティビストグループが片方の国を支持して攻撃を実行するという、新たなハクティビズムの波を生み出しました。ウクライナ側はボランティアで構成された「IT Army(IT軍)」を結成し、世界中のハクティビストグループと協力してロシアの企業や組織を攻撃するようになりました。またその一方で、親ロシア派のハクティビストグループも多数登場し、ウクライナやその同盟国を攻撃するようになりました。それら親ロシア派グループについては、信念や行動がロシア政府のものとかなり一致しており、一部のグループについてはロシア政府とつながりがあると考えられているものの、各グループはロシア政府との関係を否定しています。

攻撃を実行している親ロシア派グループは、それほど高い技術スキルを有していないものの、各国政府をはじめとする世界中の著名な組織を標的に犯行声明を出したことにより、メディアからも多大な注目を集めました。

今回のKELAのブログでは、ロシア系ハクティビストグループの現在の活動状況を検証し、彼らの攻撃が昨年と変わらぬ勢いで続いているのか、それともペースを落としつつあるのかという点に着目して解説します。

現状:攻撃件数は減少したものの活動は継続的

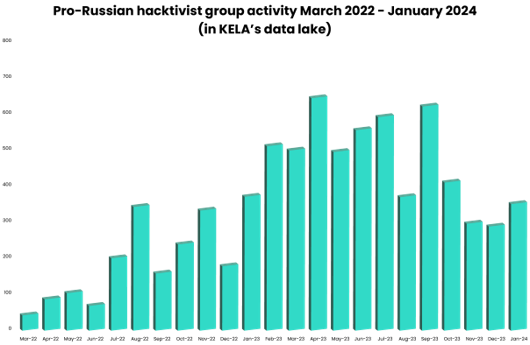

親ロシア派グループは、引き続きウクライナとその同盟国に対し、DDoS攻撃やウェブサイトの改ざん、データリーク攻撃などを実行しています。彼らは依然としてTelegramチャンネル上で犯行声明を出し続けていますが、我々が観察したところ、DDoS攻撃の犯行声明件数は2023年末から2024年にかけて減少していました(2023年初旬との比較)。

なお今回の調査では、親ロシア派グループがTelegramチャンネルに投稿したDDoS攻撃の犯行声明のみに着目しました(いずれのグループも、実際の攻撃とは関連の無いメッセージを多数Telegramに投稿しているため)。

また1つの投稿に複数の被害組織が掲載されている場合もあるため、以下のグラフで表示されている投稿件数がすなわち被害組織(個人含む)の数とはならない点にご留意ください。

親ロシア派ハクティビストグループが投稿したDDoS攻撃関連のメッセージ (2022年3月―2024年1月、KELAのデータレイクより)

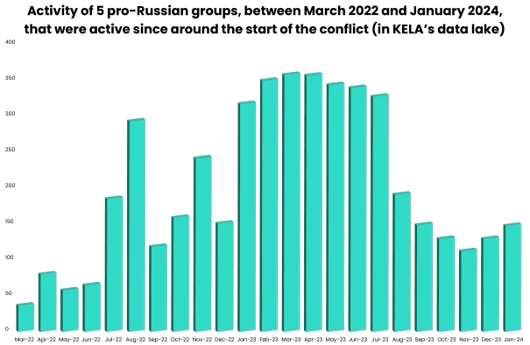

さらに我々は、ロシア・ウクライナ間の戦争が始まった直後に出現し、またそれ以降ほぼフル活動しているグループのうち、特に攻撃件数の多かった「Killnet」、「NoName057(16)」、「Anonymous Russia」、「Phoenix」、「People’s Cyber Army (APT28とつながりがあるとされるグループ)」の活動を調査しました。それらグループの活動を2023年前半と比較したところ、2023年後半および2024年初旬の活動量は著しく減少していました。

親ロシア派ハクティビストグループのうち、攻撃件数トップ5グループ(Killnet、NoName057(16)、Anonymous Russia、Phoenix、People’s Cyber Army)が投稿したDDoS攻撃関連のメッセージ(2022年3月―2024年1月、KELAのデータレイクより)

NoName057(16) は、2022年3月から活動している親ロシア派のハクティビストグループであり、最も活発に攻撃を行っています。ただしDDoS攻撃に関連した同グループの犯行声明は、2023年7月以降は全体的に減少傾向にあります。

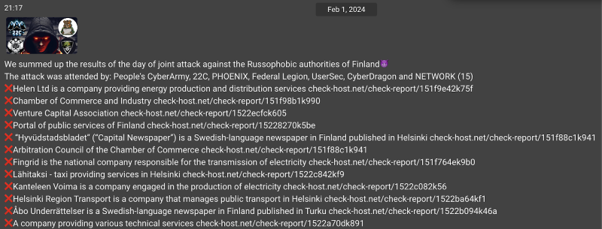

また同グループについては、2024年が始まって以降ウクライナやスペイン、フランス、イタリア、フィンランド、ドイツ、リトアニア、オランダ、ギリシャ、ポーランド、ルーマニア、エストニア、ラトビア、スイス、英国をはじめ、様々な国の組織に対してDDoS攻撃の犯行声明を出したことが観察されています。

NoName057(16)がTelegramチャンネルに投稿した、フィンランドに対する犯行声明(上図はKELAのプラットフォームで自動翻訳した画面)

しかしその一方で我々の調査では、攻撃を止めたグループが多数存在することも確認されています。例えば「Bloodnet」は2023年1月に出現して以降、数日おきに新たなDDoS攻撃について犯行声明を出しており、その中には単独の犯行声明もあれば、他の有名なグループと連携して出したものもありました。しかし、1,000人を超えるフォロワーを擁する同グループのTelelgramチャンネルは現在もアクセス可能ではあるものの、新たな犯行声明は2023年10月以降投稿されておりません。その他に活動を停止したと思われるグループとしては、「From Russia with Love」が挙げられます。同グループは2022年12月から犯行声明を出していないものの、Telegramチャンネルで2,000人を超えるフォロワーを擁しており、現在も攻撃とは関連の無い投稿を時折掲載しています。

全体的には、親ロシア派ハクティビストグループの活動は明らかに減少しており、また一部のグループについては活動を停止したと思われます。とはいえ、親ロシア派ハクティビストグループの活動は現在も続いています。

グループの再編

一部の親ロシア派ハクティビストグループは、結成以降維持してきた体制を再編しており、その中にはリーダーを交代したグループもあれば、金銭的動機でサイバー攻撃を実行し、資金を得ようと試みるようになったグループもありました。

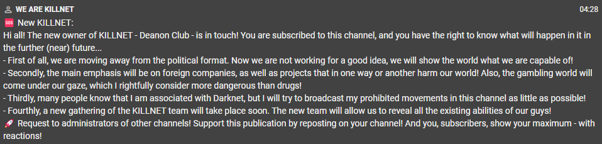

その一例として「Killnet」が挙げられます。ロシア・ウクライナ間の戦争が始まって以降、同グループの体制には複数回にわたる変化が見られました。直近の変化としては、2023年12月にグループの創設者兼リーダーであったKillmilkが引退し、「Deanon Club」が同グループの運営を引き継いだことが挙げられます。このDeanon Clubは、ドラッグ売買サイトを攻撃しているハッカーのコミュニティです。Deanon Clubの説明によると、今後Killnetは政治から距離を置き、「有償の依頼」に注力するということでした。また我々が観察したところ、Deanon ClubがKillnetのTelegramチャンネルを買い取って以降、同チャンネルに掲載された対ウクライナ攻撃の犯行声明は「Kyivstar」社に対する攻撃1件のみでした(ただし、KillnetがKyivstar社に対する攻撃の背後にいた可能性そのものが低いと考えられています)。

Deanon ClubがKillnetのTelegramチャンネルに投稿した声明。Killnetが「政治的な活動」から離れ、今後は「様々な方法で我々の世界に害を 及ぼす」外国企業やプロジェクトに焦点を移すと宣言(上図はKELAのプラット フォームで自動翻訳した画面)

その他の例としては、「Anonymous Russia」が挙げられます。同グループは、その誕生以降リーダーが複数回にわたって交代しており、またリーダーが代わったことによってグループとしての資金調達方法にも変化が生じていました。

2023年4月、Anonymous Russiaのリーダーであった「Raty」が逮捕されたことを受け、「Radis」が新たなリーダーとなりました。そしてRatyがAnonymous Russiaを率いるようになって以降、同グループは寄付を募ることをやめ、有償のサービスや商品を提供するようになりました。その中でも注目すべきサービスはRadisが開発したボットネット「Tesla-Botnet」であり、Anonymous RussiaのTelegramチャンネルにも同ボットネットの宣伝が掲載されています。そして現在、Anonymous Russia は再び「組織再編」の最中にあります。

次々に登場する新たなグループ

今回の戦争が相当な期間に及んでいる一方で、大義のために闘いに参加する新たな親ロシア派ハクティビストグループも後を絶ちません。例えば、KillnetがDeanon Clubへ譲渡された後の2024年1月には、新たなTelegramチャンネル「Killnet2.0」が誕生しました。このTelegramチャンネルは「世界分散型のハクティビストグループ」を自称しており、チャンネル名と同名のグループ「Killnet2.0」が運営しています。このTelegramチャンネルにはAnonymous Russiaの他、イスラエル・ハマス間の衝突でパレスチナ側を支持しているグループが参加しています。

その他の例としては、2024年1月末に登場した「JUST EVIL」が挙げられます。同グループは、Killnetの前リーダーであったKillmilkが立ち上げたグループと考えられており、これまでに米国やリトアニア、ポーランドの組織に対して犯行声明を出しています。JUST EVIL はある程度金銭的動機を持って活動していると思われ、被害組織に身代金を要求していた事例があることや、企業のデータやシステムへのアクセスをTelegramチャンネル上で売りに出していたことが確認されています。

このように新たなハクティビストグループが次々に登場しているという現状は、脅威の情勢にも影響を与え、悪意ある活動が常に一定数発生する要因にもなっています。

ロシア・ウクライナ戦争以外の活動:その他の地政学的紛争への関与

親ロシア派ハクティビストグループは、必ずしもロシアを支持するためだけに攻撃を実行しているわけではありません。例えば2023年1月に登場した Anonymous Sudanは、 「インターネット上で自国を保護する人々がスーダンにいるということを、全ての国々に証明する」こと、そして「イスラムに反対する者は誰であれ攻撃する」ことを目的に掲げています。なお、同グループは国際的ハッカー集団「Anonymous」とは関連が無く、一部の研究者からはロシアとつながりがあると見なされています。また同グループは2023年2月にKillnetのメンバーに加わり、ロシアを支持するべく攻撃を実行しています。そしてウクライナやその支持国、支持者に対して犯行声明を出し続ける一方で、ロシア・ウクライナ間の戦争とは関係の無い出来事(イスラエル・ハマス間の衝突など)にも反応し、攻撃を実行しています。

イスラエル・ハマス間の戦争が始まって以降、一部の親ロシア派グループはパレスチナを支持する攻撃に参加しており、イスラエルや同国を支持している国々の組織をも攻撃していることが確認されています。そのような攻撃について犯行声明を出しているグループとしては、「UserSec」、「Server Killers」、「Bluenet」、「Anonymous Sudan」などが挙げられます。

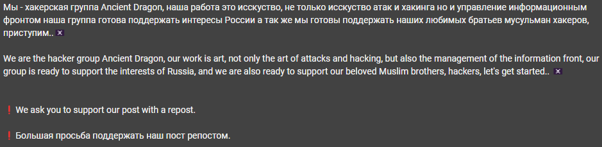

「Ancient Dragon」も新に登場した親ロシア派ハクティビストグループであり、2024年2月にその存在が確認されました。同グループは「我々はロシアの利益を支持するつもりだ。また、我々の愛するイスラム教の同胞を支持するつもりだ」と発言したり、ウクライナやイスラエル、米国を標的にするつもりであると投稿していたことなどが確認されています。

ハッカーグループ「Ancient Dragon」の声明(KELAのプラットフォームで表示した投稿のスクリーンショット)

要旨

親ロシア派ハクティビストグループの活動は2023年と比較して減少したものの、彼らは依然として、ウクライナやその同盟国に対し犯行声明を出し続けています。そしてKELAの監視活動では、有名な親ロシア派ハクティビストグループが攻撃を続ける一方で、新たなグループが次々に登場していることを確認しています。我々は、ハクティビストが2024年もDDoS攻撃やウェブサイトの改ざん、また時にデータ窃取を主な戦術に使用するものと予測しています。またウクライナや同国を支持する国々(NATO加盟国など)の組織については、引き続き親ロシア派グループの標的になることが予想されます。