フィッシング・アズ・ア・サービス(PhaaS)が大規模なサイバー犯罪を加速させる仕組み

Updated 4月 15, 2025.

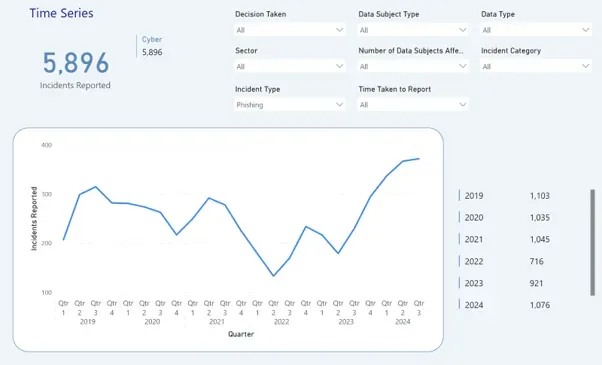

(注:本ブログはAIで翻訳しています) 2024年第3四半期には、過去5年間で最も多くのサイバーインシデントがフィッシングによって引き起こされたことが、ICO(英国データ保護機関)の最新データで明らかになりました。現在では、「iPadをプレゼントします!」といった類のフィッシングメールに騙される人も減ってきたと思いますが、その一方で犯罪者は、より簡単かつ効果的な手法を用いてフィッシングキャンペーンを展開するようになっています。

フィッシング攻撃が増加する背景:PhaaSの台頭

フィッシング攻撃の増加に寄与している要因の一つは、Phishing-as-a-Service(PhaaS)の成長です。 このモデルでは、サイバー犯罪者が、攻撃を実行するための既製のフィッシングツール、インフラ、サポートにアクセスできるようになっており、技術的な専門知識が不要になっています。この2部構成のシリーズでは、PhaaSの成長、その実際の運用方法、そして次にフィッシング攻撃が見出しを飾る前に二歩先を行くための防御戦略についてご紹介します。

Phishing-as-a-Service(PhaaS)とは?

1970年代にレイ・トムリンソンが世界で初めてのメールを送信してから**約4秒後には、ログイン情報や金融データを求める「期間限定の特別オファー」**が届いていたはずだ、というのが私たちの確信です。要するに、フィッシングはインターネットとほぼ同じ歴史を持っているということです。しかし当時は、フィッシング攻撃を行うには高度な技術力が必要でした。攻撃者は、説得力のあるメールを作成し、認証情報を収集するためのシステムを構築し、検知を避けるための隠蔽手段を考えなければなりませんでした。 それはまさに、悪意に満ちた技術系インドア派のための“完全犯罪だったのです。

個人から企業へとターゲットが変化

一つの大きな変化は、個人を標的とした攻撃から、企業そのものを狙うフィッシング詐欺への移行です。KELAがこれまでに行った調査では、企業を標的としたフィッシングキャンペーンが増加傾向にあり、特に経営幹部やIT管理者が狙われていることが明らかとなっています。攻撃者はPhaaS(Phishing-as-a-Service)サービスを利用して多要素認証(MFA)を回避し、企業ネットワークに侵入します。その結果、情報漏えいやランサムウェア攻撃にまで発展するケースが増えてきています。

PhaaSのビジネス化:サブスクリプションモデルの拡大

もう一つ注目すべき進化は、フィッシングが「自作の犯罪行為」から「サブスクリプション型のビジネスモデル」へと移行している点です。 現在では、標的型のフィッシングテンプレートからホスティングサービスまで、あらゆるものを購入できるPhaaSプラットフォームが多数存在しています。

攻撃者は、PhaaSモデルを活用することで、特定の業界や攻撃手法に特化した事前構築済みのテンプレートにアクセスできます。たとえば、高額な金融機関を狙ったモバイルアプリ向けのバンキングテンプレートや、特定の医療機関を対象としたSMSフィッシング詐欺などがあります。さらに、認証情報の収集を自動化するツール、検出回避技術、さらには“犯行支援”のカスタマーサポートまでオプションとして追加することができます。

地域別注目:日本を標的としたPhaaSの増加

KELAの調査により、日本を標的としたPhaaSの活動が最近増加していることが明らかになっています。この動きを主導しているのは、中国語話者のサイバー犯罪グループです。西側諸国を主なターゲットとする従来のサービスとは異なり、これらのグループは日本の金融機関向けにカスタマイズされたフィッシングキットを独自に開発しており、PhaaSが世界的な問題へと発展している現状を浮き彫りにしています。

注意すべきPhaaSプラットフォームとは?

ここでは、サイバー犯罪者にとっての参入障壁を大きく下げているいくつかのPhaaSプラットフォームについて、もう少し詳しく見ていきます。

Tycoon 2FA

Tycoonは、高度なフィッシングキットであり、ユーザーの認証情報やセッションクッキーを傍受することで、多要素認証(MFA)を回避できるように設計されています。このキットには、開発者ツールのブロックやコードの難読化といった巧妙な回避技術が組み込まれており、検出や分析を困難にする特徴があります。

Rockstar 2FA

Rockstar 2FAは、Microsoft 365の認証情報を窃取することを目的として設計されたPhishing-as-a-Serviceツールキットであり、MicrosoftによってStorm-1575として追跡されている脅威アクターによって運用されています。このキットもまた、MFA(多要素認証)を回避する機能を備えており、カスタマイズ可能なフィッシングテーマやTelegramボットとの連携機能も提供されています。これにより、攻撃者は高度な技術知識がなくても容易にフィッシングキャンペーンを管理できるようになっています。

Robin Banks

Robin Banksは金融業界を標的とし、Citibank、Bank of America、Capital One、Wells Fargo、Lloyds Bankなど、世界中の主要金融機関を装った既製のフィッシングキットを提供しています。このプラットフォームは、カスタマイズ可能なテンプレートとリアルタイムダッシュボードを備えており、サイバー犯罪の初心者でも効果的なフィッシングキャンペーンを容易に展開できるように設計されています。

Astaroth

このフィッシングキットは、GmailやOutlookのユーザーを標的とした攻撃と関連づけられています。Astarothを利用するサイバー犯罪者は、セッションクッキーを取得することでログイン認証情報を傍受し、二要素認証(2FA)を回避することに成功しています。被害者からは、メールアカウントへの不正アクセスが報告されており、データ漏えいや金銭的被害につながるリスクが懸念されています。

EvilProxy

EvilProxyは、リバースプロキシ技術を用いて多要素認証(MFA)を回避できるPhishing-as-a-Service(PhaaS)プラットフォームです。2022年7月に初めて広告が出され、現在も活動を継続しています。KELAの調査によると、このサービスは2020年頃の初期のフィッシングツールから進化したものとされています。EvilProxyは、Google、Microsoft、LinkedIn、Facebookなどのサービスを標的とするフィッシングキャンペーンを、攻撃者が簡単に開始できるサブスクリプション型プラットフォームとして提供しており、認証情報やセッションクッキーの窃取が可能です。

サイバー犯罪市場:誰が買い、誰が売っているのか?

Phishing-as-a-Service(PhaaS)が拡大している背景には、組織化されたサイバー犯罪グループ、国家支援型のアクター、そして利益を目的とするハッカーたちの存在があります。彼らは、自らの技術力や組織運営スキルを、構造化された、あるいはサブスクリプション型のモデルで販売することに価値を見出しています。

一方で、PhaaSを利用する側にはさまざまな層が存在します。中には、フィッシング攻撃を最初から最後まで自力で行うスキルを持たない「優等生ではない」攻撃者もいれば、 高度なスキルを持ちながらも時間を節約したいと考えている脅威アクターもいます。また、一部の攻撃者にとっての本当の目的は、たとえばランサムウェア攻撃への参加であり、アフィリエイトとして認証情報を入手し、初期アクセスを得るための最も簡単な手段としてPhaaSを利用しているのです。

一体どうやって行われているのか?

実際にどこで取引が行われているのかというと、これらの買い手と売り手は主にTelegramを主要な連絡・販売チャネルとして利用しています。 つまり彼らは、暗号化されたメッセージ機能やアクセスのしやすさを活用して、フィッシングツールやサービスを配布・購入しているのです。オペレーターたちは、招待制またはクローズドのTelegramグループを運営しており、そこでは「新しいフィッシングテンプレートを公開しました」といった広告や最新情報の共有を行っています。

また、月額課金型の犯罪者向けに、カスタマーサポートやヘルプデスク的な機能を提供しているケースもあります。こうしたグループでは、フィッシングキットの導入、ドメインの設定、特定のセキュリティ対策の回避方法について、 専門家が質問に対応し、攻撃者を手厚く支援しているのです。

金銭面を見てみると…

PhaaSプロバイダーは通常、フィッシングキットに対して前払いを求めるか、テンプレート、ホスティング、認証情報窃取サービスへのアクセスに対して月額料金を課すサブスクリプション型モデルを採用しています。そしてその支払い手段としては、ほとんどの取引が暗号通貨で行われており、追跡が非常に困難になっています。

プラットフォームの進化と高度化

場合によっては、PhaaSプラットフォームの運営者がより高度な機能を提供することもあります。たとえば、被害者の監視や盗まれた認証情報の追跡など、フィッシングキャンペーンを管理できるダッシュボードのようなものです。

KELAの調査によると、一部のPhaaSプロバイダーは現在、サービスをフィッシングの枠を超えて拡張しており、インフォスティーラー、キーロガー、ランサムウェアなどのハイブリッド型サイバー犯罪技術を統合することで、単なるフィッシング詐欺にとどまらない包括的なサイバー犯罪ツールキットを提供し始めています。こうしたプラットフォームを使えば、攻撃者は1つの基盤上で、認証情報の自動悪用によるアカウント乗っ取り、不正行為、データ流出までを一括で実行できるのです。

PhaaSの未来:次に来るのは何か?

残念ながら、状況がすぐに改善される見込みはありません。Forbesは、「規制のないAIチャットボットが制御なしで動作しており、悪用の可能性に対する深刻な懸念を引き起こしている」と警告しています。 たとえば GhostGPT のような例では、通常LLM(大規模言語モデル)に組み込まれている倫理的・セキュリティ的制限を排除しており、説得力のあるフィッシングメールやキャンペーンを作成するのに最適とされています。さらに、ディープフェイク技術によってフィッシングの見抜きがより困難になってきています。 たとえば、詐欺師がAIを用いてCEOの声を模倣し、社員に25万ドル近い送金を指示したケースなどが存在しています。

法的対応とその限界

法執行機関もPhaaSへの取り締まりを試みています。たとえば、LabHostの摘発や、FBIによる「Saim Raza」と呼ばれるグループへの対応などが報告されています。しかし、Phishing-as-a-Serviceが生み出した攻撃の波を完全に止めることは不可能です。このような現実においては、能動的なサイバーセキュリティ対策が極めて重要です。

このシリーズの第2部では、より前向きな視点に立ち、 PhaaSによって深刻化するリスクに対抗するための防御策をご紹介しますので、ぜひご期待ください。その前に、すぐにでも対策を始めたいという方は、今週リリースされた新しいBrand Controlソリューションをご覧ください。