GDLockerSecは本当にAWSを侵害したのか?

Published 1月 27, 2025.

背景

2025年1月、ランサムウェアグループとされる「GDLockerSec」が出現し、数組織の詳細情報を自らのウェブサイトで公開しました。そして興味深いことに、同グループは大手企業である「Amazon」社のサービス「AWS」を攻撃したとの犯行声明を出しました。そこでKELAは、この主張について調査を行いました。(注:GDLockerSecの攻撃を受けた被害組織には個人も含まれている可能性がありますが、本記事では「組織」または「被害組織」と総称しています)

GDLockerSecとは?

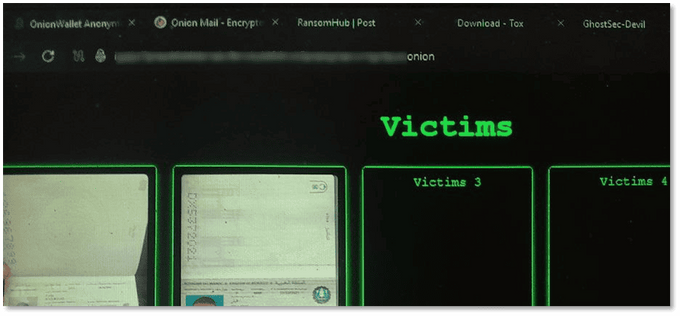

GDLockerSecが登場したのは2025年1月です。同グループはランサムウェアグループとして活動しているものと思われ、他の有名なランサムウェアグループと同様に、オニオン上でウェブサイトを運営し、Tox IDを使用しています。以前同グループは「GhostSec-Devil」という名称で活動しており、この名称は同グループがランサムウェアグループ「GhostSec team」や「GhostLocker」とつながりがある可能性を示唆しています。ただし、このつながりを裏付ける証拠は確認されておりません。

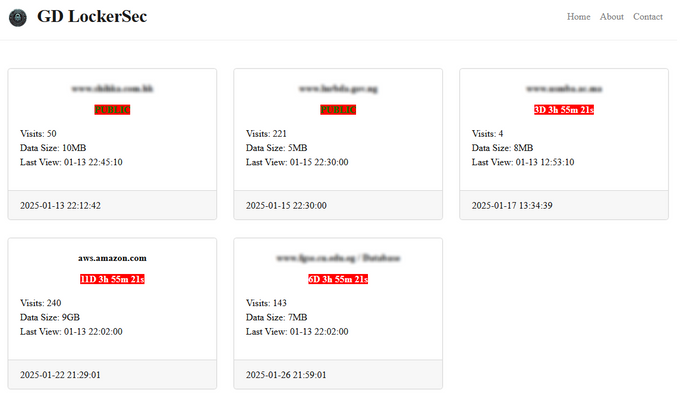

GDLockerSecのウェブサイトのデザインは、悪名高いランサムウェアグループ「RansomHub」の影響を強く受けているものと思われ、「About(我々について)」セクションには、RansomHubの「About」セクションに記載されている文言がそのまま引用されています。これまでGDLockerSecは、香港やナイジェリア、モロッコの被害組織(4組織)の完全なデータダンプを公開していますが、各ファイルはいずれも一般的なランサムウェアオペレーションのものより小さいサイズ(10MB以下)となっています。またその中には、過去にサイバー犯罪フォーラムで別のユーザーによって公開されていたものもありました。

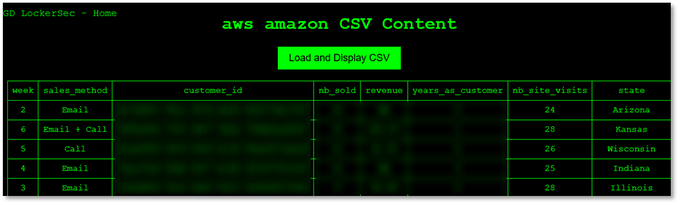

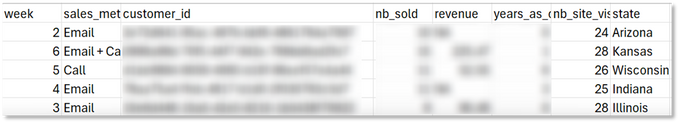

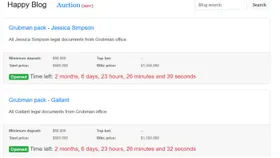

GDLockerSecが犯行を主張した4つめの被害組織は、有名企業のAmazon社であり、同グループは同社のサービス「AWS」を攻撃したと主張していました。そして数日内にAmazon社から窃取したデータセットを公開すると主張しました。そのデータサイズは9 GBとされており、事実であれば同グループが公開した中で最大規模のリークとなりますが、Amazon社から窃取したものとしては比較的小さいサイズであるといえます。なお、GDLockerSecはAmazon社を侵害した証拠としてサンプルデータ(CSVファイル)を公開しており、このサンプルデータは自由にダウンロードできるようになっています。そこでKELAがサンプルデータの中身を検証したところ、中身はAWSが所有する機密データではなく、一般公開されている情報であることが判明しました(詳細については、以下の分析をご参照ください)。

GDLockerSecは、「X」や「Telegram」でも活動しています。GDLockerSecのTelegramチャンネルは小規模ですが、約100人のユーザーが登録(フォロー)しており、同グループはこのチャンネルでデータベースのダンプを公開しています。また同チャンネルは、インドネシア人ハッカーとされる「Bjorka」の支援を受けているように見受けられますが、このBjorkaが本物のBjorkaであるのか、それとも別の人物によるなりすましのBjorkaであるのかは明らかになっておりません。

またGDLockerSecは、Xでは「@SGaming66355」というハンドル名を使用しています。このアカウントは2024年4月に作成されたものであり、初期の投稿は削除されていることから、GDLockerSecの活動に使用される前は、GDLockerSecのメンバーまたは第三者が個人で使用していたアカウントであった可能性が考えられます。その他、サイバー犯罪フォーラム「BreachForums」にもGDLockerSecというアカウントが存在しますが、このアカウントには投稿履歴がありません。

GDLockerSecのウェブサイト

OSINTで確認された痕跡

我々がKELAのプラットフォームで調査を進め、Telegramのメッセージを検索したところ、GDLockerSecと関連のあるユーザー「@Admfudhsvdg(ID 6527700340)」の存在が確認されました。@Admfudhsvdgは、Telegramの様々なデータ侵害関連グループで積極的にGDLockerSecの宣伝活動を行っており、以前は「@GDLockerSec」というユーザー名を使用していました。そして我々がTelegramのツールを使って分析を進める中で、同ユーザーが様々なユーザー名(@vfsstart、@Bodasec、@vth3darkly、@tradervalide、@ghostsadmines)を使用して活動していることが判明しました。さらにこの人物が、複数のプロファイル名(Rootやtt_signal、th3darkly、Anonyme GHOST)を使用していたこと、そして2年前には「Amin」というプロファイル名を使用していたことが判明しました。なお、このAminのプロファイルについては姓名も判明しており(個人情報のため、本レポートでは姓を削除しています)、その姓名が@Admfudhsvdgの実際の身元情報である可能性があります。

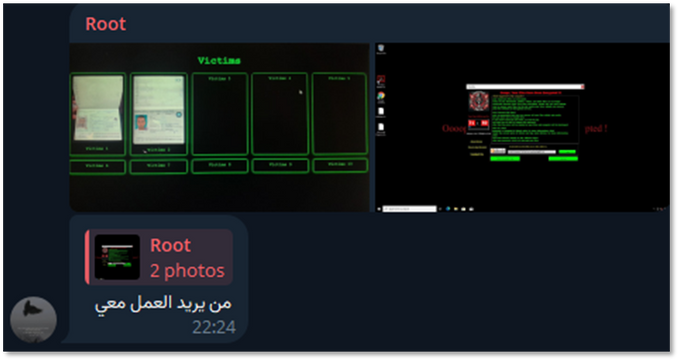

上図:@Admfudhsvdgがランサムウェアオペレーションのパートナーを募集している投稿 下図:上図の投稿に掲載されていたスクリーンショットの一部。KELAが確認したところ、このスクリーンショットに写っているオニオンサイトのアドレスはGDLockerSecのオニオンサイトアドレスと 同一であることが判明。またスクリーンショットに写っているブラウザタブには、ランサムウェアグループ「RansomHub」の投稿ページが表示されている。

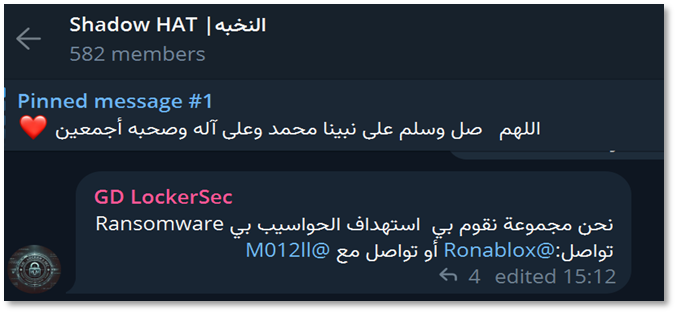

そして@Admfudhsvdgのものとして特定された投稿から、GDLockerSecのメンバーが使用しているTelegramアカウント2件の存在が明らかとなりました。まず1つは@GDLockerSec(ID 8116056430)です。このユーザーは、過去には「@vulneralockersec」と「@m012ll」というユーザー名も使用しており、プロファイル名には「VulneralLockerSec」を使用していました。もう1つは@ronablox(ID 7165377444)であり、過去には「@freemasonry30」や「@livarisx」というユーザー名を使用しており、プロファイル名には「GhostSec」や「DarkSpider」、「Adam」を使用していました。このうちAdamについては、姓名が判明しました(個人情報のため、本レポートでは姓を削除しています)。これらの情報からも、GDLockerSecのメンバーがハンドル名やユーザー名を頻繁に変更していることがわかります。

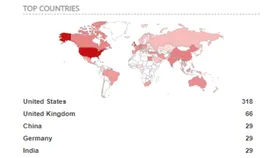

これら3人のユーザー(@Admfudhsvdg:ID 6527700340、@GDLockerSec:ID 8116056430、@ronablox:ID 7165377444)は様々なコミュニティやグループで活発に活動しており、各コミュニティやグループの傾向から、彼らがサイバーセキュリティやハッキング、人工知能、暗号資産、プログラミングに関心を持っていることがわかります。彼らが参加しているグループの特徴としては、主にサイバー脅威やハッキングのテクニック、セキュリティツール(Kali LinuxやWifiSlaxなど)に関する議論を行っていること、特にアラブ系や世界中のハッカーが集うコミュニティであることがあげられます。また彼らは、Telegramグループ「Moroccan Cyber Army Hackers」のチャットに頻繁に参加しており、これまでには同グループのチャットで「VirusTotal」のファイルを公開していました。それらファイルのテレメトリ情報によると、発信元はアルジェリアとモロッコになっています。

しかしGDLockerSecの運用セキュリティには不備があり、同グループのメンバーの1人がTelegramにメッセージを投稿した際、併せて公開したスクリーンショットの中に、個人のGmailアドレスが意図せず映り込んでいました。そこでOSINTツールを使い、この電子メールアドレスを逆検索して調査したところ、モロッコ在住の「Saad」という人物にたどり着きました。またこの電子メールアドレスはXアカウント「@SGaming66355」のユーザー情報にも登録されており、匿名性の維持という点で、彼らがいかに不注意に活動しているかを物語っています。さらに現在は削除されていますが、過去には「GD Locker Sec」というFacebookアカウントが存在しており、このアカウントが「Moroccan Hackers」という名称のFacebookグループをはじめ、複数のアラブ系グループにメッセージを投稿していたことが確認されました。

2024年12月に投稿されたメッセージ:「我々はランサムウェアを使ってコンピュータを攻撃するグループだ。連絡先は@Ronabloxまたは@M012ll」

Facebookグループ「Moroccan Hackers」で発見されたGDLockerSecのFacebookプロファイル(同プロファイルは現在削除されています)

AWSから入手したとされるデータの背後にある真実

KELAは、GDLockerSecがAWSから入手したとされるデータセットを検証しました。その結果、このデータセットはS3バケットから取得されたものであることが判明しました。その中身は、主にデータサイエンス教育に重点を置いたトレーニングセットのものと思われ、AWSでホストされているということを除けばAWSとは関連がなく、またAWSそのものを侵害して窃取したと思われる機密情報は含まれておりませんでした。なお、このデータセットは有名なデータサイエンスコミュニティのプラットフォーム「Kaggle」でも一般入手可能となっています(Kaggleでは、教育目的でこのようなトレーニングセットが多数公開されています)。これらの調査結果は、GDLockerSecがAWSのセキュリティインシデントや同サービスに対する侵害によってデータセットを入手したという主張には根拠がなく、事実ではないことを強く示唆しています。

GDLockerSec公開したAWSのものとされる侵害データのサンプル(上図)と オープンソースで一般入手可能なファイル(下図)(中身が同一であることがわかります)

結論

今回の調査結果から、GDLockerSecはサイバー犯罪エコシステムでの評判を確立する主な手段として、犯行を過度に誇張して主張しているアマチュアグループであることがわかります。同グループの戦術には高度なスキルが見られず、運用セキュリティも不十分であり、他のランサムウェアグループのウェブサイトをコピーしているうえに、裏付けのない主張を繰り返すという行為をパターン化しています。同グループが、検証可能な犯行実績ではなく自己宣伝に頼っているという状況は、すでに地位を確立しているランサムウェアグループが存在する中で、自らも本物のランサムウェアグループであると認識されることに苦戦していることを浮き彫りにしています。また詳細な分析を行ったところ、GDLockerSecのメンバーが使用してるユーザー名や投稿しているメッセージ、関連のある地理的指標などから、同グループがモロッコおよびアルジェリアとつながりがある可能性がうかがえます。