サイバー犯罪社会のトップアクター「IntelBroker」を深堀調査

Published 1月 14, 2025.

はじめに

サイバー犯罪社会が進化し続ける中、注目を集めているアクターは多数存在します。その中の1人である「IntelBroker」は、これまで世間の注目を集めた様々なインシデントに関与し、企業や政府を震撼させてきました。そこで今回、KELAは同アクターがオンライン上で行っている活動や、使用しているプロファイルについて詳細な調査を行いました。その結果、OSINTで同アクターの様々な痕跡が確認され、IntelBrokerと他のアクターのつながりが明らかとなりました。今回のブログでは、KELAがIntelBrokerについて調査した結果について詳述します。またKELAのプラットフォームでは、同アクターの詳細なプロファイルレポートを公開しており、そこに含まれている重要なインテリジェンスの一部を本ブログでご紹介します。

IntelBrokerの高度なサイバー犯罪能力

IntelBrokerは2022年後半にサイバー犯罪社会に登場し、サイバー犯罪フォーラム「BreachForums」で活動を開始しました。同アクターは、活動当初はランサムウェアオペレーターとして、またその後は多数のデータ侵害の実行犯として、スピーディに評判を確立しました。さらに時を経て、同アクターはリーダー的な立場へと移行し、BreachForumsの運営を引き継ぎました。これまでIntelBrokerが行った活動には、AMD社や欧州刑事警察機構(ユーロポール)、Cisco社など有名な組織に対する侵害も含まれており、それらの攻撃では被害組織から機密データを窃取し、Monero (XMR)で身代金を支払うよう要求していました。なお、同アクターへの支払いに使用可能な暗号資産はMoneroのみとなっています)。

IntelBrokerが他のサイバー犯罪者と一線を画している理由として、技術に関する専門知識に加え、運用セキュリティ(OpSec)に着眼した攻撃を行っていることが挙げられます。同アクターは、脆弱性を主な攻撃ベクトルとして悪用すると同時に、高度な匿名化ツールを使用して活動を隠ぺいしており、サイバー犯罪コミュニティで信頼される人物としての評判を確立しています。

OSINTの痕跡でIntelBrokerの活動を特定

KELAがIntelBrokerについて調査を行ったところ、OSINT上で同アクターの痕跡が多数発見され、そのデジタルフットプリントや活動環境が判明しました。主な調査結果は以下のとおりです。

電子メールの痕跡:点と点のつながり

KELAが調査したところ、「IntelBroker」というユーザー名に紐づいた電子メールアドレスは多数存在しました。しかし、今回我々がテーマに取りあげているアクター「IntelBroker」のものであることが確認されている電子メールアドレスは以下の4件のみです。

- 電子メールアドレス1:ドメインは「cock.li」。このアドレスは、以前IntelBrokerが使用していたXアカウント「@IntelBroker」に登録されていました。なお、このXアカウント「@IntelBroker」は現在使用禁止となっています。

- 電子メールアドレス2:ドメインは「proton.me」。このアドレスは、最初のBreachForums(以後「BF1」)が米連邦捜査局に押収された後、その後継として誕生したBreachForums((以後「BF2」)から流出したデータに含まれていました。

- 電子メールアドレス3:こちらもドメインは「proton.me」 。このアドレスは、BreachForums(BF1)と関連のあるデータリークに含まれていました。このアドレスは、AmazonやVimeo、Dailymotion、 Keybase、X、Dropboxをはじめ、様々なサービスのアカウント登録に使用されているため、法執行機関も関心を寄せているものと思われます(これらサービスへの登録状況は、電子メールアドレスの逆検索で確認されました)。

- 電子メールアドレス4:ドメインは「national.shitposting.agency」。このアドレスは、IntelBrokerがBreachForumsのプロファイルに1度だけ掲載していました。このアドレスを逆検索したところ、Xアカウント(現在同アカウントは使用禁止となっています)、Keybaseアカウント、さらにはSkypeやMicrosoftなどのプラットフォームでも使用されていることが確認されました。そしてこのアドレスに紐づいたMicrosoftアカウントをたどると、スウェーデンまで遡ることができました(おそらくVPNを使用しているものと思われます)。またIntelBrokerは、MicrosoftアカウントやSkypeアカウントでは他の脅威アクターの名前をユーザー名として使用しており、これについては単に面白半分で行っているものと思われます。

使用されていたVPNとIPを分析

IntelBrokerが、ノーログVPNサービスである「Mullvad VPN」を使用していることは広く知られています。しかしBreachForumsから流出したデータを分析したところ、我々は同アクターの活動について新たな情報を得ることができました。2024年7月にBreachForumsのデータが流出した際、そこにはユーザーのデータベースに加え、同フォーラムの全データテーブルが含まれていました。また、その中にはユーザー間で交わされた非公開のメッセージも含まれていました。

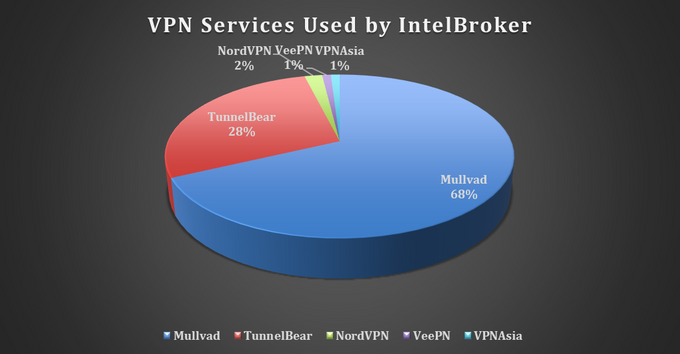

それらの情報を分析した結果、以下の事実が判明しました。

- IntelBrokerが最も多く使用していたVPNサービスはMullvad、2番目に多く使用していたVPNサービスはTunnelBearでした。その他にはNordVPNやVeePN、VPNAsiaなどのサービスも使用していましたが、使用回数は多くありませんでした。

- VPN接続の多くはセルビアから行われており、IntelBrokerがセルビア在住であると主張していることと一致しています。ただしこれについては、痕跡そのものが捏造されている可能性もあります。その他には、米国・バージニア州のアッシュバーンやオランダのアムステルダムからもVPN接続が行われていました。

- IntelBrokerが様々なVPNサービスをインフラとして使用している様子は、同アクターが調査の手がかりをちらつかせつつも、露出を最小限にとどめるよう計算して活動していることを浮き彫りにしています。

Minecraftとのつながり

IntelBrokerのデジタルフットプリントを調査する中で、我々が予期していなかった興味深い活動が確認されました。同アクターはMinecraftのコミュニティで、2つのアカウントを使用して活動していました(我々の調査で確認されたのはこの2アカウントのみですが、その他のアカウントも使用している可能性があります)。

ユーザー名「ClamAV」: IntelBrokerは、2022年12月にBreachForumsで、自らのMinecraftアカウントのユーザー名がClamAVであることを公表していました。このアカウントは2020年に作成されており、所在地はセルビアとなっていました。また2021年に流出したデータに同アカウントの情報が含まれており、そこから同アカウントが使用しているVPNやプロキシサービスが、オランダやフランスとつながりがあることが判明しました。

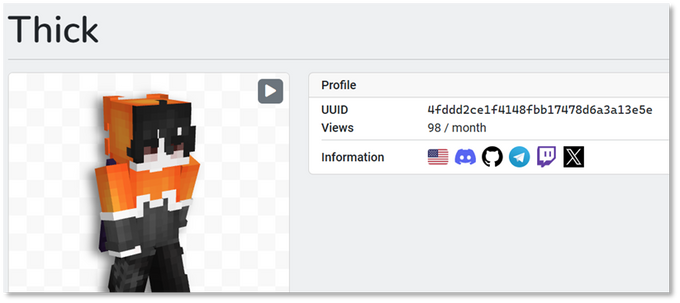

ユーザー名「Thick」:2024年10月、IntelBrokerはYouTubeチャンネル「The Duper Trooper」とコラボレーションしてMinecraftのビデオを作成していました。このコラボレーションで同アクターが使用していたMinecraftユーザーアカウント「Thick」は、2010年に作成されていました。そしてMinecraftから流出したデータを調査したところ、同アカウントが、VPNを介していないフロリダのIPアドレスとつながりがあることが判明しました。ただし同アカウントについては、IntelBroker自身が作成して使用しているのか、それとも他者が作成したものを入手して使用しているのかは明らかになっておりません。

IntelBrokerがMinecraftで使用しているユーザープロファイル(出所:NameMC)

AgainstTheWest (ATW) とのつながり

KELAがIntelBrokerの活動初期の投稿を調査したところ、中国の組織を攻撃することで知られるハッカーグループ「AgainstTheWest」の投稿と文体や言葉使いが酷似しており、両者につながりがある可能性が浮上しました。そこでさらに調査を進めたところ、IntelBrokerとAgainstTheWestが同じ暗号資産アドレス(XMR)をプロファイルに掲載していることが判明し、両者のつながりが裏付けられました。この共通点を発見したことを皮切りに、我々はAgainstTheWestがSNSの投稿で公開していた電子メールアドレス(ドメインはriseup.net)に着眼し、同グループSNSで行った活動について調査しました。その調査結果の要点は、以下のとおりです。

- AgainstTheWestが使用している電子メールアドレスは、2022年にハッカーフォーラム「OGUsers」から流出したデータに含まれており、「minioadmin」というユーザー名のアカウントに紐づいていました。このminioadminには、投稿歴がありませんでした。

- 我々がOSINTツールを使用して調査したところ、あるFacebookプロファイルにこの電子メールアドレスが紐づいていることが判明しました(ただし、このFacebookプロファイルには自己紹介や投稿は掲載されておりません)。

- この電子メールアドレスを逆検索したところ、同アドレスがSNSプラットフォーム「Medium」のアカウントに登録されていること、そして同アカウントがこれまでに掲載した投稿は、脆弱なJenkinsインスタンスに関するもの1件(2022年2月6日付)のみであることが判明しました。その一方でAgainstTheWestも、同日にRaidForumsで類似の投稿を公開していました。

- このMediumアカウントで使用されていたプロファイル写真について調査したところ、あるGitHubアカウントが同じプロファイル写真を使用していることが判明しました。このGitHubアカウントも、同じドメイン(riseup.net)の電子メールアドレスに紐づいており(ただし上述の電子メールとは異なります)、またBreachForums(BF1)から流出したユーザーデータにも含まれていたことが確認されました。ただし、このBreachForumsユーザーアカウントに投稿歴はありませんでした。

- 電子メールの逆検索により、さらに別の電子メールアドレスの存在が判明しました。そこでこの電子メールアドレスについて調査したところ、英国のMicrosoftユーザーアカウントに紐づいていることが確認されました(このMicrosoftユーザーアカウントが使用している名前も、偽名であると思われます)。

AgainstTheWestの運営に、複数の人物が関与しているのかは明らかになっておりません。しかしこれらの調査結果は、同グループとIntelBrokerがつながっている可能性があることを示唆しています。ただし、IntelBrokerが上述のSNSプロファイルと本当につながっているかについては明らかとなっておりません。

IntelBrokerの戦術:現代のサイバー犯罪の青写真

OSINTで確認された痕跡以外にも、その戦術からIntelBrokerが体系的な方法でサイバー犯罪を行っていることがわかります。具体的なポイントとして、以下が挙げられます。

- 初期アクセス:外部から悪用可能な脆弱性(Jenkins サーバーに存在する脆弱性など)を悪用したり、情報窃取マルウェアが窃取した資格情報を活用しています。

- 永続性の維持・特権昇格:高度な技術を使用して長期的なアクセスを維持し、高レベルなネットワーク権限を悪用しています。

- データの流出と収益化:価値の高いターゲットに焦点をあてて活動し、データを直接販売したり、恐喝するなどして利益を最大化しています。

サイバー脅威インテリジェンスにおいてOSINTが重要な理由とは

今回KELAが行ったIntelBrokerのプロファイリングは、現代のサイバー脅威を理解するうえで、OSINTやデータリークを活用する重要性がますます高まっていることを浮き彫りにしています。我々は、電子メールの痕跡やVPNの使用状況、Minecraftをはじめとする新世代向けのプラットフォームを分析し、サイバー犯罪フォーラムから流出したデータを調査して、IntelBrokerとつながりのあるユーザーを特定しました。この一連のプロセスは、水面下のネットワークやつながりをあぶりだすうえで、高度なインテリジェンスソリューションが多大な威力を発揮することを実証しています。また今回の調査で得られた知見は、法執行機関の捜査はもとより、様々な組織が進化する脅威への防御体制を強化するうえで一助として活用することができます。

結論:KELAを活用して全体像をとらえる

IntelBrokerは技術的なスキルと匿名性を確保する戦術を融合しており、高度化する今日のサイバー犯罪者を代表していると言えます。そして今回ご紹介したKELAの調査結果は、重要なOSINTの痕跡をもとにIntelBrokerの手法を解明するものであると同時に、IntelBrokerと同様の脅威に立ち向かうための実用的な知見として活用することができます。

IntelBrokerの活動や他のアクターとのつながり、戦術の詳細については、KELAがご提供している脅威アクタープロファイルレポート(完全版)にてご確認いただけます。ますます複雑化するサイバー情勢を理解するうえで、KELAのインテリジェンスがどのように役立つのかを理解していただく一助として、ぜひご一読ください。

今回のブログで取り上げたIntelBrokerや、その他のアクターの詳細なプロファイルをご希望の方は、弊社までお気軽にご連絡ください。