KELAの洞察:I-Soon社の流出データ

Published 3月 7, 2024.

2024年2月16日、「I-S00N」という名称のレポジトリが「GitHub」にアップロードされました。レポジトリ内の記載によると、中国のサイバーセキュリティ関連企業「I-Soon(安洵信息技术有限公司/i-soon[.]net)」社の内部情報を流出する目的で公開されたということです。そして実際、そして実際、これらのファイルは同社の製品(スパイウェアや攻撃ツール)やサービスに関する文書が含まれていました。一方AP通信の報道によると、それらのデータについてはI-Soon社の従業員2人が同社から流出したものであることを認めたということです。しかし、誰がどのような方法でこのレポジトリを公開したかについては、現在も明らかになっておりません。

今回のブログでは、KELAが同レポジトリのデータを入手・分析して得た洞察の中でも、特に興味深いトピック(流出したデータの構造、I-Soon社の顧客および想定される標的、同社とAPTのつながり、ゼロディ脆弱性に関する議論など)を取りあげて解説します。

流出したデータの中身は?

KELAが検証した結果、GitHubで公開されていた問題のレポジトリには、577本のファイルが含まれていました(ただしそれらファイルの中には、ファイル形式が異なるだけで中身が全く同じものもありました)。またこのレポジトリの「readme」ファイルには、レポジトリ内のデータがI-Soon社の内部情報をリークする内容であることを示唆する説明が記載されており、今回リークを行うにいたった理由として「I-Soon社は信用できない、(中国)政府当局をだましている」という文章が記載されていました。

KELAが検証したところ、公開されていたレポジトリには以下のデータが含まれていました。

・従業員とマネージャーの間で交わされたやり取り:37レコード(2020~2022年の間)

・I-Soon社従業員の情報(氏名や職務、給与など)が含まれているとされるファイル

・カザフスタンにある電気通信企業から窃取したと思われる詳細な通話記録のファイル:数本

・I-Soon社が侵害したとされる組織およびネットワークのリスト

・テキストメッセージのやり取りやフォルダ、標的であったと思われる組織または個人に関する内部メモなどのスクリーンショットをはじめとする画像:多数

・I-Soon社の製品(中国国内のソーシャルプラットフォームやTwitterを監視するためのツール、攻撃ツール、テストツールなど)やサービスに関する文書の各ページを写した画像

・120件の契約とエンドユーザー(大半は中国の地方政府機関)を記載した契約台帳、調達台帳

上記のデータに加え、流出したチャットデータの中にはI-Soon社の経営幹部である「Wu Haibo/吴海波(ハンドル名Shutd0wn)」と「Chen Cheng/陈诚(ハンドル名lengmo)」が2020年8月1日から2022年8月30日にかけて交わしたチャットの記録も含まれていました。このチャットで「Shutd0wn」というユーザー名を使用していたWu Haiboは2010年にI-Soon社を設立した人物であり、熟練した国家主義的なハクティビストの運動が1990年代に発生したその初期に、「Green Army(绿色兵团)」のメンバーであったことが知られています。

顧客リストと標的リスト

KELAが検証したところ、今回漏えいしたチャットを含むデータからの記録から、I-Soon社がサイバーセキュリティ関連のソフトウェアや研修を提供する企業として中国政府機関と密接な関係を維持していること、また米国やインド、カザフスタン、ベトナム、マレーシア、モンゴル、台湾、タイ、韓国、フィリピン、ミャンマー、ネパールをはじめとする国々の組織のネットワークに侵入していたようすが判明しました。さらに我々が検証したデータの中には、I-Soon社が内部データやネットワークに不正アクセスする手段を持っていたとされる標的(国や組織)のリストも含まれており、その業界は政府、公共、教育、銀行、電気通信などにわたっていました。

同社内のやり取りや契約台帳(2020年9月~2022年のデータ)によると、I-Soon社の顧客の大半は中国の省や市の行政機関であり、その多くは地方の公安当局でした。またI-Soon社の公式ウェブサイトのアーカイブによると、同社は中国全土の公安当局を監督する公安部および国家安全部の認定プロバイダーであるということです。

I-Soon社のサイバー攻撃製品&サービス

I-Soon社が提供していたツールとサイバー武器の概要は以下の通りです(今回流出した文書を、KELAが分析した結果および他の研究者による報告[1、2、3]に基づきます)。

- Twitter(現X)用情報窃取ツール:Twitter(現X)ユーザーの電子メールアドレスや電話番号を取得したり、活動をリアルタイムに監視することのできるツールです。また、ユーザーのかわりにツイートを公開することもできます。

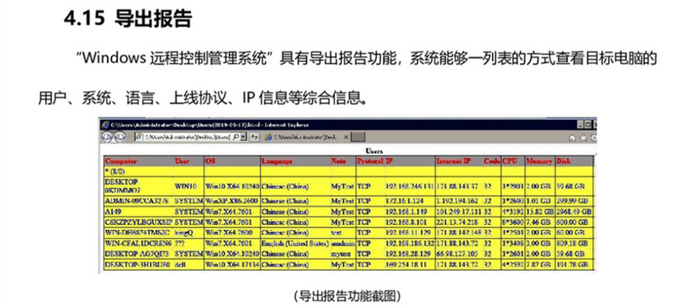

- カスタマイズされたWindows・Linux用リモートアクセスツール:キーやファイルのロギング機能があり、システム上の情報をリモートで取得することのできるツールです。このツールには、リモートで接続を切断し、侵害先のシステムからツールをアンインストールすることのできるリモートシェルツールが組み込まれています。

- iOS/Androidデバイスの悪用:iOSとAndroidの両方で使用することができ、侵害したシステムから情報(主要なメッセージアプリのメッセージなど)を窃取したり、リアルタイムで音声を録音することができます。

- ネットワーク侵入デバイス:電子機器に見せかけたデバイスであり、標的のネットワーク内から攻撃を実行するために使用します。

- 電子メール分析インテリジェンス・意思決定用プラットフォーム:窃取した大量の電子メールに関するインテリジェンス生成をサポートしており、大量の電子メールを一括分析する機能があります。また、ヘッダーからIPアドレスを抽出したり、電子メールから個人情報を抽出することができます。

- 自動侵入テストプラットフォーム:複数のモジュールで構成された侵入テスト用ツールであり、カスタマイズされたツールと一般入手可能なツールの両方を使用しています。このツールには、攻撃機能(アプリケーションの悪用やリモートアクセスツール、フィッシングキャンペーンの実行など)も組み込まれています。

既知のAPTや国家支援を受けたアクターによるサイバー活動とのつながり

研究者は、今回流出したI-Soon社の文書を分析後、既知の侵害の痕跡や、戦術、技術、手順をもとに、過去に中国のAPTが実行したとされているキャンペーン2件(Jackpot PandaおよびPoison Carp)とI-Soon社の間にはつながりがあるとの結論にいたりました。また流出したデータにはマニュアルや白書が含まれており、その中には、中国の国家支援を受けたアクター(APT 41やWinnti Group)に帰属されている「Treadstone」や「ShadowPad」、「Sonar-X」についての記述も含まれていました。

そしてKELAが検証した結果、今回流出したチャットの記録や調達リストには、I-Soon社と「成都404(Chengdu Silingsi Network Technology Co., 成都市肆零肆网络科技有限公司)」社が緊密な関係にあることを示唆する情報が含まれていました。この成都404社については、APT41のオペレーションに関係していたことが2020年に報告されています。

武器化されたComm100社のプラットフォームとJackpot Pandaの関連

2022年9月、Trend Micro社はカナダの「Comm100」社が標的となったサプライチェーン攻撃に関するレポートを公開しました。このインシデントでは、Comm100社が公式ウェブサイトで使用していたチャットベースの顧客エンゲージメントプラットフォームがトロイの木馬化されていたということです。

今回I-Soon社から流出した情報から、同社の従業員2人がチャットの中でI-Soon社のサーバーのIPアドレス「8.218.67[.]52」に言及していたことが判明しましたが、2022年6月に同じIPアドレス(8.218.67[.]52)からLinux ELFファイルが送信され、そのファイルが実行された際、ドメイン「unix[.]s3amazonbucket[.]com」に接続していたことが研究者によって確認されています。またこの時調査を行った研究者は、s3amazonbucket[.]comのサブドメインの一つが、(トロイの木馬化されたComm100社のプラットフォームの)インストーラーのC2サーバーとして機能していたことを突き止めました。このIPアドレスについては、APTグループ「Jackpot Panda」とも関連付けられています。

Poison Carp

また別の研究者のレポートによると、「Citizen Lab」社から2019年9月に「iOSやAndroidを悪用した攻撃でチベットの団体が標的になっている」との報告が寄せられていました。同社はこの攻撃について、中国のAPTグループ「Poison Carp」による犯行と考えています。

またCitizen Lab社の報告で言及されていたIPアドレスやドメインは、I-Soon社から流出した文書内でも発見されました。例えばIPアドレス「74.120.172[.]10」は、I-Soon社の従業員がやり取りしたチャットの中にも登場していました。このIPアドレス「74.120.172[.]10」は、過去にPoison Carpのキャンペーンで使用されていたドメイン「mailnotes[.]online」に紐づいていました。

Treadstone、ShadowPad、Winnti

今回流出した白書や製品マニュアルの中には、Windows用のリモートアクセスツール「ShadowPad」に関する情報も含まれていました。研究者の報告によると、ShadowPadの白書には、ShadowPadのコマンド&コントロールに使用されている可能性があるサーバーに関連したIPアドレスのスクリーンショットが掲載されていたということです。

Windows用リモート制御製品(ShadowPad)の白書に掲載されていたスクリーンショット。コマンド&コントロールに使用されていると思われるサーバーの情報が含まれている。

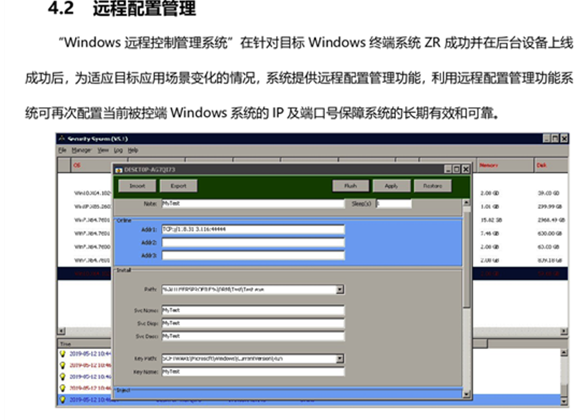

また研究者によると、この白書に掲載されていたスクリーンショットの中には設定画面を写したものがあり、そこにはIPアドレスやポート「118[.]31[.]3[.]116[:]44444」が例として表示されていたということですが、このIPアドレスやポートについては2021年8月にShadowPadのC2サーバーとして報告されています。ShadowPadはAPT41などに帰属されています。

Windows用リモート制御製品(ShadowPad)の白書に掲載されていたスクリーンショット。コマンド&コントロールに使用されていると報告されているIPアドレスが含まれている。

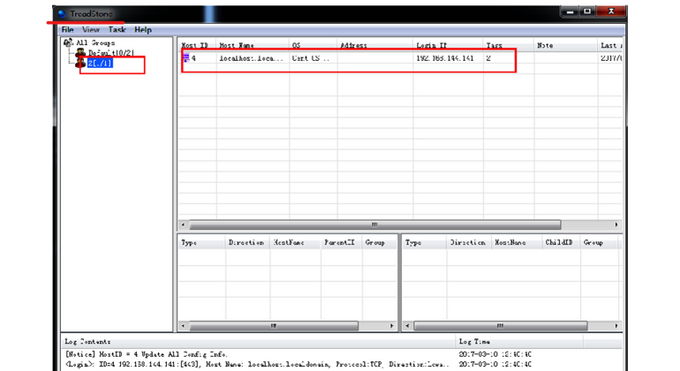

今回流出したデータには複数の製品を紹介する文書が含まれていましたが、研究者はその中に、製品の一つである「Treadstone」の管理パネル画像を発見しました。KELAが検証したところ、I-Soon社の製品には「特別-制御-秘密-アクセス」というカテゴリがあり、Treadstoneはそのうちの「Linuxリモート制御管理システム」セクションに該当する製品であることが判明しました。そしてこのTreadstoneの説明は、I-Soon社の名前が入った文書「製品マニュアルV1 2020」(総数50ページ)の画像ファイルに含まれていました。KELAが検証した限り、I-Soon社がこの製品を開発元として提供しているのか、それとも再販業者として提供しているのかは明らかになっておりません。

管理パネル名「TreadStone」が、画像の上部左に表示されており、説明には「Linuxリモート制御システムの管理パネル画像」と記載されていた。(画像上部左の赤線はKELAが追記したものであり、それ以外の赤線はオリジナルの画像に表示されていたもの)

Treadstone、ShadowPad、Winnti Groupについては、一部のキャンペーンでAPT 41とつながりがあったことが研究者から報告されています。しかしShadowPadやWinnti Groupの武器は、これまで様々な中国の脅威グループが使用していることが確認されています。またそれらグループの一つである「RedHotel」については、I-Soon社と共通点があることが研究者から報告されています。

成都404社とAPT 41の密接な関係

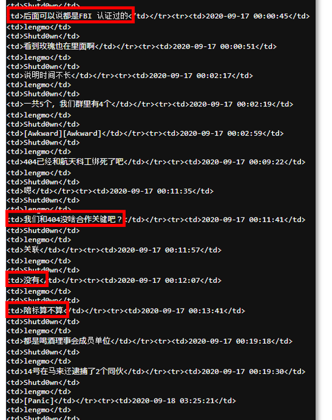

KELAは、今回流出したチャットデータの中で潜在的な協力者や競合他社として名を挙げられた中国企業を多数特定しました。いずれの企業も、中国国内の公的機関にI-Soon社と類似のサービスを提供しており、またその中には「成都404」社として知られる「Chengdu Silingsi Network Technology Co. (成都市肆零肆网络科技有限公司)」も含まれていました。成都404社は、四川省成都市で事業登録されているネットワークの調査・開発企業を自称していますが、APT41とつながりがあることが2020年に米連邦捜査局(FBI)によって暴露されています。

また今回流出したチャットデータをKELAが検証した結果、I-Soon社の経営幹部「Wu Haibo」と「Chen Cheng」が2020年にやり取りしたチャットの中で、「米連邦捜査局が成都404社とAPT41のつながりを暴露したインシデント」に言及していたことが判明しました。彼らがやり取りしていた内容は、成都404社のメンバーが実際にAPT41と呼称されるグループに属していることを裏付けるものでした。またこのチャットの中で、彼らはI-Soon社と成都404社が合同入札に参加したり、頻繁に連絡をとっていることを認めつつ、両社には重要な提携関係がないことをお互いに確認しているように見受けられました。その理由については、おそらく成都404社とAPT41の関係が暴露されたことによる余波からI-Soon社を守るためであったものと思われます。

I-Soon社の経営幹部「Wu Haibo」と「Chen Cheng」が2020年9月16日に

交わしたチャット(流出したデータより)。

成都404社の正体が米連邦捜査局によって暴露されたニュースを取りあげ、自社(I-Soon社)と成都404社メンバーの緊密な関係に言及し、両社にビジネス上のパートナーシップがないことを確認している。

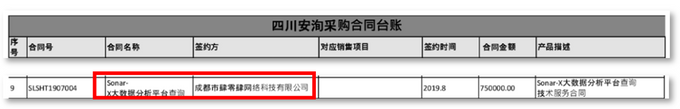

また流出したデータに含まれていた他のやり取りや、I-Soon社の調達契約リストを意味するファイル名の文書をKELAが検証した結果、同社が成都404社から「Sonar-X ビッグデータ解析ツール」をはじめとする物品を調達していたことが判明しました。米司法省が公開した成都404社に対する起訴状や、関連調査によると、Sonar-Xはソーシャルメディア用のレポジトリ兼検索ツールであり、関心対象とする個人のソーシャルメディアレコードを調べることができるため、中国のインテリジェンス活動に使用されていた可能性があるということでした。

この文書は、I-Soon社(四川省支社)が成都404社からSonar-Xなどの製品を調達していたことを示唆している。

ただし、APT41によるキャンペーンの一環としてI-Soon社が成都404社の活動に協力していたという兆候は発見されませんでした。

チャットで議論されていたゼロディ脆弱性

KELAは、今回流出したチャットデータの中でゼロディ脆弱性に関する発言を複数検知しました。そこでチャットのログを分析し、各発言で取りあげられていたゼロディ脆弱性と既知の脆弱性を照合し、各ゼロディ脆弱性が具体的にどの脆弱性を指しているのかを調査しました。

公安部に押収された天府杯(2021年)のゼロディ脆弱性

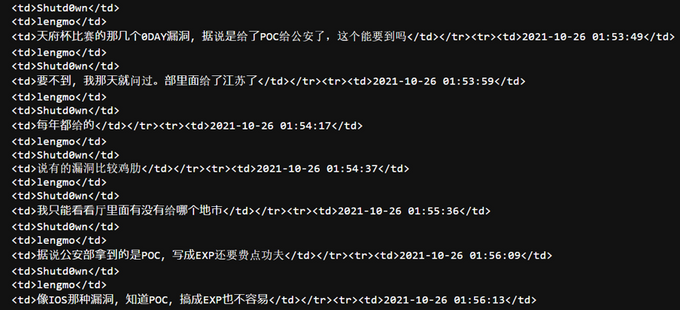

2021年10月26日にWu Haibo(ハンドル名Shutd0wn)とChen Cheng(ハンドル名lengmo)が交わしたチャットでは、中国の権威あるサイバーセキュリティ競技会の一つである「天府杯(Tianfu Cup)」で確認されたゼロディ脆弱性について言及していたことが確認されました。2021年の天府杯は同年10月17日に行われていることから、このやり取りは同競技会の9日後に行われたということになります。

このチャットの中でShutd0wnはlengmoに対し、「(中国の)公安部が手に入れたとされるいくつかの天府杯のゼロディ脆弱性」を入手できるかと質問し、これに対してlengmoは、「無理だ。(それについては)もう問い合わせたよ」と返信していました。なお、この時言及されていた複数のゼロディ脆弱性が、具体的にどの脆弱性を指しているのかについては明らかになっておりません。しかしKELAが検証したところ、その後lengmoが「『それらiOSの脆弱性』のエクスプロイトを作成するのは難しいだろう」と発言していたことから、ゼロディ脆弱性の一部は2021年の天府杯でチームがハッキングに成功した2件のiOSのゼロディ脆弱性であった可能性があります。またShutd0wnとlengmoのやり取りの中では、公安部がそれらの脆弱性情報を内々に「江蘇省(おそらく省レベルの公安当局)に提供し、その後「無錫市(おそらく市レベルの公安当局)」に提供したという発言が確認されました。そして興味深いことに、Shutd0wnは江蘇省に言及する中で「(公安部は彼らにゼロディ脆弱性を)毎年提供している」とも発言していました。

Shutd0wnとlengmoが、公安部によって押収された「天府杯(2021年)のゼロディ脆弱性」について議論しているチャット

Log4j2、Mikrotik、Juniper SRXの脆弱性

またI-Soon社従業員の間で交わされたチャットの記録(2件)から、以下のゼロディ脆弱性について議論していた様子が確認されました。

- Log4j2のゼロディ脆弱性のエクスプロイト(2021年12月9日)

- Mikrotikのゼロディ(2021年12月2日)

- Juniper SRXファイアウォールのリモートコード実行に関するゼロディ(2021年11月30日)

チャットの内容を見る限り、やり取りが行われた時点でI-Soon社の従業員が悪用できたゼロディ脆弱性は、上記のうちJuniper社製品のリモートコード実行に関するものだけであった可能性が高いと思われます。しかしこれらチャットの記録は、I-Soon社が常にゼロディ脆弱性を探し、悪用しようと試みていたことを示唆しています。

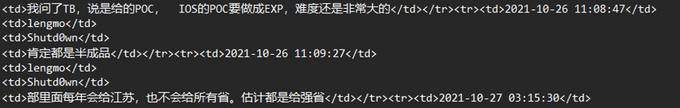

KELAが検証したところ、流出したチャットの中で言及されていた「Log4j2のゼロディ」とは、2021年12月9日に発見され、その翌日となる12月10日に存在が公表された脆弱性「CVE-2021-44228」を指している可能性が高いと思われます。同脆弱性に関するチャットは、まず従業員の1人がLog4j2に関するニュースの記事を他の従業員に共有し、同脆弱性のエクスプロイトがあるか否かを質問するところから始まっていました。これに対してチャット相手の従業員は、公開されているエクスプロイトは未だなく、PoC(概念実証)のみであると回答していました。

I-Soon社の従業員がゼロディ脆弱性「Log4j2」のエクスプロイトの有無について議論しているチャット。このゼロディ脆弱性は、CVE-2021-44228を指していると思われる。

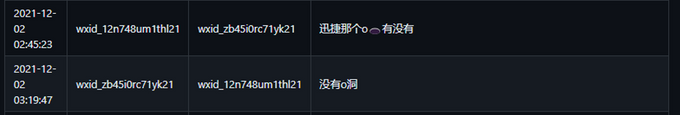

その他、流出したチャットでは別のゼロディ脆弱性と思われる「Mikrotikのゼロディ」も話題に上っていました。しかしこれについては漏えいファイル内では詳細なやり取りが行われていなかったため、「Mikrotikのゼロディ」が具体的にどの脆弱性を指しているのかを特定することはできませんでした。

I-Soon社の従業員が、I-Soon社と「Mikrotikのゼロディ」に関連があるかを議論しているチャット

I-Soon社の従業員は、「Juniper SRXファイアウォールのリモートコード実行(RCE)に関するゼロディ脆弱性」についても話し合っていました。このゼロディ脆弱性に関するチャットのデータを検証したところ、I-Soon社の従業員の1人が別の従業員に対し、「Juniper SRXファイアウォールのフロントエンド、無条件のリモートコード実行、影響を受けるバージョンはSRX300、SRX320、SRX340、SRX345、SRX100、SRX110、SRX110H2、SRX210、SRX220、SRX240、SRX550、SRX650など」と説明し、「もうこのゼロディ脆弱性(の悪用)を掌握したのか?」と質問していたことが確認されました。一方、質問された方の従業員は「そのはず」と回答していました。KELAの現時点の調査では、このゼロディ脆弱性に関連していると思われるCVE番号を特定することはできませんでした。

I-Soon社の従業員が、「Juniper SRXファイヤーウォールに存在し、無条件でリモートからコードを実行することができる(unconditional RCE)ゼロディ脆弱性」を悪用できるかについて議論しているチャット

今回流出したデータがなぜ重要であるのか?

I-Soon社から流出したデータは、同社のように海外の重要な組織の資産に侵入するスキルと価格で競争を繰り広げる企業と、中国の政府機関にサイバー攻撃サービスを提供するベンダーの広範なエコシステムの存在を露呈しました。また、いまやサイバー攻撃サービスを提供する企業が複数存在しており、市場の勢力図ができあがっていることを示唆すると同時に、彼らが組織内でどのような活動を行っているのかについて、独自の内情を我々に提供してくれる重要な情報であるといえるでしょう。