安全運転で行こう ― 自動車業界に潜むサイバー脅威

Published 9月 12, 2023.

近年、自動車業界はデジタル化の波を受けて急速に変化しています。また同業界で新たなテクノロジーの重要性が増すにつれ、様々なサイバー脅威の入り込む余地が拡大しており、サイバー犯罪者の間では自動車業界に対する攻撃への関心が高まっています。

自動車業界のビジネスには、自動車を製造する大手OEMの他、1次や2次のサプライヤー、サードパーティ・サービスプロバイダーなど多岐にわたる企業が関与しています。そのため、サイバー犯罪者が特定の企業を侵害した際に他の企業の弱点を見つけ出し、その後の攻撃や収益化など、自らの利に資するべく悪用することが可能となっています。2023年1月には、個人ユーザーがElectrify America社の充電ステーションでロックを解除することに成功し、その様子を収めた動画2本を公開しましたが、この事例も脅威アクターが充電設備のネットワークセキュリティをいかに簡単に侵害できるかを物語っています。

今回のレポートでは、自動車業界を脅かすサイバー脅威の情勢について深く掘り下げ、今後想定されるリスクについて解説します。同業界を標的とする攻撃の具体例としては、企業データの漏えい、ランサムウエアの展開、DDoS攻撃などが挙げられますが、自動車に使用される部品や製品の相互接続性を逆手にとって各製品の脆弱性を悪用したり、自動車を容易に盗難できるハッキングツール(キーレス機器など)を売買する事例も発生しています。

遠隔からのハッキングや不正アクセス

自動車業界でITテクノロジーの活用が進む中、自動車のOEMやサプライヤーにとっては自動車のハイジャックが深刻な懸念事項となっています。サイバー犯罪者は、自動車をハッキングして車載システムに不正アクセスしようと企んでおり、その試みが成功した場合は自動車に対する不正な操作や個人データの窃取を行われたり、自動車そのものを完全に制御される事態に発展することもあります。

研究者からは、2022年に自動車業界で発生したインシデントのうち、キーレス車で発生した車上荒らしとキーレス車本体の盗難が全体の20%近くを占めていたことが報告されています。リモートキーレスエントリーシステムの場合、無線信号で自動車のドアを解錠したり、エンジンをスタートすることができます。サイバー犯罪者はこの仕組みを悪用し、複数の機器を使って自動車所有者のキーフォブ(遠隔解錠装置)から車本体のキーレスエントリーシステムへ送信される信号を増幅し、ドアを解錠します。

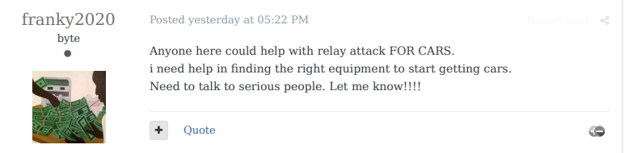

KELAが調査を行ったところ、脅威アクターの間でキーレス機器に高い関心が集まっていることが確認されました。彼らはキーレス機器を使うことでキーフォブを不正に操作して自動車を解錠し、車本体の窃取をはじめとする「キーレス攻撃」を実行することができるのです。

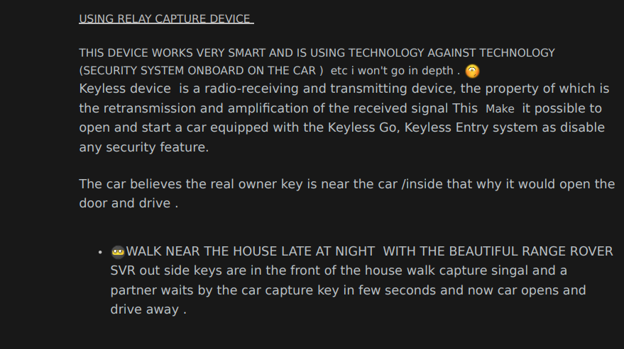

ドイツ語話者の集うサイバー犯罪フォーラムで、某アクターがキーレス機器を使用して リレー攻撃を行う方法を説明している投稿

サイバー犯罪フォーラムでは、脅威アクターらが自動車盗難用のキーレス機器を販売しています。例えば某アクターは、Lexusやその他のトヨタ車を盗難できるキーレス機器を約4,000米ドルで売りに出していました。その他にもこのアクターは、自動車を解錠して発車させることが可能となるツール「Game Boy」を2万2,000米ドルで売りに出していました。このGame Boyは、十代の若者の間で人気の任天堂ゲーム端末「ゲームボーイ」の旧バージョンに似た機器をベースに作成されており、攻撃者はこのGame Boyを使って自動車のデータを記録することができます。Game Boyがデータを記録した後は、車載システムがGame Boyを「許可されたリモコン」として認識するため、その後は同ツールを使って自動車を解錠したり、イグニッションを制御することが可能となります。つまりGame Boyは、車載キーレスエントリーシステムを欺くためのツールとして使用することができるのです。そしてKELAが調査を行った結果、サイバー犯罪者の間でこのGame Boyに対するニーズがあることが判明しました。

某アクターが、自動車のハッキングにはキーレスリピーター(信号を中継する機器)が役に立つと返信している投稿

某アクターが、三菱自動車製の車両で使用されているコーディングや診断プログラムを変更できるツールを公開している投稿

自動車関連製品に潜む脆弱性

自動車業界は複雑なサプライチェーンで構成されており、そこに関与しているサプライヤーやサードパーティの部品は膨大な数に上ります。その結果、脅威アクターに自動車の部品を悪用されたり、サイバー攻撃の足掛かりとなるポイントを発見されるリスクも増加しています。また部品に脆弱性があった場合、その影響はOEMのみならず、ソフトウエアやハードウエアのモジュールを開発・生産している1次や2次のサプライヤー、車両管理システムやアフターマーケット(消耗品や交換品)用機器を提供しているサードパーティ企業にも及び、さらに脆弱性が速やかに修正されない場合は数百万台もの車両に影響が及ぶ可能性があります。

2023年1月には、自動車のテレマティクス(移動体に通信システムを利用してサービスを提供する仕組みの総称)システムで使用されているAPIに脆弱性があることが判明しました。この報告を行った研究者によると、脅威アクターは同脆弱性を悪用することによってテキストメッセージを送受信したり、現在地情報を取得できる可能性がある他、Teslaやスバル、トヨタ、マツダなど大手メーカーの自動車に搭載されている何億個ものSIMカードを無効にできる可能性もあるということです。

また2023年4月には、自動車の盗難に悪用可能な脆弱性(CVE-2023-29389)も発見されました。この報告を行った研究者によると、犯罪者は同脆弱性を悪用してCANインジェクション攻撃を実行できるということです(CAN-Busネットワークは自動車やその他の産業システムで使用されている通信プロトコルであり、このプロトコルを使用することで異なる電気部品間の相互通信が可能となります)。CANインジェクション攻撃の場合、攻撃者は車内のネットワークにアクセスし、細工した偽のCANメッセージを車載セキュリティシステムに送信して自動車を解錠させます。

某ユーザーが、CAN-Bus経由で車載式故障診断装置(OBD)のインターフェースを操作するよう推奨している投稿 (OBDを使用することによって、自動車のパフォーマンスを監視することが可能となります)

また最近ではFordが、同社のインフォテインメントシステム「SYNC3」にバッファーオーバーフローの脆弱性(CVE-2023-29468)があるとして警告を発表しました。SYNC3は、車内Wi-Fiのホットスポットやサードパーティのアプリケーション、その他様々な機能に対応した最新型のインフォテインメントシステムです。同脆弱性を攻撃者に悪用された場合、リモートからコードを実行される可能性があります。KELAは同脆弱性を含め、アンダーグラウンドのサイバー犯罪コミュニティで話題に上っている脆弱性やエクスプロイトを監視しており、組織の皆様が十分な情報に基づいてリスクエクスポージャーを評価し、意思決定を行うことができるよう支援しています。

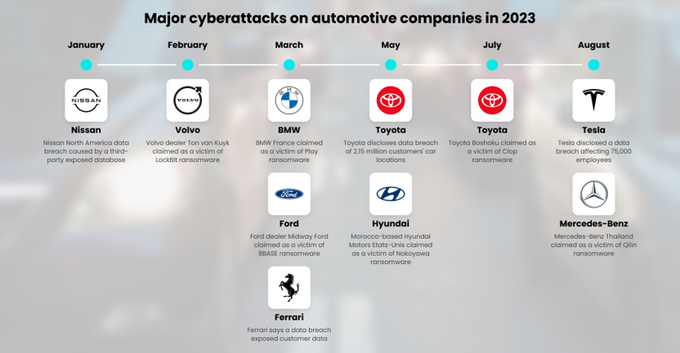

ランサムウエア攻撃

ランサムウエアグループは自動車業界を標的としており、OEMやサプライヤー、サードパーティ企業を攻撃しています。サプライヤーの1社がランサムウエア攻撃を受けた場合、その影響はサプライチェーンのみならず、グローバルでの事業運営に関わるすべての関係者、さらには顧客にも重大な影響を及ぼす可能性があります。過去数年の間には、ホンダやBMW、トヨタなどの大手自動車メーカーとそのサプライチェーンがランサムウエア攻撃を受けています。

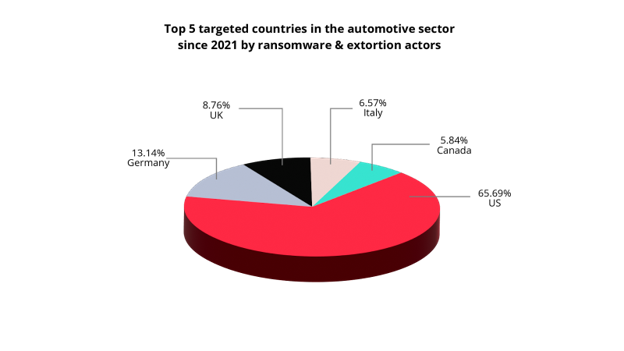

KELAは、ランサムウエアオペレーターが運営するブログや交渉用ポータルサイト、データリークサイトを監視しています。それらのサイトではランサムウエア攻撃の犯行声明も出されており、2021年からこれまでの間に我々が確認した犯行声明のうち、自動車業界を標的としていたものは200件を超えました。ここで重要な点として、ランサムウエア攻撃を受けた自動車部品サプライヤーの一部を、我々が「自動車業界」ではなく「製造業界」に分類している可能性があること、そしてそのため、実際にランサムウエア攻撃を受けた自動車業界関連企業の数はさらに大きいと思われることが挙げられます。

自動車業界でランサムウエア攻撃を受けた企業を国別に分類すると、1位は米国、2位はドイツ、3位は英国、4位はイタリア、5位はカナダとなりました。また、同業界を標的としたランサムウエア攻撃を実行犯別に分類すると、最も多く攻撃を行ったグループはLockBitとなりました(同業界で発生したランサムウエア攻撃のうち、20%超が同グループによる犯行でした)。

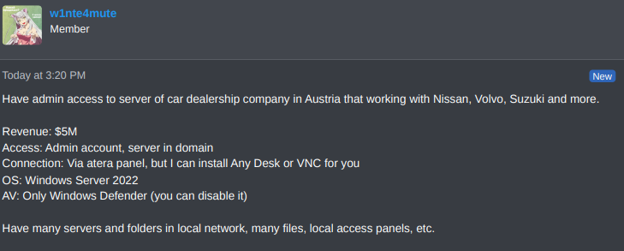

KELAは、初期アクセスブローカーの活動も監視しています。初期アクセスブローカーはランサムウエア・アズ・ア・サービス(RaaS)のサプライチェーンで重要な役割を果たしており、侵害したネットワークのアクセスを販売することによって、偵察活動からランサムウエアの展開にいたるまで様々な攻撃の足掛かりを他のアクターに提供しています。初期アクセスブローカーは自動車業界のネットワークアクセスも提供しており、2021年以降彼らが売り出した自動車業界企業のアクセスを国別に分類したところ、米国や中国、インド、カナダ、オーストラリアが上位を占める結果となりました。

またKELAは、2023年8月6日に脅威アクター「Totemchikkkk」が、販売価格4,000米ドルという高額商品を売りに出したことを発見しました。同アクターの説明によると、この商品は「中国に拠点を置き、33億米ドルの収益を有する自動車会社」のアクセスということでした。またこのアクセスが売り出されてから数週間後の8月29日には、別のアクターが「オーストリアに拠点を置く自動車販売会社」のアクセスを売りに出していました。同アクターの説明によると、この自動車販売会社は日産やVolvo、スズキなどの自動車メーカーと提携しているということでした。

某アクターがオーストリアの自動車販売会社で使用されているリモート監視・管理ツールのアクセスを売りに出した投稿

データ侵害

脅威アクターは自動車会社の社内データを窃取し、その後サイバー犯罪フォーラムをはじめ様々な経路で売買・公開しています。窃取されるデータの具体例としては、企業で使用されている資格情報や社内文書(財務関連文書など)、ソースコード、顧客の個人識別情報(PII)などが挙げられます。

過去数年の間には、Mercedes-BenzやVolvo、Audiなどの大手自動車会社がデータ侵害を受けてそれら企業の社内データが漏えいし、サイバー犯罪フォーラムで流通する事態となりました。これらデータベースの中にはサイバー犯罪フォーラムで再投稿されているものもあり、今後脅威アクターに悪意ある目的で再利用される可能性が考えられます。

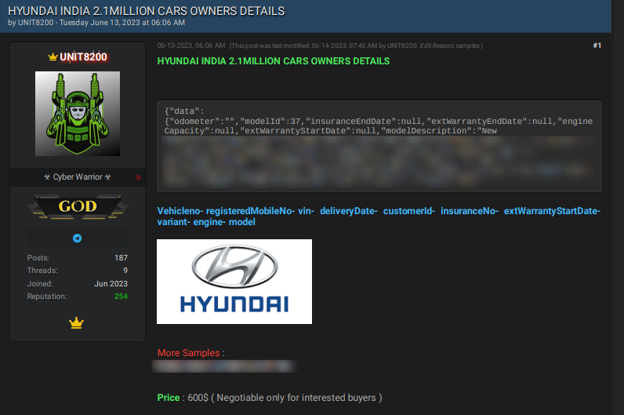

例えば2023年2月6日には、某脅威アクターがHyundai Indiaのデータベースを200米ドルで売りに出しました。同アクターの説明によると、このデータベースには車の所有者に関する情報(保険満期日、エンジンの排気量、携帯電話番号、車両番号など)210万レコードが含まれているということでした。興味深いことにこのアクターは、全く同じデータベースを別のフォーラムでも売りに出しており、現在その販売価格は600米ドルに設定されています。

最近売り出されたHyundai Indiaのデータベース

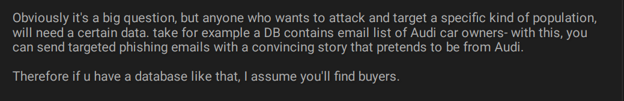

サイバー犯罪フォーラムで交わされているやり取りからは、脅威アクターが自動車会社から流出したデータを使って特定の人物(車の所有者など)を標的にしたフィッシングキャンペーンを展開し、被害者を騙して機密情報を提供させていることがうかがえます。

某アクターが、Audi所有者のデータを使って金銭を得る方法を説明している投稿

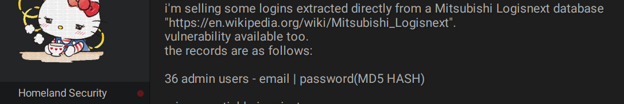

某アクターが、三菱ロジスネクスト社のログイン資格情報と、同社のデータベースで悪用できる脆弱性を売りに出している投稿

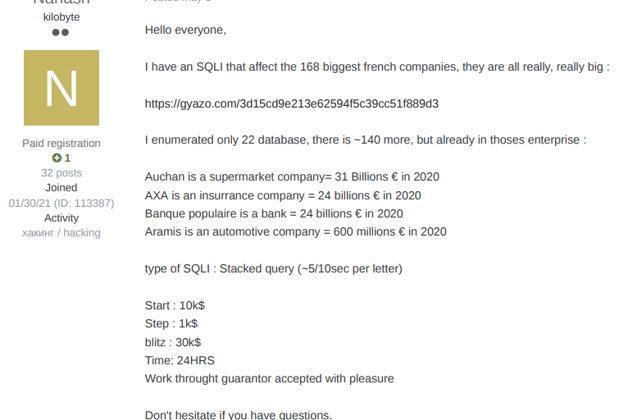

某アクターが、自動車会社のデータベースをダウンロードすることができる SQLエクスプロイトを売りに出している投稿

サイバー犯罪者の間では、自動車会社の企業情報そのものに対してもニーズがあります。例えば2023年6月、我々は、某アクターがホンダから流出したデータベースに関心を持っていることを確認しました。このデータベースについては、同社の社内ネットワークやコンピューターに関する文書1億3,400万件が含まれていたもののセキュリティ保護されていなかったため、2019年に流出したことが報告されています。またホンダでは、同月(2023年6月)にもAPIの不具合が原因で顧客のデータやディーラー用プラットフォームの画面、社内文書などが露出していたことが報告されています。その他、2023年7月には別のアクターが、AudiとVolkswagenから漏えいしたデータに関心を示していることも確認されました。この2社については、2021年に両社とその販売代理店が利用するベンダー企業でデータ侵害が発生し、その際2014~2019年にかけて収集されたデータを窃取されたことが報告されています。

これらの事例は、脅威アクターがフィッシングキャンペーンやその後のサイバー攻撃で悪用可能な機密性の高い資格情報を常に探していること、そして彼らにとっては、過去に発生したデータ侵害でさえも魅力的な情報であることを物語っています。そのため、企業においては過去に発生したデータ侵害について把握し、そこに含まれていた従業員の資格情報を無効化することが重要となります。

DDoS攻撃

DDoS攻撃は、自動車業界をはじめ多数の産業にとって脅威となっています。DDoS攻撃はWebサーバーを無効にし、顧客が重要なリソースにアクセスできないよう妨害することを目的としています。企業がDDoS攻撃を受ける理由は多岐にわたり、一部のサイバー犯罪者が特定の企業を標的に攻撃する場合もあれば、ハクティビストのように日和見的にウェブサイトを選んで攻撃する場合もあります。

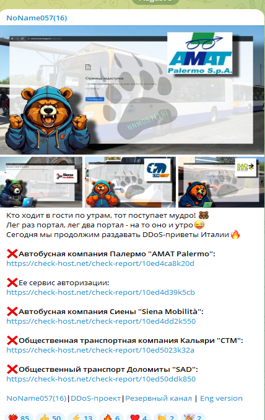

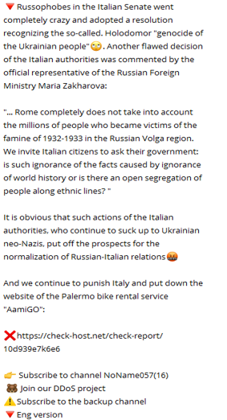

例えば親ロシア派ハクティビストグループはロシア・ウクライナ間の紛争を理由に、ウクライナを支持する国々にDDoS攻撃を行っており、親ロシア派ハッカーグループ「Noname057(16)」がイタリアに対して行ったDDoS攻撃もその一例として挙げられます。同グループはイタリアに対するDDoS攻撃の犯行声明を出し、シチリアの都市パレルモでビジネスを展開する自動車およびバイクのシェアリングサービス「AmiGO」など、自動車関連のウェブサイトにDDoS攻撃を行いました。

自動車業界のOEMおよびサプライヤーがサイバー 脅威から自社を守るには?

- 堅牢なセキュリティ手順・体制の導入:安全なソフトウエア開発に向けたベストプラクティス(定期的なコードの監査、侵入テスト、セキュリティ基準の順守など)を導入します。

- サイバー犯罪ソースの監視:サイバー犯罪者の利用するプラットフォーム(サイバー犯罪フォーラムやマーケットプレイス、Telegramチャンネルなど)を積極的に監視し、自動車業界を狙う新たな脅威やエクスプロイト、ハッキングツールについての重要な情報を入手します。

- ソフトウエアのアップデートやパッチの適用:ソフトウエアに定期的なアップデートやパッチの適用を行ってソフトウエアの脆弱性に対処し、サイバー犯罪者による悪用を防止します。

- 安全な通信プロトコルの導入:ネットワーク上の通信を暗号化します。また、侵入検知システムを導入して異常な通信パターンを監視します。

KELAの無料アカウントを作成して、自社を狙う脅威をチェックしてください。