ハッカーの「欲しいものリスト」:狙われる侵入ポイントトップ5

Published 6月 17, 2024.

常に進化するサイバー犯罪情勢においても、変わることのない真実が1つあります。それは、「有効な資格情報は黄金のチケットである」ということです。窃取された資格情報がサイバー犯罪エコシステムに多数流出している状況を背景に、2023年に発生したネットワーク侵害では、主に企業で使用されているアカウントの資格情報が悪用されていました。情報窃取マルウェア関連の活動が急増したことも(2023年は前年から266%増加)、資格情報を使った不正アクセスが増加した要因となっています(1)。

ここで、「ハッカーが資格情報を購入する際、具体的にはどういう商品を探しているのか?」という疑問が浮かび上がってきます。そこでKELAは、企業に不正アクセスする手段として特に悪用されている侵入ポイントを特定するべく、サイバー犯罪フォーラムの活動を分析しました。今回のブログではその調査結果を詳述し、特に標的となっている資格情報やサービスを明らかにします。また、脅威アクターがネットワークを侵害するにあたり、どのように資格情報を入手しているのかについても解説します。

用語

本題に移る前に、今回のブログで使用する重要な用語について解説します。

- 情報窃取マルウェア(インフォスティーラー):感染した端末のブラウザに保存されている機密情報(資格情報や個人情報など)を窃取するよう設計されたマルウェア

- ボット:情報窃取マルウェアに感染した端末

- ログ:情報窃取マルウェアに感染した端末(ボット)から窃取されたデータ。このデータには、感染した端末のブラウザに保存されている情報も含まれています。

情報窃取マルウェアのログは、攻撃者にとって宝の山

組織に対する攻撃を企てる脅威アクターにとって、情報窃取マルウェアのログは貴重な情報源であることが証明されています。多くの従業員は、業務や個人で使用するデバイスのウェブブラウザに自分のパスワードを直接保存しています。そのため、彼らのデバイスが情報窃取マルウェアに感染した場合、重大なリスクをもたらす可能性があります。情報窃取マルウェアには、企業で使用されている有効なアカウント情報を窃取する機能があり、具体的には顧客関係管理システム(CRM)やRDP、VPNのセッション、クラウドサービス、その他様々な業務用リソースで使用されている資格情報が挙げられます。攻撃者はそれらの資格情報を悪用することで、企業の機密情報が保存されているリソースにアクセスすることが可能となるのです(2)。

それらの資格情報を入手するにあたって、脅威アクターが情報窃取キャンペーンを繰り広げる必要はありません。彼らは資格情報に特化した自動売買ショップ(Russian Marketなど)や、Telegramで提供されている「ログのクラウト」サービス (3)を使って簡単に資格情報を購入することができるのです。また、初期アクセスブローカーをはじめとするサイバー犯罪者が様々なサイバー犯罪フォーラムで資格情報を販売しており、彼らと連絡をとって資格情報を購入することもできます。

そして組織のネットワークを防御する人々にとっては、サイバー犯罪者のやり取りを知ることで、「組織に対する攻撃を企てる脅威アクターの間で、どの業務リソースに関する情報がニーズを集めているのか」を理解することが可能となるのです。

脅威アクターのお買い物リスト

これまでKELAは、ハッキングフォーラムで多数の脅威アクターが、情報窃取キャンペーンに従事しているサイバー犯罪者に向けて、ログに関心があることを明記した投稿を掲載している様子を観察してきました。たいていの場合、彼らの投稿には「私が興味を持っているリンクがログに含まれているなら買い取ります」、「ログに含まれている企業のアクセスを買い取ります」、「リクエストに応じてログを買い取ります」などの件名が付けられており、本文には以下の内容が記載されています。

- 情報窃取マルウェアが窃取したログに含まれている、企業用リソースの資格情報を買い取るというメッセージ

- (購入者となる脅威アクターが関心を持っている)侵害先のURLに含まれている文字列を指定したリスト(たいていは「…/+CSCOE+/logon.html」など認証ページのURL)

- 攻撃先にしたい組織が拠点とする国のリスト

- 「独自のログ(これまでに自動売買ショップやクラウドベースのサービスで売り出されていないログ)」だけに興味があることを示すメッセージ

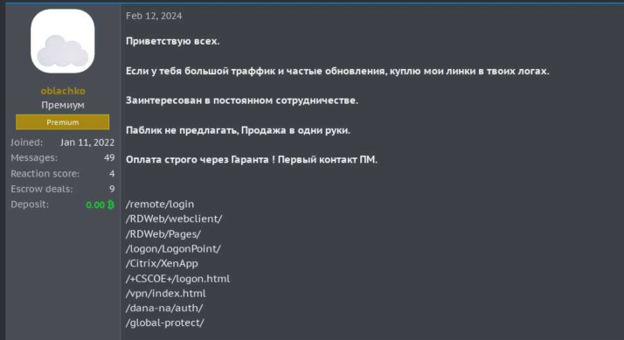

「やあ。君が大量のトラフィックを持っていて、新しい情報を頻繁に追加しているならログを買うよ。長期にわたる協力関係を結びたいと思っている。ログは公開せず、独占販売してくれ。支払いは必ず仲介者経由で!まずはダイレクトメッセージで連絡をくれ」

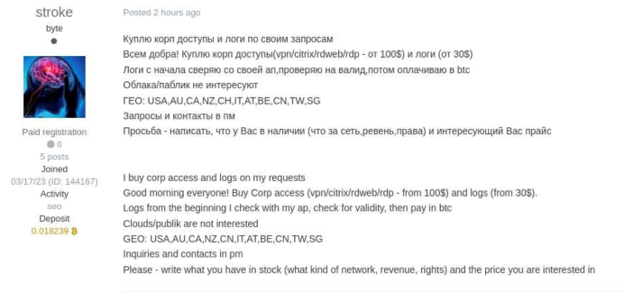

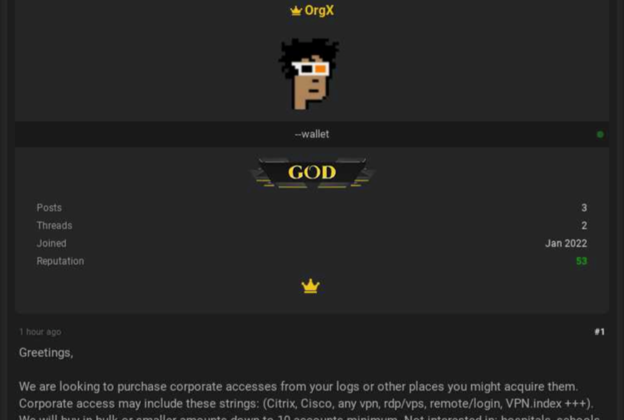

脅威アクターが「ログに含まれている企業の資格情報を購入する」と申し出ている投稿(上図と下図は、それぞれ別のサイバー犯罪フォーラムに掲載された投稿)

上のスクリーンショットはいずれも、脅威アクターが企業に対する不正アクセスで使用できる情報を購入するべく、サイバー犯罪フォーラムに掲載した投稿です。このような投稿をサイバー犯罪フォーラムに掲載する主な目的としては、以下が挙げられます。

- 他にはない独自(一意)の資格情報を入手するため(「ログのクラウド」の場合、購読者全員が同じログを閲覧することができます)

- 資格情報を大量に購入するため(自動売買ショップの場合、資格情報を1件ずつ購入する必要があります)

またこのような投稿を掲載したアクターは、特定の文字列に着目していました。そして我々はそれらの文字列をもとに、特に標的とされる企業用リソースを特定することができました。

価値の高い標的:最も狙われる侵入ポイント

我々は、2023~2024年にかけて特定のリソースに関心がある旨を繰り返し明記していた脅威アクターの投稿を数千件分析しました。ただし彼らの多くは、新しいパートナーを募集するために同じ情報を定期的に再投稿しています。そのため今回の調査では、脅威アクターが関心を寄せている対象について記載した投稿を、各アクターにつき1件だけ分析し、各投稿に含まれている文字列を抽出しました。

そして我々が抽出した文字列を分析した結果、脅威アクターが言及していたリソースのトップ5は以下となりました。

- Citrix社製のリモートアクセス製品(WorkspaceやVirtual Apps and Desktops、Gatewayなど) 投稿に含まれていた文字列:/citrix/、citrixcloud、citrixportal、/vpn/tmindex.html、/LogonPoint/tmindex.html、その他類似の文字列

- Cisco社のVPN製品(WebVPNやAnyConnectなど) 投稿に含まれていた文字列:CSCOE、 /+cscoe+/ 、その他類似の文字列

- Pulse Secure社製VPN製品 投稿に含まれていた文字列:/dana-na/

- Microsoft社製Remote Desktop Web Access 投稿に含まれていた文字列:/rdweb/ その他類似の文字列

- Palo Alto Networks社製GlobalProtect 投稿に含まれていた文字列:/global-protect/

分析対象となった投稿には一般的な文字列も記載されていましたが、全般的な傾向としては、主にVPNやリモートデスクトップ関連の文字列が記載されていたことが挙げられます。

これは、従業員が企業のネットワークにリモートアクセスするための手段として、VPNやリモートデスクトップが広範に使用されているという状況を背景に、それら(VPNやリモートデスクトップ関連)のソリューションが脅威アクターの主な標的になっていることを示唆しています。

VPNやリモートデスクトップ関連の文字列以外には、一般的な文字列や、複数のプラットフォームで広範に使用されている文字列も含まれていました(例えば/portal/、 /secure/など)。これは、脅威アクターが重要なデータにアクセスできるチャンスを見つけるべく、様々な侵入ポイントやサービスに幅広く関心を寄せていることを示唆しています。今回分析した脅威アクターの投稿には、平均して投稿1件あたり文字列16件が記載されていました。しかしその一方で、「あらゆる種類のリモートアクセスを買い取る用意がある」と記載している脅威アクターもいました。また、投稿1件につき記載されていた文字列の最大数は42件となりました。この調査結果を踏まえてKELAは、「脅威アクターは1つのソリューションを悪用した初期アクセスベクトルに固執せず、より広範な種類のサービスや製品を悪用してアクセスを入手しようと企んでいる」と推測しています。

企業の資格情報を攻撃に悪用

企業で使用されている資格情報を入手した脅威アクターは、侵入先のネットワークで横方向に活動を展開し、マルウェアを配備したり、機密データにアクセスすることが可能となります。そして最終的には情報を窃取したり、システムを停止させたり、詐欺やその他の不正行為を実行することができるのです。

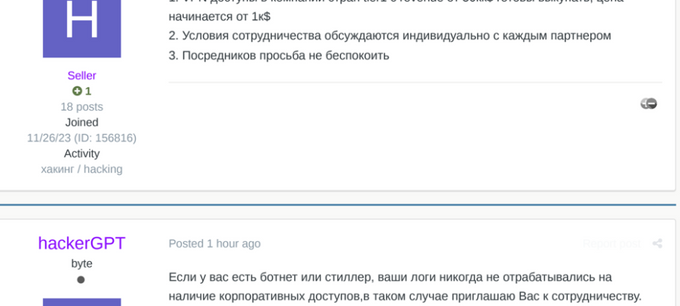

ここで具体例として、脅威アクター「hackerGPT」の活動を取りあげてみましょう。hackerGPTは、企業に不正アクセスするための情報が含まれたログを探す一方で、侵害したネットワークから機密情報を窃取するためのチームも運営しています。このアクターはある投稿で、「我々はデータハンターとして活動しており、NDA関連の文書やその他[の情報(KELAの補足)]を探している。しかし材料が不足しているため、公の場に出て、企業のネットワークへのアクセスを必要数我々のチームに提供してくれるパートナーを募集することにした」と主張していました。

またhackerGPTは別の投稿で、熟練したペンテスターを募集しているとのメッセージを記載しており、その際「独自のソフトウェア」を持っていると発言していました。この「独自のソフトウェア」とは、おそらくカスタムマルウェアを指しているものと思われます。なお、hackerGPTのチームがボットネットとの協力体制も検討していたことから、ログに含まれている(企業の)アクセス情報を購入することは、あくまで彼らが初期アクセスを入手する手段の1つに過ぎないものと思われます。

hackerGPTが企業に対する不正アクセスに利用できる情報を探している投稿は、多数確認されています。そのうちの数件には「トップレベルの国の企業であり、かつ収益が5,000万米ドル以上ある企業のVPNアクセスを探している。1,000米ドル以上で買い取り可能」と記載しており、また「もし君がボットネットや情報窃取マルウェアを所有しているのに、企業のアクセス情報を特定するべくログを処理したことがない場合」は協力できると申し出ていました。

Change Healthcare社に対する不正アクセス

「UnitedHealth」グループの傘下にあり、医療業界向けにITサービスを提供する「Change Healthcare」社で最近発生した不正アクセスは、何が危機にさらされているかを如実に示しています。UnitedHealthグループのCEOは、2024年2月にChange Healthcare社がランサムウェア攻撃を受けた際、攻撃者が(事前に窃取されていた)資格情報を悪用し、同社が使用するCitrixポータル(リモートアクセスサービス)にアクセスしていたことを公表しました。なお、このCitrixポータルには多要素認証(MFA)が実装されていなかったということです。

攻撃者は、上述の資格情報を悪用して不正アクセスしたネットワーク内を横方向に移動し、9日間にわたりデータを窃取した後、ランサムウェアを展開しました (3)。

KELAの調査では、Change Healthcare社の所有するリソースの資格情報が情報窃取マルウェアによって収集され、その後サイバー犯罪プラットフォームで売り出されたり、リークされていたことを示す事例が複数確認されています。そのうちのいくつかは、同社に対する攻撃のたった数日前に公開(またはリーク)されていました。Change Healthcare社を攻撃したアクターがそれらの資格情報を使用したのかについては不明ですが、悪用可能な侵入経路の1つであったといえます。

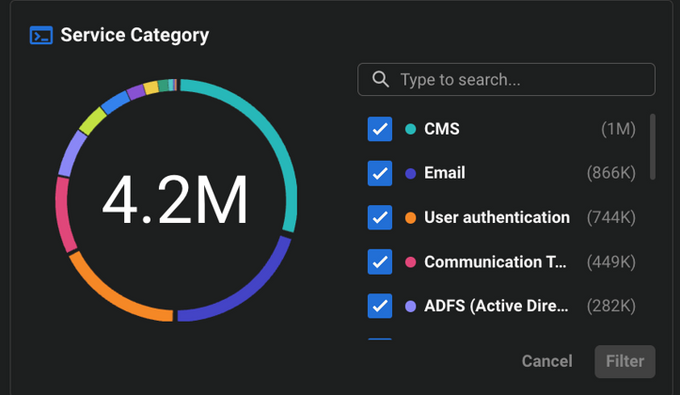

サイバー犯罪プラットフォームでは、大勢のアクターが企業から窃取した大量の資格情報を提供しています。一方、高額な身代金が見込める標的を攻撃しようと考える脅威アクターは、企業の資格情報にどれだけの価値があるかを理解しており、彼らがサイバー犯罪プラットフォームで入手した企業の資格情報を攻撃に使用する可能性は高いと考えられます。昨年だけを振り返っても、我々がデータを取り込んだボットの数は350万台を超えていました。これは、情報窃取マルウェアに感染した端末からそれだけ大量の情報が収集され、アクターの手に渡ったことを意味しています。またそれらボットを分析した結果、企業の侵入ポイントとして特に悪用されているのは、コンテンツマネジメントシステム(CMS)や電子メール、ユーザー認証、コミュニケーション関連のツールや、ADFSを使用したサービスであることが判明しました。

情報窃取マルウェアが窃取した企業用リソースの資格情報をKELAが入手・分析し、サービス別に分類したグラフ

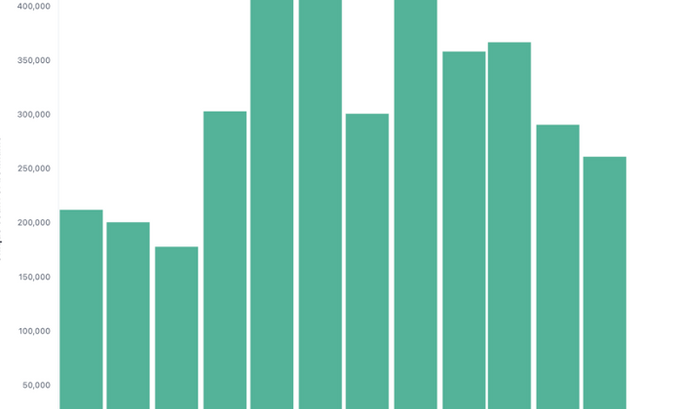

2023年6月~2024年6月の間にKELAがデータを取り込んだボットの数

結論と提言

情報窃取マルウェアの活動量が増加し、窃取された情報がサイバー犯罪エコシステムで流通するようになったことを背景に、サイバー犯罪のサプライチェーンは企業のリソースに不正アクセスする手段として、(窃取された)資格情報に依存している可能性が高いと考えらえます。またその中でも、VPNソリューションなどリモートアクセスと関連のある資格情報が特に悪用されているものと思われます。

したがって、企業や組織のネットワークを防御する上で重要なポイントとして、機密情報を扱うサービスを保護する策を導入することが挙げられます。以下に、具体的な策をいくつかご紹介します。

- 多要素認証(MFA):企業で使用する全てのアカウントに多要素認証を導入し、パスワードが侵害された場合でも、攻撃者が簡単に不正アクセスできない環境を確保します。

- パスワードの定期的な変更:従業員に定期的なパスワード変更を義務付けるポリシーを策定します。これにより、データ侵害が発生した場合でも、有効な資格情報が漏えいするリスクを低減することができます。

- 従業員向けのセキュリティ研修:従業員を対象に、情報窃取マルウェアを配信するフィッシング攻撃やソーシャルエンジニアリングキャンペーンがもたらすリスクと脅威に関する研修を行います。

- 退職者の資格情報の無効化:退職する従業員の資格情報を、退職後速やかに削除する手順を策定して実行します。

- サイバー犯罪プラットフォームの監視:サイバー犯罪者の活動を監視し、企業の資産と関連のあるアカウントの侵害を検知します。

参考資料:

1. Defender-in-the-middle: How to reduce damage from info-stealing malware

2. Telegram Clouds of Logs – the fastest gateway to your network/日本語版:ログのクラウド(Telegram)― ネットワークへの最短ルート

3. Testimony of Andrew Witty, Chief Executive Officer, UnitedHealth Group