ランサムウエア&データリークグループの新たなお気に入り? 「GDPR戦術」

Published 9月 6, 2023.

「GDPR当局は、我々の関係をどう思うだろうかね?」― 2023年8月に登場したデータリーググループ「RansomedVC」は、自らのブログで被害組織にこう語りかけていました。同グループがGDPR(EU一般データ保護規則)を攻撃に利用していたことが発覚した当時は、それほど一般的に用いられている手口ではないと考えられていたこともあり、またたく間に話題となりました。しかし実際には、すでに多くの攻撃グループが自らのブログや身代金要求メモでRansomedVCと同様の手口を使用しており、彼らもGDPRの名を出して欧州の被害組織にプレッシャーを与え、金銭を支払わせようとしています。今回のレポートでは、GDPRを恐喝に利用している攻撃者について考察します。

すでに数年前からランサムウエアグループやデータリークグループは、彼らがデータを公開すればGDPRの罰金を科されることになると被害組織を脅迫してきました。今は亡きランサムウエアグループ「Suncrypt」も、身代金要求メモの中で被害組織に対し、「GDPRがあるぞ。我々に金を払うのが嫌なら、その10倍以上の額を政府に払うんだな」とメッセージを残していました。別のランサムウエアグループ「Grief」もやはり身代金要求メモの中で、「GDPRの第33条によると、個人データ侵害が発生した場合、データの管理者は所轄監督機関に通知しなければならない」と、GDPRの条文に言及していました。両グループはとうの昔に消滅していますが、今も同じ手口が他のグループによって使用されています。

2023年はAlphv (BlackСat) やNoEscapeを筆頭に、複数のランサムウエアグループやデータリークグループがそれぞれのブログでやたらGDPRに言及している様子が観察されました。

米国は、まぎれもなくAlphvにとってお気に入りの標的となっています。昨年同グループが犯行を主張した標的は、米国の組織が最も多く(約200組織)、その次が欧州の組織(65組織)となりました。欧州の被害組織数は米国よりも少ないものの、2022年以降、同グループはブログでGDPRについて言及するようになっており、またその大半の事例で、被害組織から窃取したデータに含まれていたGDPR関連のファイルを引き合いに出しています。

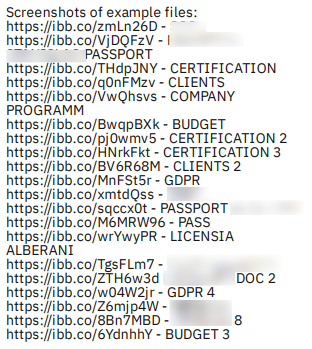

Alphvが、イタリアの青果卸売企業を攻撃した証拠となるファイルを 公開している投稿(2023年1月)

NoEscapeは2023年に登場したランサムウエアグループであるため、同グループが公表した被害組織の数はそれほど多くありません。しかし彼らが公表した42の被害組織を国・地域別に分類すると、欧州の組織が最多となっています(ランサムウエア攻撃やデータリーク攻撃では、年間を通じて米国企業が標的の1位となる傾向がありますが、NoEscapeの場合は異なるようです)。同グループはGDPRを使って脅迫を行う際、各被害組織に応じたアプローチを採用しています。

例えば2023年8月にNoEscapeは、英国に拠点を置く某テクノロジー企業についての投稿をブログで公開しましたが、その際同グループは被害組織に対し、次のように語りかけていました。「顧客の連絡先リストを見つけ出してメーリングリストを作成し、君達のサーバーに保存されていた(顧客の)全データが君達のミスで侵害されたこと、そしてこれから一般公開されるであろうということを通知したら、会社にどんな損害が生じるか分かっているのか?そういえば、君達の会社はGDPRをテーマにしたウェビナーを2018年に主催していたよな。だったらどんな結果になるか、完全に分かっているはずだ」

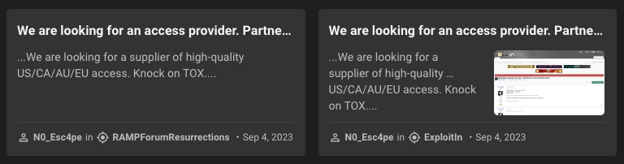

またサイバー犯罪フォーラムでは、NoEscapeのメンバーが、米国やカナダ、オーストラリア、欧州企業のアクセスを提供してくれる初期アクセスブローカーを定期的に募集している様子が観察されています。

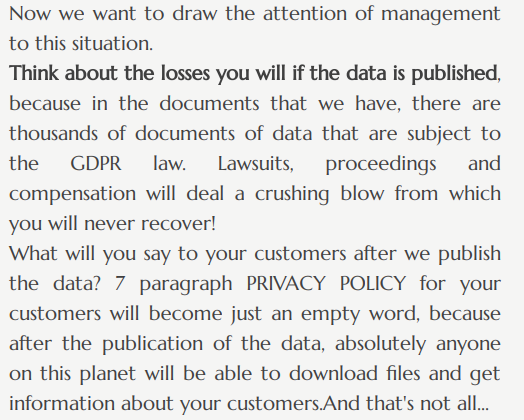

NoEscapeが、イタリアに拠点を置く宝飾品企業を脅迫している投稿(2023年8月)

NoEscapeが初期アクセスブローカーを募集していた最近の投稿 (上図はKELAのプラットフォームで表示した投稿)

新たに登場したデータリークグループの中では、 ランサムウエアオペレーション「Good Day」に関与している「Cloak」が同じ戦術を採用しています。同グループの身代金要求メモにはかなり標準的な内容の脅迫文が記載されている一方で、GDPRに言及した文章も記載されています。これに加え、最近Cloakのブログに掲載された被害組織のうち半分は欧州に拠点を置いていたという事実から、同グループは欧州の組織を集中的に攻撃しているものと思われます。そうでなければ、彼らが使用している身代金要求メモの定型文に、GDPRに言及した脅迫文が含まれてはいなかったでしょう。

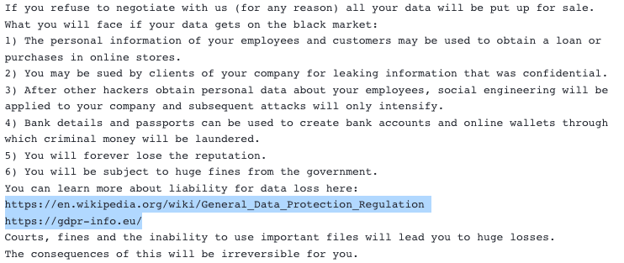

ランサムウエアグループ「Good Day」が残した身代金要求メモ:交渉サイトのログインに必要な資格情報が記載されている。同グループはこのサイトで被害組織とやり取りし、「Cloakのブログでデータを公開するぞ」と脅迫している。

他の国々もそれぞれ独自のデータ保護法を制定しています。しかしKELAが調査した限り、ランサムウエアグループやデータリークグループが被害組織に身代金を支払わせるにあたって、それらの法律や規制を恐喝行為に幅広く使用していることを示す証拠は発見されませんでした。その一方で、GDPRを恐喝に利用する攻撃者の数は、時間の経過とともに増加の一途をたどっているようです。今後、GDPRを利用した恐喝が成功するようになれば、さらに多くの攻撃者が同じ戦術を採用し、さらに多くの欧州組織を攻撃する可能性があります。

それでもランサムウエア攻撃やデータリーク攻撃を受けた被害組織数については、今のところ米国の被害組織数だけで欧州全体の被害組織数を超えています(昨年攻撃を受けた組織の数:米国は約2,000組織、欧州は合計約1,000組織)。

(注:本レポートで記載する「被害組織」は、攻撃を受けた個人も含めた総称として使用しています。また「グループ」は、個人で活動しているアクターも含めた総称として使用しています。)

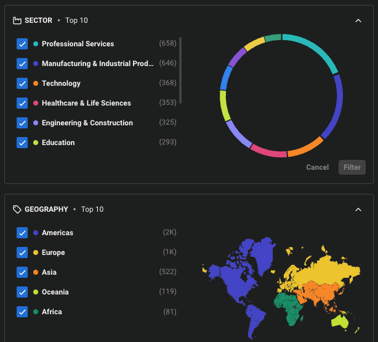

昨年最も攻撃を受けた業界・国(KELAのプラットフォームで表示したデータ)

自組織を狙う脅威に関するアラートをリアルタイムで受信していただけます。 KELAのサイバー脅威インテリジェンスプラットフォームを無料でお試しください。