DarkRaaSとCornDBが同じネットワーク組織であることを裏付ける証拠とは?

Published 12月 2, 2024.

DarkRaaSとCornDB:つながりが疑われる両アクターを分析

2024 年 10 月から11 月にかけて、サイバー犯罪フォーラム「BreachForums」に脅威アクター「DarkRaaS」 と 「CornDB」 が登場しました。両アクターの活動や標的、手法には驚くべき類似点が見られることから、KELAはこの2人の活動と、そのつながりを示唆する証拠について調査しました。

DarkRaaS/bashify

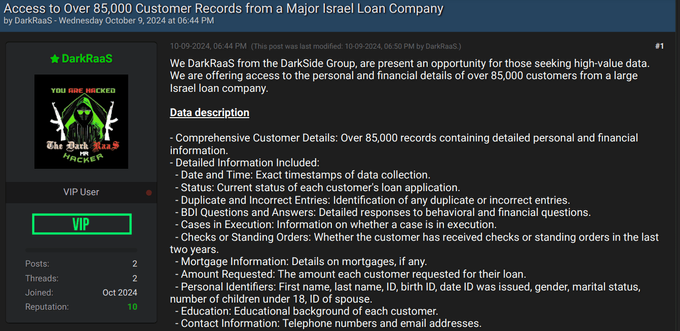

DarkRaaS は2024 年 10 月に BreachForumsに登録して以降、初期アクセスブローカー兼データブローカーとして活動しています。同アクターが最初にBreachForumsに掲載した投稿では、「DarkSide」のランサムウェアオペレーションに関与していたと主張していました。DarkRaaS が言及したDarkSideとは、2021年にColonial Pipeline社を攻撃したことで悪名を広めたサイバー犯罪グループです。DarkSideはColonial Pipeline社に対する攻撃後、グループ名を「BlackMatter」に変えて再来しました。DarkSideには、活動していたメンバーや戦術、技術において、今はなきALPHV (BlackCat)との共通点が見られることから、多くの研究者がALPHVはDarkSideの後継であったと考えています。ただし、ALPHVがDarkSideの後継であったという点については疑問の余地があり、またこれまでのところ、DarkRaasとDarkSideが密接な関係にあったという証拠も確認されておりません。

DarkRaaSには、情報を発信するとき常に複数形の代名詞である「we(我々)」を使用するという特徴が見られました。これは、彼らがグループとして活動していたことを示唆しています。同グループは、主にイスラエルの政府セクターと民間セクターの両方を標的にしており、具体的な動機は不明であるものの、標的の選び方からは地政学的に基づいた反欧米的な姿勢がうかがえました。

KELAが調査したところ、DarkRaaSが2024年10月に出した犯行声明のうち、イスラエルの組織を標的にしたものは9件ありました。具体的には、同グループは融資会社の顧客情報8万5,000レコードや、様々な組織の資産(自治体のクラウドネットワーク、イスラエルの衣料品会社のクラウドネットワークOmall、大手マーケティング会社のCRMシステム、イスラエルの医療関連当局、技術大学のサーバー、イスラエルのエネルギー会社、イスラエルの大手金融系コングロマリットなど)に対するアクセスを販売すると主張していました。

ただしDarkRaaSは、主にイスラエルの組織を標的とする一方で、アラブ首長国連邦やブルガリア、パキスタン、コロンビア、トルコ、アルゼンチン、シンガポールをはじめとする国々の組織にも攻撃を拡大していました。そして2024年11月5日、DarkRaaSはBreachForumsでのユーザー名を「bashify」に変更しました。

DarkRaaSが最初に掲載した投稿で、DarkSideのランサムウェアオペレーションから派生したと主張している様子(BreachForums)

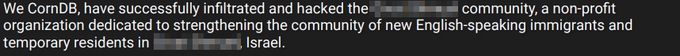

CornDB

DarkRaaSが「DarkRaaS」というハンドル名で最後の投稿を掲載して間もない2024年11月9日、CornDBというハンドル名のユーザーがBreachForumsに登録しました。このCornDBには、イスラエルの組織を標的にしていることや、グループとしての存在を示唆する文体を使用しているなどの点をはじめ、DarkRaaSの活動パターンとの明らかな共通点が見られました。そしてCornDBも、大手電気通信企業のアクセスをはじめ、イスラエルの様々な業界(エネルギーや金融、自治体など)組織の情報を売り出す一方で、マレーシアや米国にも攻撃を拡大していました。

両者のつながりを示す証拠

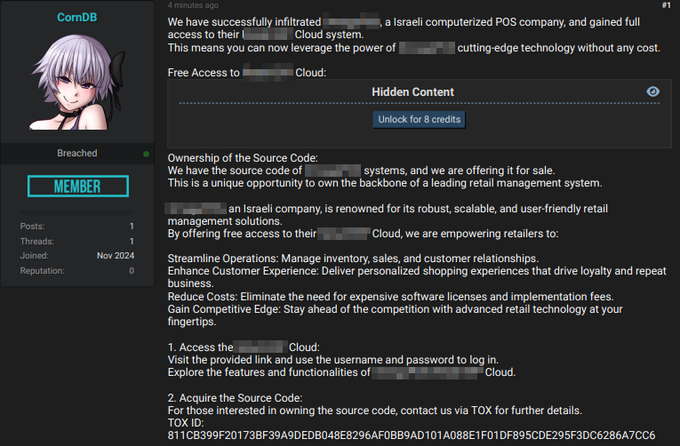

そしてKELAがCornDB とbashify(旧DarkRaaS)について調査した結果、両者の強いつながりを示唆する指標が複数確認されました。その1つとして、彼らの活動のタイミングが挙げられます。まずもう一度CornDB とbashify(旧DarkRaaS)の活動を振り返ると、DarkRaaSがハンドル名をbashifyに変更した→CornDBがBreachForumsに登場した→その数日後にbashifyが活動を停止した、という流れになります。しかしCornDB とbashifyには短いながらも活動が重複していた期間があり、CornDB がBreachForumsに登場した11月9日から11月12日までの間に、bashifyは3件投稿を掲載していました。しかしそれ以降、bashifyは投稿を掲載しておりません。この点を含め、彼らの全体的な活動パターンから、CornDB とbashifyは同時に各々のオペレーションを実行していたのではなく、連携して活動の主体を(bashifyからCornDB へ)移行していたであろうことがうかがえます。

さらに言語的な分析を行ったところ、両者がフォーラムに掲載していた投稿の言い回しがほぼ一致していることや、一貫して集合代名詞を使用していることが明らかになりました。また両者の活動パターンが細かい点でも一致していること、決済に使用する暗号資産の種類も一致していること、イスラエルを主な標的にしており、投稿のタイミングやパターンに類似点が見られることなどが明らかとなりました。

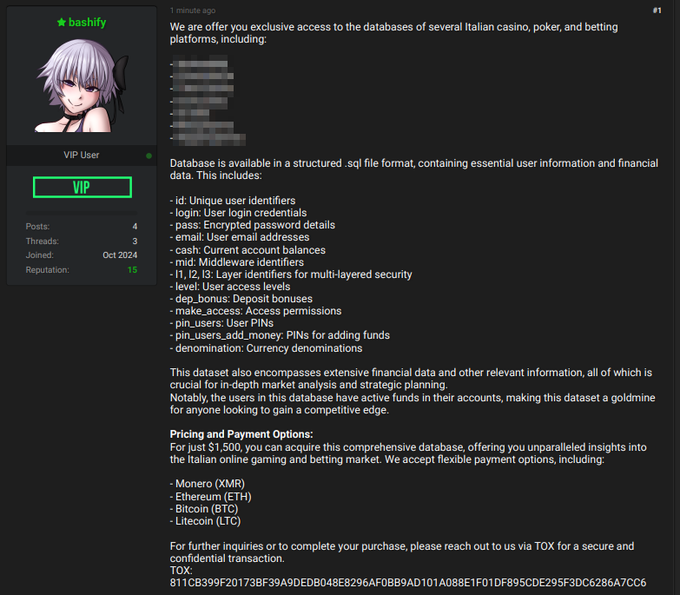

そして両者のつながりを裏付けるもっとも有力な証拠として、両者が公開していたTOX IDが同一であったことが挙げられます。2024年11月11日、bashifyはイタリアのギャンブル関連のデータベースを売りに出し、その際にTOX ID: 811CB399F20173BF39A9DEDB048E8296AF0BB9AD101A088E1F01DF895CDE295F3DC6286A7CC6を掲載していました。そしてこのIDは、まさにCornDBが常に投稿で連絡先として記載していたTOX IDでした。ただしbashifyは、前述の投稿(イタリアのギャンブル関連のデータベースを売りに出した投稿)に掲載していたTOX IDを、現在は別のものに変更しています。

DaakRaaSとCornDBが同じような言い回しを使用している投稿

DaakRaaSとCornDBが同じTOX IDを記載している投稿

結論

上述のTOX IDをはじめ、KELAが観察した活動や収集した証拠に見られる類似点から、DarkRaaS/bashify とCornDBは同じアクターか、「同じグループで活動しており、密接な関係にあるメンバー」である可能性が高いと思われます。そして両者の活動のタイミングや標的の選好、TOX IDがこの結論を強固に裏付けています。

プライバシー保護のため、今回のブログでは上記アクター(DarkRaaS/bashify、CornDB)の標的になった被害組織の名前は公表しておりません。しかし、被害にあった可能性が懸念されるイスラエル企業の皆様は、ぜひKELAに直接ご連絡ください。攻撃の詳細情報や、KELAが提供しているサポートについてご説明いたします。

イスラエルを標的にした攻撃は活発化しており、また窃取されたデータの一部は攻撃の証拠として公開されていますが、初期アクセスブローカーをはじめ、各攻撃を行ったアクターの評判については最終的な判断が難しい状況にあります。DarkRaaS/bashify とCornDBがフォーラムで獲得した肯定的な評価やポイントはごくわずかであり、また両者が立ち上げたスレッドも特に目立った議論に発展したものはありませんが、それでも注意すべき点として、両アクターが非公開のメッセージを使い、他のアクターと水面下で大量にやり取りを行っている可能性があることが挙げられます。DarkRaaS/bashify とCornDBは、いずれも有名な組織を標的にしており、また活動には様々な類似点が見られます。それらの点を踏まえ、両者は今後も継続的に監視すべき対象であるといえるでしょう。

無料トライアル

KELAの脅威インテリジェンスプラットフォームの威力を体験していただけます。実用的な知見を入手し、重大なリスクを発見し、アンダーグラウンドのサイバー犯罪社会の深淵を探索してみましょう。皆様が脅威に先回りできるよう、様々なカスタマイズ機能が搭載されたプラットフォームを無料トライアルでお試しください。