ランサムウエアブログのリストに掲載される被害者の数は、過去数年間で劇的に増加しています。また攻撃者たちの間で「二重恐喝」戦術が普及した現在、企業はコンピューターのロックを解除することに加え、データの公開を阻止するためにも金銭を支払わざるをえない状況に直面しています。KELAは、ランサムウエアグループのブログを定期的に監視しており、そこではランサムウエア攻撃を受けた被害者の名前やデータが公開されています。一方で、必ずしもランサムウエアを使用しているわけではないものの、同様のリークサイトを運営しているアクターも存在します。彼らは別の侵入方法を使ってデータを窃取し、そのデータを外部に公表する(または第三者に販売する)と言って被害者を恐喝することもあれば、他の攻撃者が窃取したデータを再販することもあります。さらには、過去のリーク情報や実際には存在しないリーク情報を使って詐欺とも呼べる恐喝行為を行うアクターも存在します。

こういった「オファー」の存在は、サイバーセキュリティ情勢に直接的な影響を及ぼすとともに広範にわたってノイズを生成し、サイバー脅威研究者が真の脅威に焦点を絞る上での妨げとなります。つまり、我々がソースを注意深く監視してあらゆる情報を額面通りに受け止める前に、まずソースそのものを検証することが非常に重要であるということです。今回のブログでは、我々が新たなソースを検証し、脅威のレベルを評価する方法について、以下のサイトを取り上げながら解説してゆきます。

- Amigos

- Coomingproject

- Dark Leaks Market

- Quantum

- Groove

ステップ1. オファーの独自性をチェックする

新たなサイトが立ち上げられた場合、そこに掲載されているのは本物かつ唯一のデータであるのかという疑問が常に浮かびます。そして状況によっては、その答えが一目で分かる場合もあります。例えば、マーケットAmigosが「感染した端末」から窃取したログを売り出し始めたとき、我々はそれらの商品を調査しました。そして我々の分析の結果、Amigosで販売されているログの大半において、各情報窃取マルウエア当たりのログの数が「Russian Market」と同じか、または非常に近い数字であることが判明しました(Russian Marketは、Amigosよりも有名であり、かつ長い歴史のあるマーケットです)。さらに我々が両マーケットから複数の「ボット」を選んで比較した結果、両マーケットのボットの内容とIDが同じであること、そして唯一の違いはボットのIDに「v」が追加されているか否かという点であることが明らかとなりました。これらの結果に加え、AmigosはRussian Marketと全く同じUIやUXデザインを採用していることから、我々はAmigosが詐欺サイトであると結論付けました。

AmigosとRussian Marketで売り出されていた商品の比較(2021年7月)

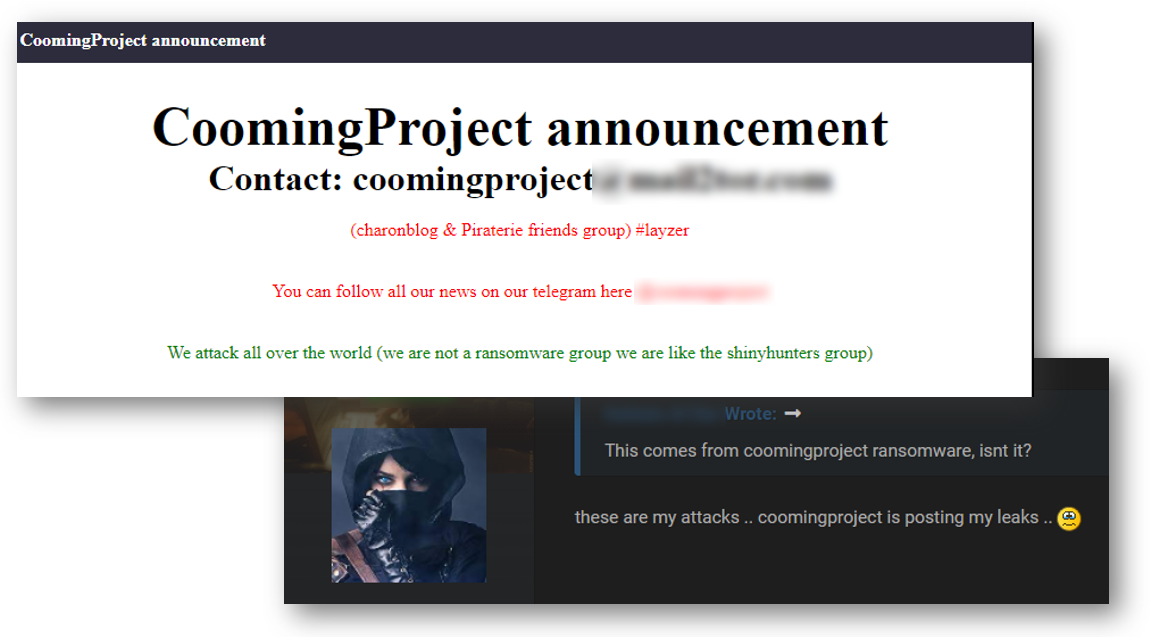

今度はCoomingprojectを見てみましょう。Coomingprojectは、2021年8月に開設されたデータリークサイトであり、サイバー犯罪フォーラムXSSのチャットの中では、Coomingprojectとランサムウエアにつながりがあると主張している発言が確認されました。このサイトについては、信頼性を確認するためにさらなる調査が必要となりました。

サイバー犯罪フォーラムで確認されたCoomingprojectに関する投稿

Coomingprojectでは、過去2カ月の間に少なくとも36に上る世界中の企業や組織のデータが公開されました。同サイトに掲載された被害者の中には、Vimeo社のストリーミングサービスLivestreamやフランスの通信企業であるOrange社も含まれており、一見「有望」なサイトに思われました。Coomingprojectのオペレーターは、「我々は世界中を攻撃する」、「我々はランサムウエアグループではなく、ShinyHunters groupのようなものである」と宣言していました(ShinyHuntersは、TokopediaやZoosk、Mintedをはじめとする組織に対して行われた、多数のデータ侵害に関与している悪名高いハッカーグループです)。しかしその後、Coomingprojectの攻撃者が、ランサムウエアグループやハッカーグループのプロファイルに当てはまらないことが判明しました。

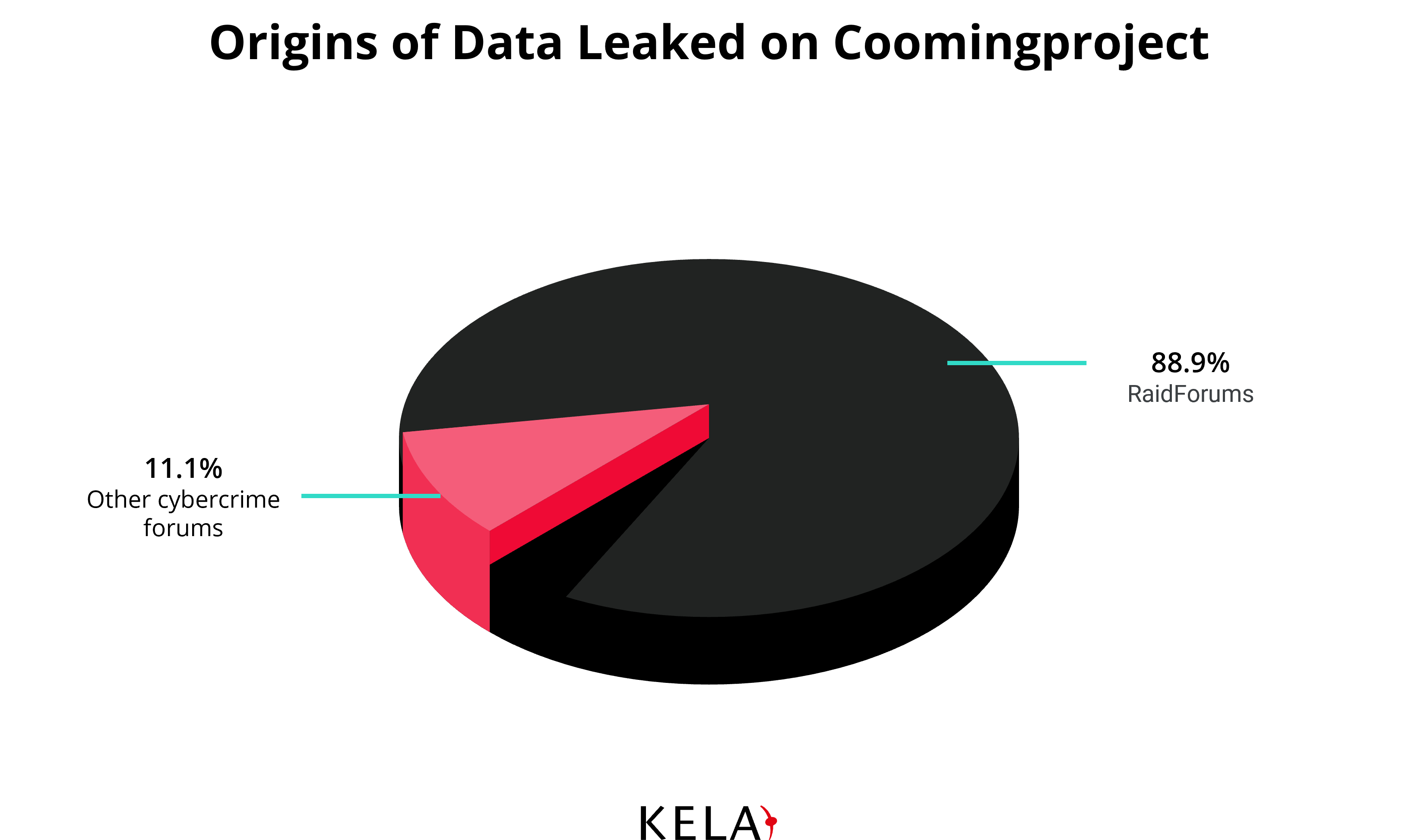

Coomingprojectでは被害者として有名な企業や組織の名が挙げられていましたが、我々が調査したところ、いずれのリークデータも古い情報であり、その88%は過去にRaidForumsで売りに出されていたものでした。しかし、古いリークデータを再公開または再販しているアクターは皆詐欺師である、と即座に結論付けられるわけではありません。かつてどこかでリークされた情報が、別のサイトで新たに公開されるという事態の背後には、何らかの協力体制が存在している可能性もあるのです。ここで、脅威アクターたちのつながりを調べることが重要となります。

Coomingprojectで公開されたデータの出所

ステップ2. アクター間のつながりをチェックする

脅威アクターたちは、被害者を脅迫する、攻撃で得られる利益を最大化する、またはリークの影響を最大化するといった目的で、時に一致団結することが明らかとなっています。その例として、最近立ち上げられたデータリークサイトQuantumを挙げてみましょう(Quantumを立ち上げた脅威アクターは、同サイトを「ネットワークセキュリティ」専用のデータリークサイトと主張しています)。Quantumでは、10月に2つの被害者が公表されました。我々がこの2つの被害者について調査した結果、いずれも過去にランサムウエアグループDoppelPaymerとXingによる攻撃を受けていたこと、そして両グループのブログでデータを公開されていたことが明らかとなりました。さらにそれらのブログで公開されていた両被害者のデータを分析したところ、Quantumで公開されているものと同じデータであることが判明しました。その上、現在Xingのブログに掲載されているこの被害者のデータダウンロードリンクをクリックすると、Quantumの該当ページ(同じ被害者のデータを掲載しているページ)へ移動する仕組みになっています。つまりこの事例においては、両ランサムウエアグループとリークサイトQuantumのオペレーターの間に何らかの協力体制があることが明らかであると言えるでしょう。

一方、Coomingprojectの背後にいる脅威アクターは協力体制をとっておらず、他の脅威アクターがリークした情報を一方的に窃取しているものと思われます。また彼らは、特定のアクターを「標的」としている傾向があるようです。例えば、Coomingprojectでデータを公開された被害者のうち10件の被害者のデータは、RaidForumsで評判の良い某ユーザーが先に公開していたものでした。このユーザーは、自らのリーク情報がCoomingprojectのアクターに「窃取」され、彼らのサイトで再公開されたと不満を述べていました。そして実際、このユーザーのリーク情報は、彼が公開した当日またはその翌日にはCoomingprojectに掲載されていました。

Coomingprojectのホームページ(上図)

データが窃取されたことについて不満を述べている投稿(下図)

Coomingprojectでリークされている情報は独自のものではなく、他のアクターとの協力体制についても確認されませんでした。従って、Coomingprojectが有名なアクターによって運営されているとは考えられません。その一方で、他のアクターがこれらの「信ぴょう性チェック」に合格した場合でも、真の危険をもたらすものではない場合があります。

ステップ3. アクターの信頼性をチェックする

Dark Leaks Marketは、2017年から存在していると言われています。このサイトを運営しているアクターは、2020年12月から同サイトの宣伝活動を活発に展開しはじめました。彼らは、「自分たち自身で窃取した情報を販売している」ふりはせず、その代わりにデータを最低価格で再販していると主張しており、「我々は情報を窃取した本人からデータベースを購入して、Dark Leaks Marketで再販している」とも述べています。Dark Leaks Marketは、窃取データのサンプルさえも商品として販売していますが、通常、サイバー犯罪コミュニティでは窃取データのサンプルは無料でリリースされているため、怪しい行為とみなすことができます。

データ侵害を受けた暗号資産取引所「Liquid Global」のものとされるデータ

(Dark Leaks Marketの投稿)

Dark Leaks Marketを詳細に調査してみると、同サイトは価値ある情報を提供できるソースではないことがわかります。Dark Leaks Marketの「商品」の中には、過去に無料で公開されていたもの、または公表されている情報に基づいて調査した結果、その「商品」の存在事態が確認できないものがありました。例えば、Dark Leaks MarketではIDFC First Bankのものとされるデータが売りに出されていましたが、このデータは以前Everestが攻撃成功の証として自らのデータリークブログで公開していたものでした(ただし、いずれのデータも本当にIDFC First Bankのデータであったのかについては確認されていません)。またその一方で、IDFC First Bank側は攻撃があったとの公式な発表を行っていないことから、そもそもEverestやDark Leaks Marketが本当に同行のデータを持っていたのかという点についても疑問が生じています。

ペーストサイトに掲載されたDark Leaks Marketの広告

Dark Leaks Marketは、大規模なデータ侵害を公表するニュースによって生み出されたニーズを追いかけているようにも思われます。インドの航空会社Air India社とドミノピザのインド拠点がデータ侵害を受けたことが報道された後、両社のデータがDark Leaks Marketで売りに出されました。いずれのデータもデータ侵害が公になった後で投稿されていることから、Dark Leaks Marketの背後にいるアクターは、実際に2社を侵害した攻撃者とは関連が無いものと思われます。もし関連があったのであれば、両社に対するデータ侵害が報道される前にデータを売りに出していたことでしょう。またサイバー犯罪社会では、一部のユーザーがDark Leaks Marketで本物のデータが販売されていないことを確認したとの会話を交わしており、同サイトのコンテンツについてはさらなる疑惑が生まれています。

XSSでかつてモデレータを務めていた人物をはじめ、様々なユーザーがDark Leaks Marketの背後にいるアクターは詐欺師であると主張している。下図:「(Dark Leaks Marketは)普通の詐欺師で、それについては何度も確認されている」とロシア語で語っている投稿

最も新しい事例としては、Syniverse社に対するデータ侵害が挙げられます。Syniverse社がデータ侵害を受けたことが報道されたその数日後、同社のデータがDark Leaks Marketで売りに出されました。Dark Leaks Marketを運営しているアクターは、このデータを500米ドルで売りに出しましたが、データベースが本物である場合はより高額で販売されるであろうことから、この値段設定も詐欺であることを見分けるヒントになると言えます。

Dark Leaks MarketでSyniverse社のものとして売り出されたデータ

ステップ 4. アクターの主張を常に疑う

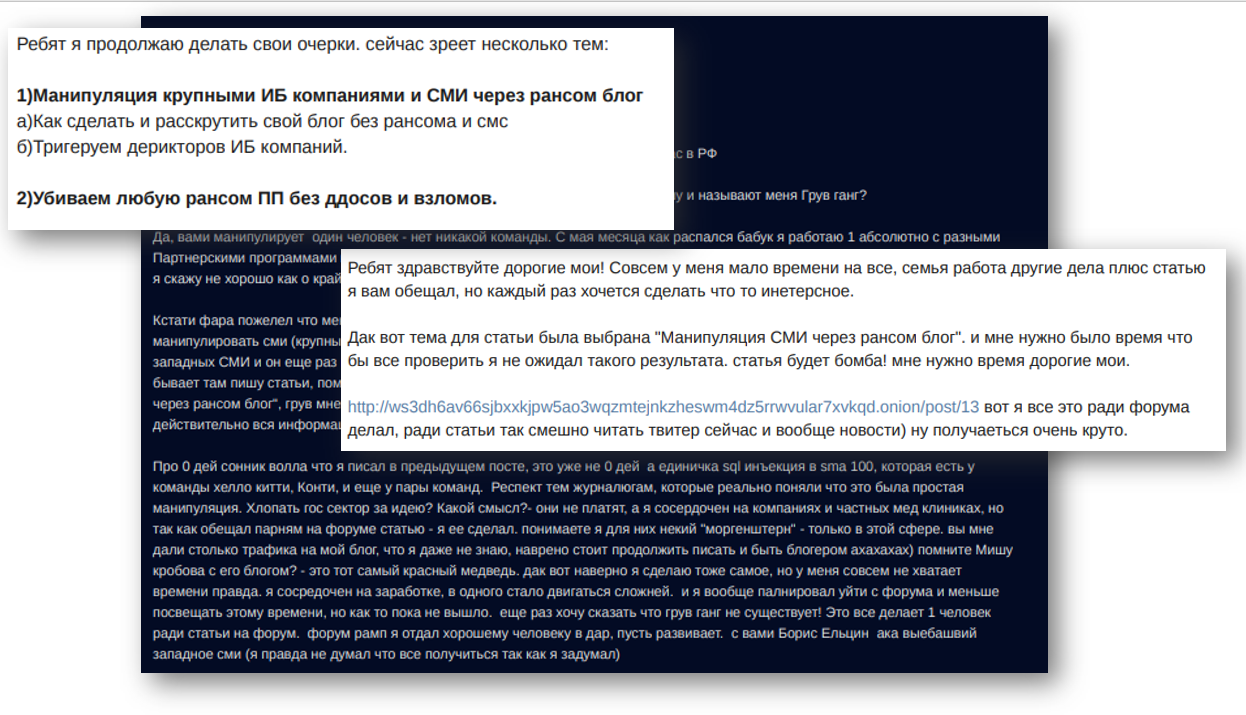

ソースやその背後にいるアクターがすべてのチェック項目に合格したとしても、研究者のモットーは「誰も信用しない」です。また不審な活動が観察された場合には、ソースの信頼性が覆される場合があります。そのため我々は、2021年7月に立ち上げられたサイバー犯罪フォーラムRAMPの背後にいる脅威アクターを注意深く観察しています。我々がBabukのランサムウエアオペレーションやRAMPを取り巻くイベントを調査した成果のひとつに、Grooveというサイトの存在が挙げられます。RAMPの元管理者は、経済的動機をもとに活動するグループGrooveを所有していると主張しており、彼によるとこのグループは独自のランサムウエア製品を所有してはいないものの、企業を攻撃してデータを窃取しているということでした。一方、Grooveのサイトが立ち上げられ、怪しげな「被害者」が同サイトで公開されてから10日後、フォーラムXSSの某ユーザーが、同フォーラム用の記事に着手し始めたと発言しており、またその記事の内容はジャーナリストや研究者を操ることに特化したものであるとのことでした(KELAの調査により、このユーザーは前述の「RAMPの元管理者」と同一人物であることが判明しています)。

2021年8月23日、Grooveの背後にいるアクターは、Grooveのためにロシア語表記の「標準的なランサムウエアブログ」を作成する、ウェブ開発者コンテストを開催すると発表しました。勝者には1,000米ドルと「おそらくRAMPチームでの仕事」が与えられるとのことでした。また彼はこのコンテストの要件と併せて、Grooveが金銭的動機に基づいたグループであり、この2年間は産業スパイ活動に従事していること、グループ独自のランサムウエアは所有していないことなどを説明していました。

このアクターは、自らの活動と一部のセキュリティ研究者を個人的に関連づけており、その中にはKELAの従業員も含まれていました。このアクターはまず最初に、RAMPに掲載していた自らのプロフィール写真をKELAのヴァイスプレジデントの写真に変更し、このヴァイスプレジデントの名前も自らのプロフィールに掲載しました。その後彼は、このヴァイスプレジデントがインタビュー相手となることを条件に、1回だけインタビューを受ける意思があることを公表しました。この彼の発言は我々の猜疑心を高める結果となり、もちろんその後は我々がこのアクターと関わったり、インタビューという傲慢なアイデアに付き合うことはありませんでした。

そして9月初旬、Grooveを運営しているアクターは、「We can just agree(我々はとりあえず合意できる)」との件名でサイトにメッセージを掲載しました。そこには3,000万米ドルと引き換えにGrooveの活動を停止するという内容が記載されており、すぐに金銭を送金するよう読者に勧めていました。10月になるとこのアクターは、今度はRAMPでスレッドを立ち上げ、「他の人がやらないことをする」と記載したオファーを投稿しました。彼はこのオファーの中で、米国の政府機関や医療業界、欧州の特定の国々を標的にするといった活動も進んで行う意思があることを表明していました。恐らくこの発言は、他のランサムウエアグループが政府機関や医療業界を標的から外している現状や、米国の反撃作戦に対する反応であると思われます。

さらに彼は、ランサムウエアオペレーションREvilが閉鎖したことに反応して、彼の「犯罪グループ」がこれからは西側諸国だけではなく、ロシアのランサムウエアのアフィリエイトグループも標的にするであろうとの主張をGrooveに投稿しました。また彼は、GrooveをWordPressサイトに切り替えて「ホットでコメント付きのサイトにする」とも主張していました。その次に出された声明では、すべてのアフィリエイトプログラムに対し、内輪揉めをやめて米国政府機関を攻撃することに専念し、中国への攻撃は行わないようにと呼びかけていました。

そして10月22日、Grooveを運営しているアクターは最終的に、Grooveが単なる「トローリング」プロジェクトであり、その目的は西側諸国のメディアを操作し、ランサムウエアグループに対する人々の恐怖心を悪用することであったことを明らかにしました。彼は、Grooveという犯罪グループは存在せず、この出来事の背後にいるのは、BlackMatterやLockBitをはじめとする多数のランサムウエアアフィリエイトプログラムで活動してきた、たった1人の人間であると主張しました。また彼は、マスメディアを操作することについての記事を書こうと決意したこと、そしてあくまでその記事を書くという目的のためだけにGrooveのサイトを立ち上げたということを主張していました。最後に彼は、メディアや研究者を操作するキャンペーンが成功したと自慢する投稿をフォーラムXSSに掲載していました。

Grooveの背後にいるアクターが、オペレーション「Groove」は存在せず、彼が唯一のサイト責任者であったことを発表しているメッセージ。このアクターは、全く同じ話をXSSにも同時に投稿している

このアクターについては、様々なサイバー犯罪スキームやランサムウエアオペレーションに実際に参加している人物であると思われますが、この出来事は、サイバー犯罪者の信頼性と脅威のレベルを判断する前に、まず彼らが展開する全ての主張を疑ってかかることがいかに重要であるかを表しています。今回の事例では、「Grooveのオペレーション」が最初から作り話であったのか、そして今回のこのアクターの告白が、さらにメディアや研究者を操ろうとする企みの一環であるのかについては明らかとなっていません。その後Grooveでは、被害者を発表した際の投稿を除き大半のメッセージが削除されていましたが、ここ数日はサイトそのものがダウンしています。

結論

データ漏えいは、今や世界中の企業や組織にとって最も重大な懸念事項のひとつとなっており、組織は個人データを保護する規制を遵守することが求められています。その一方で脅威アクターはこの状況を悪用し、機密データを窃取してそれを元手に人々から金銭を窃取しようと企んでいます。彼らは自らの利益を増やすために、恐喝した被害者企業のデータを販売したり取引材料にする他、オークションにかけるといった行為にも及んでいます。

古いリークデータを再公開したり、最初から存在しないデータを販売しているアクターの存在は、企業のネットワーク防御を担当される皆様が、真の脅威とセキュリティリスクに焦点を絞る上での妨げとなります。我々は、サイバー犯罪社会のソースを監視するよう常々ご提案していますが、これに加え、皆様が不審な情報を発見して注意喚起を行う前に、必要なデューデリジェンスを行われるよう提言いたします。

- 新たなソースの内容の独自性をチェックする。

- ソースの背後にいるアクターについて調査する。

- ソースの背後にいるアクターと他のアクターのつながりを特定する。

- ソースを監視しながら、それまでに確定していた結論と脅威レベルを再評価する。